What is the DNS hijacking / redirection attack

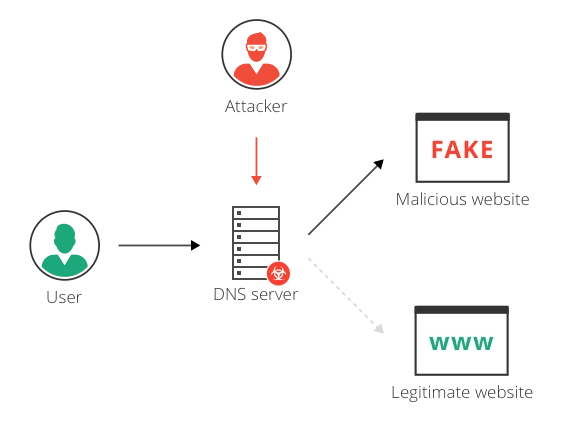

Domain Name Server (DNS) ハイジャックは DNS リダイレクトとも呼ばれ、DNS攻撃の一種で、DNS クエリが誤って解決されて、ユーザーが不意に不正なサイトへリダイレクトされることを目的として行われるものです。

DNS ハイジャックは、ファーミング (この文脈では、攻撃者は通常、収入を得るために不要な広告を表示する) やフィッシング (ユーザーがアクセスするサイトの偽バージョンを表示し、データや認証情報を盗む) に使用されることがあります。

多くのインターネット サービス プロバイダー (ISP) も、ユーザーの DNS リクエストを引き継ぎ、統計を収集し、ユーザーが未知のドメインにアクセスすると広告を表示するために、一種の DNS ハイジャックを使用しています。 一部の政府は、検閲のために DNS ハイジャックを使用し、ユーザーを政府公認のサイトにリダイレクトしています。

DNS ハイジャック攻撃の種類

DNS リダイレクトには、4 つの基本的な種類があります。

- ローカル DNS ハイジャック – 攻撃者はユーザーのコンピューターにトロイの木馬をインストールし、ローカル DNS 設定を変更してユーザーを不正なサイトにリダイレクトさせます。 攻撃者はルーターを乗っ取り、DNS 設定を上書きして、そのルーターに接続しているすべてのユーザーに影響を与えることができます。

- Man in the Middle DNS 攻撃 – 攻撃者はユーザーと DNS サーバーの間の通信を傍受し、悪質なサイトを指す異なる宛先 IP アドレスを提供します。

- 不正な DNS サーバー – 攻撃者は DNS サーバーをハッキングし、DNS レコードを変更して DNS リクエストを悪意のあるサイトにリダイレクトすることができます。

Redirection vs. Redirection

DNS ハイジャックとリダイレクトの違いは何ですか? DNS スプーフィング攻撃

DNSスプーフィングとは、www.google.com などの正当な Web サイトから、google.attacker.com などの悪意のある Web サイトにトラフィックをリダイレクトさせる攻撃です。 DNS スプーフィングを行うには、DNS のリダイレクトが必要です。

キャッシュ ポイズニングは、DNS ハイジャック (DNS 設定の物理的な乗っ取り) に頼らずに DNS スプーフィングを実現するもう 1 つの方法です。 DNS サーバー、ルーター、およびコンピューターは、DNS レコードをキャッシュします。 攻撃者は、同じドメイン名の代替IPアドレスを含む偽造DNSエントリを挿入することで、DNSキャッシュを「ポイズニング」することができます。 DNS サーバーは、キャッシュが更新されるまで、ドメインを偽装された Web サイトに解決します。

Imperva DDoS Protection が DNS ハイジャックにどう対処できるかをご覧ください。

緩和策

ネーム サーバーとリゾルバに対する緩和策

DNS ネーム サーバーは非常に繊細なインフラストラクチャで、ハッカーが乗っ取り、他への DDoS 攻撃に使用できるため、強力なセキュリティ対策を必要とします

- ネットワーク上のリゾルバの監視 – 不要な DNS リゾルバは停止する必要があります。

- ネーム サーバーへのアクセスを厳しく制限する – 物理的なセキュリティ、多要素アクセス、ファイアウォール、およびネットワーク セキュリティの両方の手段を使用する。

- キャッシュ ポイズニングに対する措置をとる – ランダムなソース ポート、ランダムなクエリー ID、およびドメイン名の大文字/小文字をランダムに使用する。

- 既知の脆弱性に直ちにパッチを当てる – ハッカーは脆弱な DNS サーバーを積極的に探します。

- 権威あるネームサーバーとリゾルバーを分離する – 同じサーバー上で両方を実行しないため、いずれかのコンポーネントに対する DDoS 攻撃で他のコンポーネントがダウンしない。

- ゾーン転送の制限 – 奴隷ネームサーバーはゾーン転送、つまり DNS レコードの一部のコピーをリクエストできます。 ゾーン レコードには、攻撃者にとって貴重な情報が含まれています。

エンド ユーザーに対する緩和策

エンド ユーザーは、ルーター パスワードを変更し、アンチウイルスをインストールし、暗号化 VPN チャネルを使用することにより、DNS ハイジャックから自身を保護できます。 ユーザーの ISP が DNS をハイジャックしている場合、Google Public DNS、Google DNS over HTTPS、Cisco OpenDNS などの無料の代替 DNS サービスを使用できます。

サイト所有者に対する措置

ドメイン名レジストラを使用しているサイト所有者は、自分の DNS レコードの DNS リダイレクトを避けるために措置をとることができます:

- 安全なアクセス – DNS レジストラにアクセスする際に二要素認証を使用して妥協を避けることができる。 可能であれば、DNS 設定へのアクセスを許可する IP アドレスのホワイトリストを定義します。

- クライアントロック – DNS レジストラがクライアントロック (変更ロックとしても知られている) をサポートしているかどうかを確認します。 DNSSEC は DNS 通信をデジタル署名し、ハッカーによる傍受や偽装をより困難にします (不可能ではありません)。

- Imperva のネームサーバー保護を使用 – Imperva のグローバル CDN に基づいて、安全な DNS プロキシのネットワークを提供するサービスです。 各DNSゾーンは代替ネームサーバーのホスト名を受け取り、すべてのDNSクエリがImpervaのネットワークにリダイレクトされるようにします。 このサービスは、DNSハイジャックやポイズニングを防止するだけでなく、DNSインフラに対する分散型サービス拒否攻撃(DDoS攻撃)からも保護します