Lately I’ve gotten to get a few questions from prospective clients about AD security group scope. Eu queria tirar um minuto para dar uma visão geral do que são escopos de grupo e porque eles são significativos. Também vou falar um pouco sobre os modelos de melhores práticas da Microsoft para usar o escopo do grupo e discutir alguns dos aspectos positivos e negativos de cada um.

O escopo do grupo é importante para entender se você quer controlar efetivamente os riscos na forma como você usa os grupos de AD. O escopo de um grupo determina onde o grupo pode ser aplicado na floresta ou no domínio. O escopo também determina quem pode ser um membro de um grupo. Como a Microsoft não construiu muitas limitações no Active Directory em relação a quais grupos podem ser aninhados dentro de quais, o aninhamento de grupos pode apresentar riscos maciços de segurança e operacionais para uma organização. A única ajuda real que o AD oferece para combater os riscos potenciais de aninhamento de grupos de segurança é o escopo do grupo.

Existem três escopos de grupo: universal, global e local de domínio. Cada escopo de grupo define os possíveis membros que um grupo pode ter e onde as permissões do grupo podem ser aplicadas dentro do domínio. A tabela abaixo foi retirada diretamente do Microsoft Technet e dá toda a história das regras para o escopo do grupo. Mas as regras são apenas a metade da história. A outra metade, mais importante, está dentro do entendimento de como usar e aplicar corretamente esses escopos.

| Group Scope | Group can include as members… | Group can be assigned permissions in… | Group scope can be converted to… |

|---|---|---|---|

| Universal |

|

Any domain or forest |

|

| Global |

|

Member permissions can be assigned in any domain | Universal (as long as no other domain local groups exist as members) |

| Domain Local |

|

As permissões dos membros só podem ser atribuídas dentro do mesmo domínio que o grupo local do domínio pai | Universal (desde que não existam outros grupos locais de domínio como membros) |

O objectivo de um poçoO AD arquitetado é fornecer aos usuários apropriados não mais ou menos do que os níveis necessários de acesso à informação e aos recursos necessários para fazer o seu trabalho. Os modelos de segurança baseados em funções, atributos e recursos são formas diferentes que as organizações utilizam para alcançar este objectivo em toda a infra-estrutura de TI, incluindo o AD. Um entendimento adequado do escopo do grupo e como aplicá-lo é necessário para atingir esses modelos no ambiente. AGDLP e AGUDLP são os modelos estruturais de melhores práticas da Microsoft para arquitetura AD e podem ajudar as organizações a seguir esses modelos de segurança.

O modelo AGDLP fornece um guia de como aninhar grupos dentro uns aos outros sem comprometer a segurança ou sacrificar a eficiência operacional. O modelo estipula o seguinte: Contas de usuários e computadores devem ser membros de grupos Globais, que por sua vez são membros de grupos Locais de domínio que descrevem permissões de recursos.

A lógica por trás disso pode ser um pouco complicada, mas farei o meu melhor para quebrar isso aqui. Grupos Globais são usados para conter contas de usuários e computadores e podem incluir outros grupos globais dentro do mesmo domínio. Pense em grupos globais como “grupos de contas”. Estes grupos incluirão usuários que são iguais no sentido de que todos fazem parte do mesmo domínio, uma vez que os grupos globais não podem conter membros de outros domínios. Os usuários provavelmente também terão alguns outros pontos em comum, como estar no mesmo departamento, ter o mesmo gerente, ou alguma outra similaridade dessa natureza. Por exemplo, todos os usuários que estão no departamento de Marketing da sede de uma empresa em Nova York seriam colocados no mesmo grupo global chamado “Marketing”.

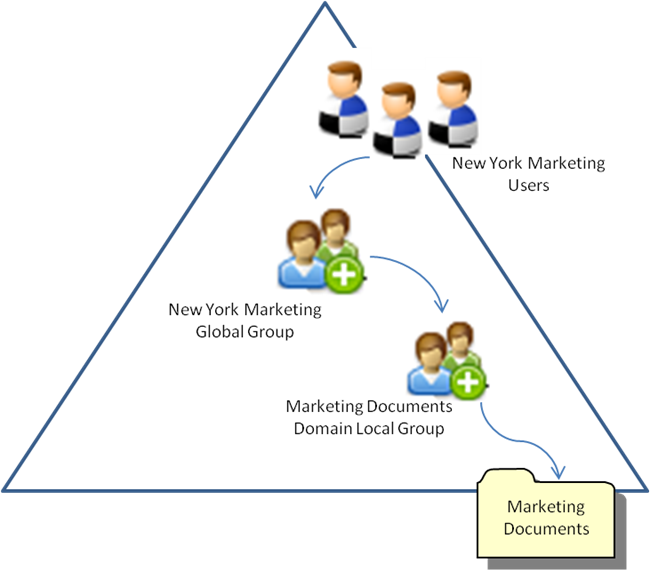

Devido à flexibilidade de suas restrições de membros, os grupos locais de domínio são ideais para conceder permissões sobre recursos. Especificamente, esses grupos são usados porque grupos do domínio matriz, bem como outros domínios e florestas confiáveis podem ser adicionados a eles. Isso permite aos administradores conceder acesso a um recurso para qualquer pessoa no ambiente, caso necessite. Se os grupos globais são os “grupos de contas”, então os grupos locais de domínio são os “grupos de recursos”. Um exemplo de um grupo de recursos em ação pode ser um grupo local de domínio que concede acesso a um compartilhamento de arquivos chamado “Documentos de Marketing”. Ao aninhar o grupo global “New York Marketing” dentro do grupo local de domínio “Marketing Documents”, acabamos de dar a todos os usuários do departamento de Marketing em Nova York acesso ao conteúdo do compartilhamento de documentos de Marketing. Aqui está uma representação gráfica deste cenário AGDLP:

O uso de grupos locais de domínio torna-se especialmente importante quando você está lidando com situações envolvendo florestas confiáveis. Em um caso como este, há boas chances de que as contas em uma floresta precisem de acesso a recursos na outra floresta. Se um grupo global estivesse sendo usado para conceder acesso a um recurso, não haveria como as contas na segunda floresta terem acesso a esse recurso, já que contas e grupos não podem ser aninhados em grupos globais de um domínio ou floresta diferente.

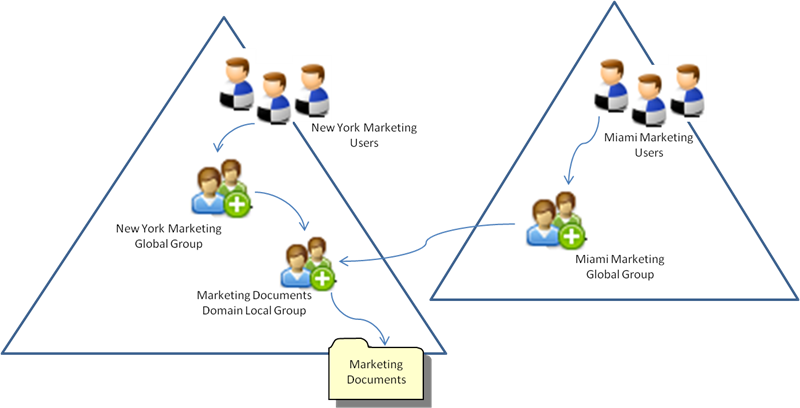

Para continuar com nosso exemplo, talvez nossa empresa fictícia adquira outra empresa em Miami e os grupos de TI decidam confiar nas florestas das duas empresas juntas. Se seguirmos o modelo da AGDLP, o departamento de Marketing da empresa sediada em Miami deverá ter seu próprio grupo global em sua floresta. A fim de dar ao departamento de Marketing da nova empresa acesso ao compartilhamento de Documentos de Marketing, tudo o que a administração tem que fazer é aninhar o grupo global de Miami Marketing no grupo local do domínio de Documentos de Marketing. Veja a representação gráfica abaixo para um olhar simplificado:

O modelo AGUDLP é muito semelhante ao AGDLP (como o nome sugere) mas introduz o “U” para grupos universais na equação. Os membros destes grupos são armazenados no catálogo global, que é mais uma necessidade em ambientes de múltiplos domínios. O uso deste modelo depende realmente de quanto o catálogo global é confiável na organização. Se existe um interesse em que o catálogo global seja o mais completo possível (talvez você tenha uma grande força de trabalho móvel e confie fortemente na capacidade dos funcionários de se encontrarem facilmente no Outlook), então o modelo AGUDLP irá ajudar neste esforço. No entanto, para ambientes menores que têm apenas um único domínio este modelo pode acrescentar uma camada desnecessária de complexidade.

A razão pela qual estes modelos são a melhor prática da Microsoft é dupla. Do ponto de vista da segurança, se fosse para usar grupos globais para dar aos usuários permissões aos recursos, eles teriam que adicionar usuários de outros domínios e florestas no domínio onde os recursos residem. Geralmente, existem domínios e florestas separados por uma razão e as delimitações entre domínios e florestas não se destinam a ser indefinidas. Ao utilizar grupos locais de domínios para conceder permissões a recursos específicos, um administrador pode dar aos membros de outros domínios e florestas acesso ao recurso sem necessidade de lhes dar acesso direto ao resto do domínio onde esse recurso vive. Muitas vezes vemos organizações usar grupos globais para definir permissões em recursos e acabam superprovendo acesso e direitos como resultado quando os usuários entram e saem do grupo.

De uma perspectiva operacional, os modelos AGDLP e AGUDLP também facilitam a gestão dos membros do grupo no sentido de que as permissões e a organização do usuário são gerenciadas em lugares distintos. As permissões de recursos são definidas para grupos locais de domínio e não precisam mudar uma vez que são determinadas, limitando a frequência com que é necessário sair para o recurso para ajustar essas permissões. Além de conter restrições incorporadas para a adesão, grupos globais também são facilmente alterados e, portanto, fornecem um lugar perfeito para os usuários residirem, uma vez que os usuários estão constantemente se movendo pela organização, necessitando de diferentes níveis de acesso.

Deve ser notado que apenas porque esses modelos são as melhores práticas da Microsoft, eles não são perfeitos para todos. Em ambientes maiores, o uso de grupos locais de domínio para gerenciar permissões de recursos pode levar à geração de um número muito grande de grupos. Isto pode resultar em um usuário ser membro de milhares de grupos no momento em que lhe é concedido acesso a todos os recursos de que precisa e pode, por sua vez, resultar em questões como o inchaço de token.

No final do dia, seguir os modelos AGDLP e AGUDLP oferece alguns benefícios muito reais para uma organização. O problema muitas vezes está na implementação da infra-estrutura para seguir o modelo, uma vez que ele depende de mais do que apenas um administrador experiente para embaralhar grupos em torno de AD. Estes modelos necessitam de vigilância e supervisão constantes por parte da TI para serem aplicados. Muitos passos têm que ser dados para implementá-los e mantê-los, tais como designar proprietários para grupos que entendem as necessidades dos usuários nesses grupos, assegurando que os usuários certos estejam nos grupos certos e que os grupos contenham as permissões corretas nos recursos.

A boa notícia é que existem ferramentas que podem ajudar com esses passos. StealthAUDIT fornece um ponto de salto para colocar as organizações no caminho certo, ajudando-as a entender quais grupos estão atualmente concedendo acesso, quais usuários estão nesses grupos e quais direitos esses usuários têm. Além disso, StealthAUDIT pode ajudar na transformação de um modelo de acesso de organizações e na identificação de proprietários de grupos, colocando o poder nas mãos da empresa para gerenciar seus próprios grupos, uma vez que eles sabem quem precisa de acesso a quê melhor do que ninguém. Embora possa ser um esforço monumental adotar AGDLP ou AGUDLP, os benefícios residuais podem contribuir muito para garantir um ambiente seguro e sustentável.

p>Saiba mais sobre StealthAUDIT aqui.