O que é um desvio de DNS / ataque de redirecionamento

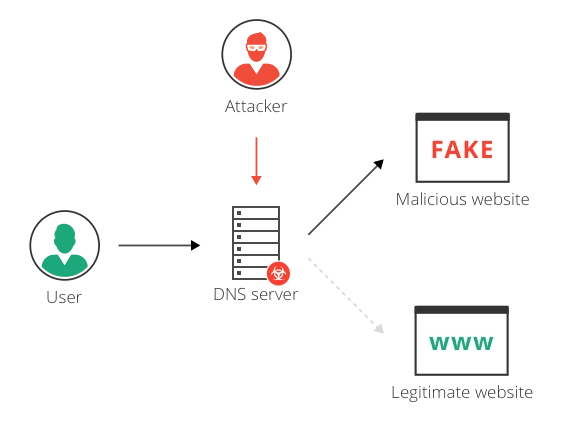

Sequestro de Servidor de nomes de domínio (DNS), também chamado de redirecionamento de DNS, é um tipo de ataque DNS no qual as consultas DNS são incorretamente resolvidas a fim de redirecionar os usuários para sites maliciosos de forma inesperada. Para realizar o ataque, os perpetradores instalam malware nos computadores dos usuários, assumem os roteadores, ou interceptam ou hackeiam a comunicação DNS.

Hijacking DNS pode ser usado para pharming (neste contexto, os atacantes normalmente exibem anúncios indesejados para gerar receita) ou para phishing (exibindo versões falsas de sites que os usuários acessam e roubam dados ou credenciais).

Muitos Provedores de Serviços de Internet (ISPs) também usam um tipo de sequestro de DNS, para assumir as solicitações DNS de um usuário, coletar estatísticas e retornar anúncios quando os usuários acessam um domínio desconhecido. Alguns governos utilizam o sequestro de DNS para censura, redirecionando os usuários para sites autorizados pelo governo.

DNS hijacking attack types

Existem quatro tipos básicos de redirecionamento DNS:

- hijack DNS local – os atacantes instalam malware Trojan no computador do usuário e alteram as configurações do DNS local para redirecionar o usuário para sites maliciosos.

- hijack DNS de roteadores – muitos roteadores possuem senhas padrão ou vulnerabilidades de firmware. Os atacantes podem tomar conta de um roteador e sobrescrever as configurações de DNS, afetando todos os usuários conectados a esse roteador.

- Man in the middle DNS attacks – os atacantes interceptam a comunicação entre um usuário e um servidor DNS, e fornecem endereços IP de destino diferentes apontando para sites maliciosos.

- Servidor DNS Rogue – os atacantes podem hackear um servidor DNS, e alterar os registros DNS para redirecionar as solicitações DNS para sites maliciosos.

Redirecionamento vs. DNS spoofing attack

DNS spoofing é um ataque em que o tráfego é redireccionado de um site legítimo como www.google.com, para um site malicioso como o google.attacker.com. O spoofing DNS pode ser alcançado através do redirecionamento de DNS. Por exemplo, atacantes podem comprometer um servidor DNS e, desta forma, “spoof” sites legítimos e redirecionar usuários para sites maliciosos.

Envenenamento de cache é outra forma de obter spoofing DNS, sem depender de seqüestro de DNS (assumindo fisicamente as configurações do DNS). Servidores DNS, roteadores e cache de registros DNS de computadores. Os atacantes podem “envenenar” o cache DNS inserindo uma entrada DNS forjada, contendo um destino IP alternativo para o mesmo nome de domínio. O servidor DNS resolve o domínio para o site falsificado, até que o cache seja atualizado.

Ver como a Imperva DDoS Protection pode ajudá-lo com o sequestro de DNS.

Métodos de mitigação

Mitigação para servidores de nomes e resolvedores

Um servidor de nomes DNS é uma infra-estrutura altamente sensível que requer fortes medidas de segurança, pois pode ser sequestrado e usado por hackers para montar ataques DDoS em outros:

- Observe os resolvedores na sua rede – os resolvedores DNS desnecessários devem ser desligados. Resolvedores legítimos devem ser colocados atrás de um firewall sem acesso de fora da organização.

- Severamente restringe o acesso a um servidor de nomes – tanto segurança física, acesso multi-factor, firewall e medidas de segurança de rede devem ser usadas.

- Tome medidas contra o envenenamento do cache – use uma porta de origem aleatória, randomize o ID da consulta e randomize o caso superior/inferior nos nomes de domínio.

- Imediatamente corrija as vulnerabilidades conhecidas – hackers procuram ativamente por servidores DNS vulneráveis.

- Separar servidor de nomes confiáveis do resolvedor – não execute ambos no mesmo servidor, assim um ataque DDoS em um componente não derrubará o outro.

- Restringir transferências de zona – servidores de nomes escravos podem solicitar uma transferência de zona, que é uma cópia parcial dos seus registros DNS. Os registros de zona contêm informações valiosas para os atacantes.

Mitigação para usuários finais

P>Os usuários finais podem se proteger contra o sequestro de DNS alterando senhas de roteadores, instalando antivírus, e usando um canal VPN criptografado. Se o ISP do usuário estiver sequestrando seu DNS, ele pode usar um serviço DNS alternativo gratuito como o Google Public DNS, Google DNS sobre HTTPS e Cisco OpenDNS.

Mitigation for site owners

Site owners who use a Domain Name Registrar can take steps to avoid DNS redirection of their DNS records:

- Secure access – use two-factor authentication when accessing the DNS registrar, to avoid compromise. Se possível, defina uma lista branca de endereços IP que podem acessar as configurações DNS.

- Client lock – verifique se o seu registrador DNS suporta o client lock (também conhecido como change lock), o que evita alterações nos seus registros DNS sem a aprovação de um indivíduo específico nomeado.

- DNSSEC – use um registrador DNS que suporta DNSSEC, e ative-o. DNSSEC assina digitalmente a comunicação DNS, tornando mais difícil (mas não impossível) para os hackers interceptarem e falsificarem.

- Usar a Proteção do Servidor de Nomes da Imperva – um serviço que fornece uma rede de proxies DNS segura, baseada na CDN global da Imperva. Cada zona DNS recebe nomes de hosts de servidores de nomes alternativos, para que todas as consultas DNS sejam redirecionadas para a rede da Imperva. O serviço não só previne o sequestro e envenenamento de DNS, mas também protege contra ataques de negação distribuída de serviço (ataques DDoS) contra sua infraestrutura DNS.