In letzter Zeit habe ich einige Fragen von potenziellen Kunden über AD-Sicherheitsgruppenbereiche erhalten. Ich möchte mir eine Minute Zeit nehmen, um einen Überblick darüber zu geben, was Gruppenumfänge sind und warum sie sinnvoll sind. Ich werde auch ein wenig über Microsofts Best-Practice-Modelle für die Verwendung von Gruppenbereichen sprechen und einige der positiven und negativen Aspekte der einzelnen Modelle erörtern.

Gruppenbereiche sind wichtig, wenn Sie Risiken bei der Verwendung von AD-Gruppen effektiv kontrollieren wollen. Der Geltungsbereich einer Gruppe bestimmt, wo die Gruppe in der Gesamtstruktur oder in der Domäne angewendet werden kann. Der Geltungsbereich bestimmt auch, wer Mitglied einer Gruppe sein kann. Da Microsoft in Active Directory nur wenige Beschränkungen hinsichtlich der Verschachtelung von Gruppen eingebaut hat, kann die Verschachtelung von Gruppen massive Sicherheits- und Betriebsrisiken für eine Organisation darstellen. Die einzige wirkliche Hilfe, die AD bietet, um die potenziellen Risiken der Verschachtelung von Sicherheitsgruppen zu bekämpfen, ist der Gruppenbereich.

Es gibt drei Gruppenbereiche: universal, global und domänenlokal. Jeder Gruppenbereich definiert die möglichen Mitglieder, die eine Gruppe haben kann und wo die Berechtigungen der Gruppe innerhalb der Domäne angewendet werden können. Die nachstehende Tabelle stammt direkt von Microsoft Technet und gibt einen Überblick über die Regeln für Gruppenbereiche. Aber die Regeln sind nur die eine Hälfte der Geschichte. Die andere, wichtigere Hälfte besteht darin, zu verstehen, wie man diese Bereiche richtig nutzt und anwendet.

| Gruppenumfang | Gruppe kann als Mitglieder enthalten… | Gruppe können Berechtigungen zugewiesen werden in… | Gruppenumfang kann umgewandelt werden in… |

|---|---|---|---|

| Universal |

|

Any domain or forest |

|

| Global |

|

Member permissions can be assigned in any domain | Universal (as long as no other domain local groups exist as members) |

| Domain Local |

|

Mitgliederberechtigungen können nur innerhalb derselben Domäne wie die übergeordnete domänenlokale Gruppe zugewiesen werden | Universell (solange keine anderen domänenlokalen Gruppen als Mitglieder existieren) |

Das Ziel eines gutAD-Architektur ist es, den entsprechenden Nutzern nicht mehr und nicht weniger als die notwendigen Zugriffsrechte auf Informationen und Ressourcen zu geben, die sie für ihre Arbeit benötigen. Rollen-, attribut- und ressourcenbasierte Sicherheitsmodelle sind allesamt verschiedene Wege, die Organisationen nutzen, um dieses Ziel in der gesamten IT-Infrastruktur einschließlich AD zu erreichen. Um diese Modelle in der Umgebung zu verwirklichen, ist ein angemessenes Verständnis des Gruppenumfangs und seiner Anwendung erforderlich. AGDLP und AGUDLP sind Microsofts Best-Practice-Strukturmodelle für die AD-Architektur und können Organisationen dabei helfen, diese Sicherheitsmodelle zu befolgen.

Das AGDLP-Modell bietet einen Leitfaden dafür, wie Gruppen ineinander verschachtelt werden können, ohne die Sicherheit zu gefährden oder die betriebliche Effizienz zu beeinträchtigen. Das Modell sieht Folgendes vor: Benutzer- und Computerkonten sollten Mitglieder globaler Gruppen sein, die wiederum Mitglieder domänenlokaler Gruppen sind, die die Ressourcenberechtigungen beschreiben.

Die Logik dahinter kann ein wenig kompliziert sein, aber ich werde mein Bestes tun, um sie hier aufzuschlüsseln. Globale Gruppen werden verwendet, um Benutzer- und Computerkonten zu enthalten und können andere globale Gruppen innerhalb derselben Domäne einschließen. Stellen Sie sich globale Gruppen als „Kontengruppen“ vor. Diese Gruppen enthalten Benutzer, die in dem Sinne gleich sind, dass sie alle Teil derselben Domäne sind, da globale Gruppen keine Mitglieder aus anderen Domänen enthalten können. Die Benutzer haben wahrscheinlich auch einige andere Gemeinsamkeiten, wie z. B. die Zugehörigkeit zur selben Abteilung, denselben Vorgesetzten oder andere Ähnlichkeiten dieser Art. Zum Beispiel würden alle Benutzer, die in der Marketing-Abteilung des New Yorker Hauptsitzes eines Unternehmens arbeiten, in dieselbe globale Gruppe mit dem Namen „Marketing“ aufgenommen werden.

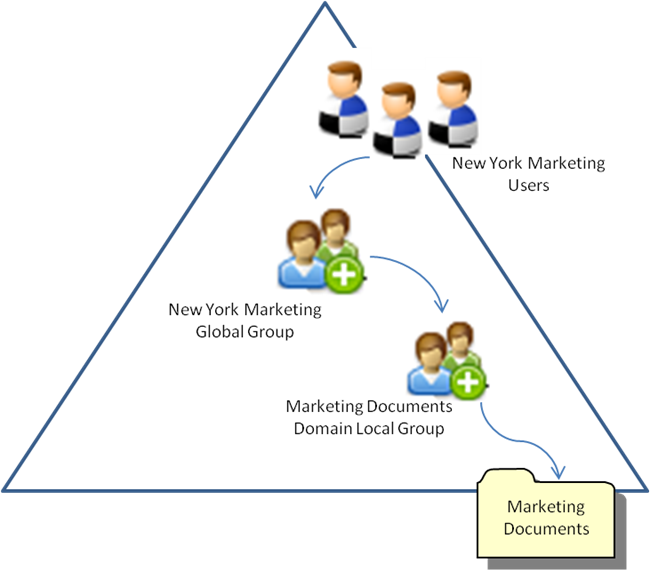

Da ihre Mitgliedschaftsbeschränkungen flexibel sind, eignen sich lokale Domänengruppen ideal für die Erteilung von Berechtigungen für Ressourcen. Diese Gruppen werden insbesondere deshalb verwendet, weil ihnen Gruppen aus der übergeordneten Domäne sowie aus anderen Domänen und vertrauenswürdigen Forests hinzugefügt werden können. So können Administratoren jedem in der Umgebung bei Bedarf Zugriff auf eine Ressource gewähren. Wenn globale Gruppen die „Kontengruppen“ sind, dann sind die lokalen Domänengruppen die „Ressourcengruppen“. Ein Beispiel für eine Ressourcengruppe in Aktion könnte eine lokale Domänengruppe sein, die Zugriff auf eine Dateifreigabe namens „Marketing Documents“ gewährt. Durch die Verschachtelung der globalen Gruppe „New York Marketing“ innerhalb der lokalen Domänengruppe „Marketing Documents“ haben wir gerade allen Benutzern der Marketingabteilung in New York Zugriff auf den Inhalt der Freigabe „Marketing Documents“ gewährt. Hier ist eine grafische Darstellung dieses AGDLP-Szenarios:

Die Verwendung lokaler Domänengruppen wird besonders wichtig, wenn Sie mit Situationen zu tun haben, die vertrauenswürdige Forests betreffen. In einem solchen Fall stehen die Chancen gut, dass Konten in einem Forest Zugriff auf Ressourcen in einem anderen Forest benötigen. Würde eine globale Gruppe verwendet, um Zugriff auf eine Ressource zu gewähren, gäbe es für Konten im zweiten Forest keine Möglichkeit, Zugriff auf diese Ressource zu erhalten, da Konten und Gruppen nicht in globale Gruppen aus einer anderen Domäne oder einem anderen Forest verschachtelt werden können.

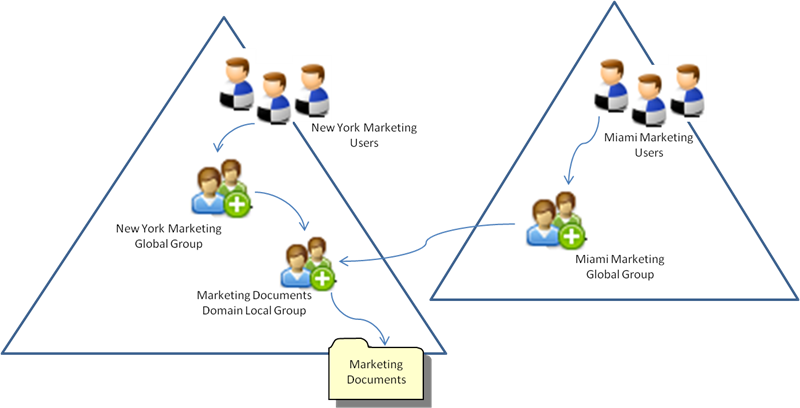

Um mit unserem Beispiel fortzufahren, könnte es sein, dass unser fiktives Unternehmen ein anderes Unternehmen in Miami erwirbt und die IT-Gruppen beschließen, den Forests der beiden Unternehmen gemeinsam zu vertrauen. Wenn wir dem AGDLP-Modell folgen, sollte die Marketingabteilung des Unternehmens in Miami eine eigene globale Gruppe in ihrem Forest haben. Um der Marketingabteilung des neuen Unternehmens Zugriff auf die Freigabe für Marketingdokumente zu gewähren, muss der Administrator lediglich die globale Gruppe Miami Marketing in die lokale Gruppe der Domäne Marketingdokumente einfügen. Die folgende grafische Darstellung gibt einen vereinfachten Überblick:

Das AGUDLP-Modell ist dem AGDLP-Modell sehr ähnlich (wie der Name schon sagt), führt aber das „U“ für Universalgruppen in die Gleichung ein. Die Mitgliedschaften dieser Gruppen werden im globalen Katalog gespeichert, was in Umgebungen mit mehreren Domänen eher eine Notwendigkeit ist. Die Verwendung dieses Modells hängt wirklich davon ab, wie sehr man sich in der Organisation auf den globalen Katalog verlässt. Wenn ein großes Interesse daran besteht, dass der globale Katalog so vollständig wie möglich ist (z. B. wenn Sie viele mobile Mitarbeiter haben und sich stark darauf verlassen, dass die Mitarbeiter einander in Outlook leicht finden können), dann wird das AGUDLP-Modell bei diesem Vorhaben helfen. Für kleinere Umgebungen, die nur eine einzige Domäne haben, kann dieses Modell jedoch eine unnötige Ebene der Komplexität hinzufügen.

Der Grund, warum diese Modelle die beste Praxis von Microsoft sind, ist ein zweifacher. Aus der Sicherheitsperspektive müsste man, wenn man globale Gruppen verwenden würde, um Benutzern Berechtigungen für Ressourcen zu erteilen, Benutzer aus anderen Domänen und Forests in die Domäne hinzufügen, in der sich die Ressourcen befinden. Im Allgemeinen gibt es getrennte Domänen und Forests aus einem bestimmten Grund, und die Abgrenzungen zwischen Domänen und Forests sollten nicht verwischt werden. Durch die Verwendung lokaler Domänengruppen zur Gewährung von Berechtigungen für bestimmte Ressourcen kann ein Administrator Mitgliedern aus anderen Domänen und Forests Zugriff auf die Ressource gewähren, ohne ihnen direkten Zugriff auf den Rest der Domäne, in der sich die Ressource befindet, geben zu müssen. Allzu oft sehen wir, dass Organisationen globale Gruppen verwenden, um Berechtigungen für Ressourcen zu definieren, und infolgedessen den Zugriff und die Rechte überbewerten, wenn Benutzer in die Gruppe hinein- und aus ihr herauswechseln.

Aus betrieblicher Sicht erleichtern die AGDLP- und AGUDLP-Modelle auch die Verwaltung der Gruppenmitgliedschaft in dem Sinne, dass Berechtigungen und Benutzerorganisation an unterschiedlichen Stellen verwaltet werden. Die Berechtigungen für die Ressourcen werden für die lokalen Gruppen der Domäne festgelegt und müssen nicht mehr geändert werden, wenn sie einmal festgelegt sind, wodurch die Häufigkeit, mit der diese Berechtigungen an die Ressource angepasst werden müssen, begrenzt wird. Globale Gruppen enthalten nicht nur eingebaute Beschränkungen für die Mitgliedschaft, sondern lassen sich auch leicht ändern und sind daher ein idealer Ort für Benutzer, die sich ständig im Unternehmen bewegen und unterschiedliche Zugriffsebenen benötigen.

Es sollte beachtet werden, dass diese Modelle, nur weil sie Microsofts Best Practices sind, nicht für jeden perfekt sind. In größeren Umgebungen kann die Verwendung von domänenlokalen Gruppen zur Verwaltung von Ressourcenberechtigungen dazu führen, dass sehr viele Gruppen erstellt werden. Dies kann dazu führen, dass ein Benutzer Mitglied in Tausenden von Gruppen ist, bis ihm der Zugriff auf alle benötigten Ressourcen gewährt wird, was wiederum zu Problemen wie Token Bloat führen kann.

Am Ende des Tages bietet die Befolgung der AGDLP- und AGUDLP-Modelle einige sehr reale Vorteile für eine Organisation. Das Problem liegt oft in der Implementierung der Infrastruktur, um dem Modell zu folgen, da es mehr als nur einen geschickten Administrator braucht, um Gruppen im AD zu verschieben. Diese Modelle erfordern ständige Wachsamkeit und Aufsicht seitens der IT-Abteilung, um sie durchzusetzen. Es müssen viele Schritte unternommen werden, um sie zu implementieren und aufrechtzuerhalten, wie z. B. die Zuweisung von Besitzern zu Gruppen, die die Bedürfnisse der Benutzer in diesen Gruppen verstehen, die Sicherstellung, dass die richtigen Benutzer in den richtigen Gruppen sind und dass Gruppen die richtigen Berechtigungen für Ressourcen enthalten.

Die gute Nachricht ist, dass es Tools gibt, die bei diesen Schritten helfen können. StealthAUDIT bietet einen Ausgangspunkt, um Unternehmen auf den richtigen Weg zu bringen, indem es ihnen hilft zu verstehen, welche Gruppen derzeit Zugriff gewähren, welche Benutzer in diesen Gruppen sind und welche Rechte diese Benutzer haben. Darüber hinaus kann StealthAUDIT bei der Umgestaltung des Zugriffsmodells eines Unternehmens und der Identifizierung der Gruppenbesitzer helfen, indem es dem Unternehmen die Macht gibt, seine eigenen Gruppen zu verwalten, da es besser als jeder andere weiß, wer Zugriff auf was benötigt. Die Einführung von AGDLP oder AGUDLP kann zwar ein enormer Aufwand sein, aber die verbleibenden Vorteile können einen großen Beitrag zur Gewährleistung einer sicheren, nachhaltigen Umgebung leisten.

Erfahren Sie hier mehr über StealthAUDIT.