Was ist ein DNS Hijacking / Redirection Attack

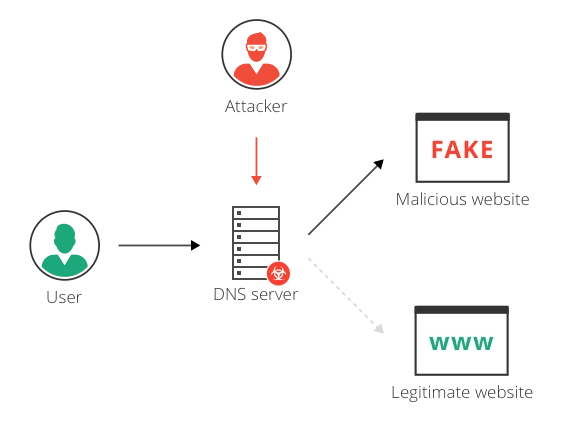

Domain Name Server (DNS) Hijacking, auch DNS Redirection genannt, ist eine Art von DNS-Attacke, bei der DNS-Anfragen falsch aufgelöst werden, um Benutzer unerwartet auf bösartige Seiten umzuleiten. Um den Angriff durchzuführen, installieren die Täter entweder Malware auf den Computern der Benutzer, übernehmen Router oder fangen die DNS-Kommunikation ab oder hacken sie.

DNS-Hijacking kann für Pharming (in diesem Zusammenhang zeigen die Angreifer typischerweise unerwünschte Werbung an, um Einnahmen zu generieren) oder für Phishing (Anzeige gefälschter Versionen von Websites, auf die Benutzer zugreifen, und Diebstahl von Daten oder Anmeldeinformationen) verwendet werden.

Viele Internet Service Provider (ISPs) nutzen auch eine Art von DNS-Hijacking, um die DNS-Anfragen eines Nutzers zu übernehmen, Statistiken zu sammeln und Werbung einzublenden, wenn Nutzer auf eine unbekannte Domain zugreifen. Einige Regierungen nutzen DNS-Hijacking zur Zensur, indem sie Nutzer auf von der Regierung genehmigte Websites umleiten.

DNS-Hijacking-Angriffsarten

Es gibt vier grundlegende Arten der DNS-Umleitung:

- Lokaler DNS-Hijack – Angreifer installieren Trojaner-Malware auf dem Computer eines Benutzers und ändern die lokalen DNS-Einstellungen, um den Benutzer auf bösartige Websites umzuleiten.

- Router-DNS-Hijack – viele Router haben Standardpasswörter oder Schwachstellen in der Firmware. Angreifer können einen Router übernehmen und die DNS-Einstellungen überschreiben, so dass alle mit diesem Router verbundenen Benutzer betroffen sind.

- Man-in-the-Middle-DNS-Angriffe – Angreifer fangen die Kommunikation zwischen einem Benutzer und einem DNS-Server ab und geben unterschiedliche Ziel-IP-Adressen an, die auf bösartige Websites verweisen.

- Rogue DNS Server – Angreifer können einen DNS-Server hacken und DNS-Einträge ändern, um DNS-Anfragen auf bösartige Websites umzuleiten.

Umleitung vs. DNS-Spoofing-Angriff

DNS-Spoofing ist ein Angriff, bei dem der Datenverkehr von einer legitimen Website wie www.google.com auf eine bösartige Website wie google.attacker.com umgeleitet wird. DNS-Spoofing kann durch DNS-Umleitung erreicht werden. Angreifer können beispielsweise einen DNS-Server kompromittieren und auf diese Weise legitime Websites „fälschen“ und die Benutzer auf bösartige Websites umleiten.

Cache Poisoning ist eine weitere Möglichkeit, DNS-Spoofing zu betreiben, ohne sich auf DNS-Hijacking (physische Übernahme der DNS-Einstellungen) zu verlassen. DNS-Server, Router und Computer speichern DNS-Einträge im Cache. Angreifer können den DNS-Cache „vergiften“, indem sie einen gefälschten DNS-Eintrag einfügen, der ein alternatives IP-Ziel für denselben Domänennamen enthält. Der DNS-Server löst die Domain auf die gefälschte Website auf, bis der Cache aktualisiert wird.

Sehen Sie, wie Imperva DDoS Protection Ihnen bei DNS-Hijacking helfen kann.

Methoden der Schadensbegrenzung

Schutz für Nameserver und Resolver

Ein DNS-Nameserver ist eine hochsensible Infrastruktur, die starke Sicherheitsmaßnahmen erfordert, da sie von Hackern gekapert und für DDoS-Angriffe auf andere verwendet werden kann:

- Achten Sie auf Resolver in Ihrem Netzwerk – nicht benötigte DNS-Resolver sollten abgeschaltet werden. Legitime Resolver sollten hinter einer Firewall platziert werden, auf die von außerhalb des Unternehmens nicht zugegriffen werden kann.

- Den Zugang zu einem Nameserver stark einschränken – es sollten sowohl physische Sicherheits-, Multi-Faktor-Zugangs-, Firewall- als auch Netzwerksicherheitsmaßnahmen eingesetzt werden.

- Maßnahmen gegen Cache-Poisoning ergreifen – einen zufälligen Quellport verwenden, die Abfrage-ID randomisieren und die Groß-/Kleinschreibung in Domänennamen randomisieren.

- Schließen Sie bekannte Schwachstellen sofort mit Patches – Hacker suchen aktiv nach anfälligen DNS-Servern.

- Trennen Sie den autoritativen Nameserver vom Resolver – lassen Sie nicht beide auf demselben Server laufen, damit ein DDoS-Angriff auf eine der beiden Komponenten nicht die andere zum Absturz bringt.

- Schränken Sie Zonentransfers ein – Slave-Nameserver können einen Zonentransfer anfordern, bei dem es sich um eine Teilkopie Ihrer DNS-Einträge handelt. Zonendatensätze enthalten Informationen, die für Angreifer wertvoll sind.

Schutzmaßnahmen für Endbenutzer

Endbenutzer können sich gegen DNS-Hijacking schützen, indem sie die Router-Passwörter ändern, ein Virenschutzprogramm installieren und einen verschlüsselten VPN-Kanal verwenden. Wenn der ISP des Benutzers DNS-Hijacking betreibt, kann er einen kostenlosen, alternativen DNS-Dienst wie Google Public DNS, Google DNS over HTTPS und Cisco OpenDNS nutzen.

Maßnahmen für Website-Besitzer

Besitzer von Websites, die einen Domain Name Registrar verwenden, können Maßnahmen ergreifen, um eine DNS-Umleitung ihrer DNS-Einträge zu vermeiden:

- Sicherer Zugang – verwenden Sie eine Zwei-Faktor-Authentifizierung beim Zugriff auf den DNS-Registrar, um eine Kompromittierung zu vermeiden. Wenn möglich, definieren Sie eine Whitelist von IP-Adressen, die auf DNS-Einstellungen zugreifen dürfen.

- Client Lock – prüfen Sie, ob Ihr DNS-Registrar Client Lock (auch bekannt als Change Lock) unterstützt, das Änderungen an Ihren DNS-Einträgen ohne die Genehmigung einer bestimmten, namentlich genannten Person verhindert.

- DNSSEC – verwenden Sie einen DNS-Registrar, der DNSSEC unterstützt, und aktivieren Sie es. DNSSEC signiert die DNS-Kommunikation digital, was es für Hacker schwieriger (aber nicht unmöglich) macht, sie abzufangen und zu fälschen.

- Verwenden Sie Impervas Name Server Protection – einen Dienst, der ein Netzwerk sicherer DNS-Proxys bereitstellt, das auf dem globalen CDN von Imperva basiert. Jede DNS-Zone erhält alternative Nameserver-Hostnamen, so dass alle DNS-Anfragen an das Imperva-Netzwerk weitergeleitet werden. Der Dienst verhindert nicht nur DNS-Hijacking und -Voisoning, sondern schützt auch vor verteilten Denial-of-Service-Angriffen (DDoS-Angriffen) gegen Ihre DNS-Infrastruktur.