De laatste tijd krijg ik een paar vragen van potentiële klanten over AD beveiliging groepsbereik. Ik wil even de tijd nemen om een overzicht te geven van wat group scopes zijn en waarom ze van belang zijn. Ik zal ook iets vertellen over de best practice modellen van Microsoft voor het gebruik van groepsscopes en een aantal positieve en negatieve punten van elk bespreken.

Groepsscope is belangrijk om te begrijpen als je risico’s effectief wilt beheersen in de manier waarop je AD groepen gebruikt. De reikwijdte van een groep bepaalt waar de groep kan worden toegepast in het forest of het domein. De scope bepaalt ook wie lid kan zijn van een groep. Omdat Microsoft niet veel beperkingen heeft ingebouwd in Active Directory met betrekking tot welke groepen in welke kunnen worden genest, kan het nesten van groepen enorme veiligheids- en operationele risico’s voor een organisatie opleveren. De enige echte hulp die AD biedt om de potentiële risico’s van het nesten van beveiligingsgroepen tegen te gaan, is het groepsscope.

Er zijn drie groepsscopes: universeel, globaal, en domein lokaal. Elk groepsscope definieert de mogelijke leden die een groep kan hebben en waar de rechten van de groep kunnen worden toegepast binnen het domein. De tabel hieronder is rechtstreeks overgenomen van Microsoft Technet en geeft het hele verhaal van de regels voor groepsscopes. Maar de regels zijn slechts de helft van het verhaal. De andere, belangrijkere helft ligt in het begrijpen hoe je deze scopes op de juiste manier gebruikt en toepast.

| Groepsscope | Groep kan als leden bevatten… | Groep kan rechten krijgen in… | Groepsscope kan worden geconverteerd naar… |

|---|---|---|---|

| Universal |

|

Any domain or forest |

|

| Global |

|

Member permissions can be assigned in any domain | Universal (as long as no other domain local groups exist as members) |

| Domain Local |

|

Lidmachtigingen kunnen alleen worden toegewezen binnen hetzelfde domein als de bovenliggende lokale domeingroep | Universeel (zolang er geen andere lokale domeingroepen als lid bestaan) |

Het doel van een goedAD is om de juiste gebruikers niet meer of minder dan de noodzakelijke niveaus van toegang tot informatie en bronnen te bieden die nodig zijn om hun werk te doen. Rol-, attribuut- en resource-gebaseerde beveiligingsmodellen zijn allemaal verschillende manieren die organisaties gebruiken om dit doel te bereiken over de gehele IT-infrastructuur, inclusief AD. Een goed begrip van de reikwijdte van groepen en hoe deze toe te passen is noodzakelijk om deze modellen in de omgeving te bereiken. AGDLP en AGUDLP zijn Microsofts best practice structurele modellen voor AD architectuur en kunnen organisaties helpen deze beveiligingsmodellen te volgen.

Het AGDLP model biedt een leidraad voor hoe groepen in elkaar genest kunnen worden zonder de beveiliging in gevaar te brengen of operationele efficiency op te offeren. Het model bepaalt het volgende: Gebruikers- en computeraccounts moeten lid zijn van Global groups, die op hun beurt weer lid zijn van Domain Local groups die resource Permissions beschrijven.

De rationale hierachter kan een beetje lastig zijn, maar ik zal mijn best doen om het hier uit te splitsen. Globale groepen worden gebruikt om gebruikers- en computeraccounts in onder te brengen en kunnen andere globale groepen binnen hetzelfde domein omvatten. Denk aan globale groepen als “account groepen”. Deze groepen zullen gebruikers bevatten die gelijk zijn in de zin dat ze allemaal deel uitmaken van hetzelfde domein, aangezien globale groepen geen leden van andere domeinen kunnen bevatten. De gebruikers zullen waarschijnlijk ook een aantal andere overeenkomsten hebben, zoals dat ze in dezelfde afdeling zitten, dezelfde manager hebben, of een andere gelijkenis van die aard. Bijvoorbeeld, alle gebruikers van de Marketing afdeling van het hoofdkantoor in New York zouden in dezelfde globale groep genaamd “Marketing” worden geplaatst.

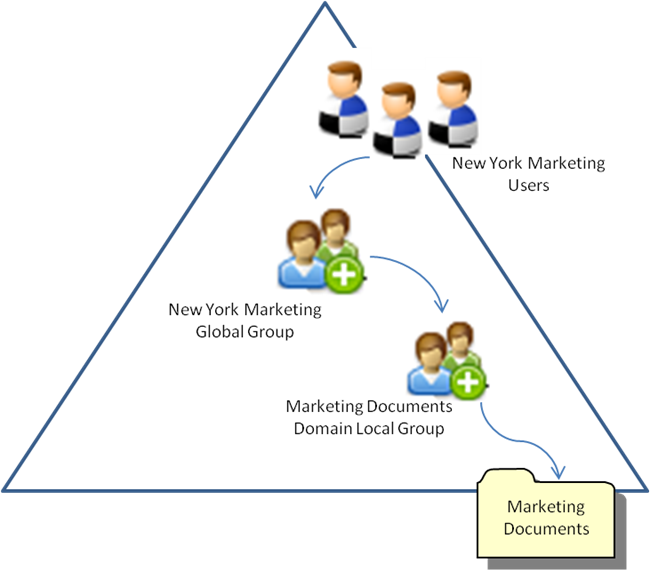

Dankzij de flexibiliteit van hun lidmaatschapsbeperkingen, zijn domein lokale groepen ideaal voor het toekennen van rechten op bronnen. Deze groepen worden met name gebruikt omdat groepen uit het bovenliggende domein, maar ook uit andere domeinen en vertrouwde bossen aan deze groepen kunnen worden toegevoegd. Dit stelt beheerders in staat om iedereen in de omgeving toegang te verlenen tot een bron, mochten ze die nodig hebben. Als globale groepen de “account groepen” zijn, dan zijn domein lokale groepen de “resource groepen”. Een voorbeeld van een resource groep in actie kan een domein lokale groep zijn die toegang verleent tot een bestandshare genaamd “Marketing Documenten”. Door de “New York Marketing” globale groep te nesten in de “Marketing Documents” domein lokale groep, hebben we zojuist alle gebruikers op de Marketing afdeling in New York toegang gegeven tot de inhoud van de Marketing Documenten share. Hier volgt een grafische weergave van dit AGDLP-scenario:

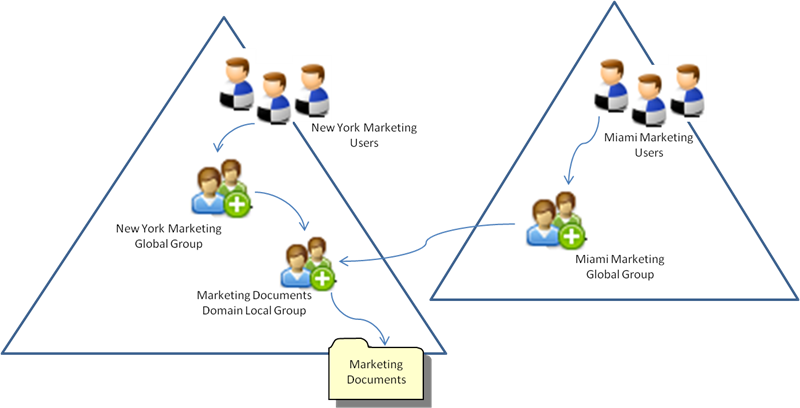

Het gebruik van domein-lokale groepen wordt vooral belangrijk wanneer je te maken hebt met situaties waarbij vertrouwde bossen betrokken zijn. In een dergelijk geval is de kans groot dat accounts in het ene forest toegang nodig hebben tot bronnen in het andere forest. Als een globale groep wordt gebruikt om toegang te verlenen tot een bron, dan is er geen mogelijkheid voor accounts in het tweede forest om toegang te krijgen tot die bron, omdat accounts en groepen niet kunnen worden genest in globale groepen van een ander domein of forest.

Om verder te gaan met ons voorbeeld, misschien neemt ons fictieve bedrijf een ander bedrijf in Miami over en de IT groepen besluiten om de twee bedrijfsbossen samen te vertrouwen. Als we het AGDLP model volgen, zou de Marketing afdeling van het bedrijf in Miami zijn eigen globale groep in hun forest moeten hebben. Om de Marketing afdeling van het nieuwe bedrijf toegang te geven tot de Marketing Documenten share, hoeft de admin alleen maar de Miami Marketing globale groep te nestelen in de Marketing Documenten domein lokale groep. Zie de onderstaande grafische weergave voor een vereenvoudigde weergave:

Het AGUDLP-model lijkt sterk op AGDLP (zoals de naam al aangeeft), maar introduceert de “U” voor Universal groups in de vergelijking. De lidmaatschappen van deze groepen worden opgeslagen in de globale catalogus, wat meer een noodzaak is in multi-domein omgevingen. Het gebruik van dit model hangt echt af van de mate waarin de globale catalogus wordt gebruikt in de organisatie. Als er een gevestigd belang is om de globale catalogus zo compleet mogelijk te hebben (misschien heb je een groot mobiel personeelsbestand en vertrouw je er sterk op dat medewerkers elkaar gemakkelijk kunnen vinden in Outlook), dan zal het AGUDLP model helpen bij dit streven. Voor kleinere omgevingen met slechts één domein kan dit model echter een onnodige laag van complexiteit toevoegen.

De reden dat deze modellen de best practice van Microsoft zijn, is tweeledig. Vanuit een beveiligingsperspectief, als men globale groepen zou gebruiken om gebruikers rechten te geven op bronnen, zouden ze gebruikers uit andere domeinen en bossen moeten toevoegen aan het domein waar de bronnen zich bevinden. Over het algemeen bestaan gescheiden domeinen en bossen niet voor niets en het is niet de bedoeling dat de scheidslijnen tussen domeinen en bossen vaag zijn. Door gebruik te maken van domein lokale groepen om rechten toe te kennen aan specifieke bronnen, kan een beheerder leden van andere domeinen en bossen toegang geven tot de bron zonder dat ze direct toegang hoeven te krijgen tot de rest van het domein waar die bron zich bevindt. Maar al te vaak zien we dat organisaties globale groepen gebruiken om permissies op resources te definiëren, met als gevolg dat gebruikers te veel toegang en rechten krijgen wanneer ze de groep in- en uitschakelen.

Op operationeel niveau maken de AGDLP- en AGUDLP-modellen het beheer van groepslidmaatschappen ook eenvoudiger, in de zin dat permissies en gebruikersorganisatie op verschillende plaatsen worden beheerd. De permissies voor bronnen worden ingesteld voor lokale domeingroepen en hoeven niet te worden gewijzigd zodra ze zijn vastgesteld, waardoor het minder vaak nodig is om naar de bron te gaan om deze permissies aan te passen. Globale groepen bevatten niet alleen ingebouwde beperkingen voor het lidmaatschap, maar kunnen ook gemakkelijk worden gewijzigd en vormen dus een perfecte plaats voor gebruikers om zich in te vestigen, aangezien gebruikers zich voortdurend binnen de organisatie verplaatsen en dus verschillende toegangsniveaus nodig hebben.

Het moet worden opgemerkt dat deze modellen, alleen omdat ze de beste praktijken van Microsoft zijn, niet voor iedereen perfect zijn. In grotere omgevingen kan het gebruik van lokale domeingroepen voor het beheer van bronmachtigingen leiden tot het ontstaan van zeer grote aantallen groepen. Dit kan ertoe leiden dat een gebruiker lid is van duizenden groepen tegen de tijd dat hij toegang krijgt tot alle bronnen die hij nodig heeft, wat weer kan resulteren in zaken als token bloat.

Op het einde van de dag biedt het volgen van de AGDLP en AGUDLP modellen een aantal zeer reële voordelen voor een organisatie. Het probleem ligt vaak in het implementeren van de infrastructuur om het model te volgen, aangezien het van meer afhankelijk is dan alleen een slimme admin die groepen rondschuift in AD. Deze modellen vereisen voortdurende waakzaamheid en toezicht van de kant van de IT om ze te handhaven. Er moeten veel stappen worden genomen om ze te implementeren en te onderhouden, zoals het toewijzen van eigenaren aan groepen die de behoeften van de gebruikers in die groepen begrijpen, ervoor zorgen dat de juiste gebruikers in de juiste groepen zitten en dat groepen de juiste rechten op resources bevatten.

Het goede nieuws is dat er tools zijn die bij deze stappen kunnen helpen. StealthAUDIT biedt een springplank om organisaties op weg te helpen door hen te helpen begrijpen tot welke groepen momenteel toegang wordt verleend, welke gebruikers zich in die groepen bevinden en welke rechten die gebruikers hebben. Bovendien kan StealthAUDIT helpen bij de transformatie van het toegangsmodel van een organisatie en de identificatie van groepseigenaren door de macht in handen van de business te leggen om hun eigen groepen te beheren, aangezien zij beter dan wie ook weten wie toegang nodig heeft tot wat. Hoewel het een monumentale inspanning kan zijn om AGDLP of AGUDLP in te voeren, kunnen de resterende voordelen een lange weg gaan naar het verzekeren van een veilige, duurzame omgeving.

Lees hier over StealthAUDIT.