Wat is een DNS hijacking / redirection aanval

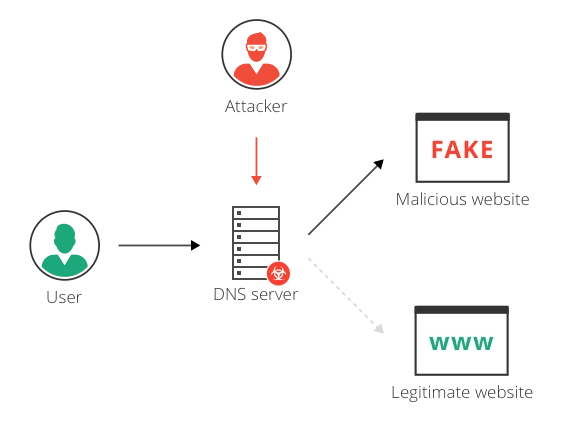

Domeinnaamserver (DNS) hijacking, ook wel DNS redirection genoemd, is een type DNS-aanval waarbij DNS-query’s onjuist worden omgezet om gebruikers onverwacht om te leiden naar kwaadaardige sites. Om de aanval uit te voeren, installeren daders malware op gebruikerscomputers, nemen ze routers over, of onderscheppen of hacken ze DNS-communicatie.

DNS hijacking kan worden gebruikt voor pharming (in deze context tonen aanvallers meestal ongewenste advertenties om inkomsten te genereren) of voor phishing (het tonen van nepversies van sites waar gebruikers naar toe gaan en het stelen van gegevens of credentials).

Veel Internet Service Providers (ISP’s) maken ook gebruik van een vorm van DNS-hijacking, om de DNS-verzoeken van een gebruiker over te nemen, statistieken te verzamelen en advertenties weer te geven wanneer gebruikers een onbekend domein bezoeken. Sommige regeringen gebruiken DNS-hijacking voor censuur, waarbij gebruikers worden omgeleid naar sites die door de regering zijn goedgekeurd.

Soorten aanvallen op DNS-kaping

Er zijn vier basistypen DNS-omleiding:

- Lokale DNS-kaping – aanvallers installeren Trojaanse malware op de computer van een gebruiker, en wijzigen de lokale DNS-instellingen om de gebruiker om te leiden naar schadelijke sites.

- Router DNS-kaping – veel routers hebben standaardwachtwoorden of kwetsbaarheden in de firmware. Aanvallers kunnen een router overnemen en de DNS-instellingen overschrijven, wat gevolgen heeft voor alle gebruikers die op die router zijn aangesloten.

- Man in the middle DNS-aanvallen – aanvallers onderscheppen de communicatie tussen een gebruiker en een DNS-server, en zorgen voor verschillende bestemmings-IP-adressen die naar kwaadaardige sites wijzen.

- Rogue DNS-server – aanvallers kunnen een DNS-server hacken en DNS-records wijzigen om DNS-verzoeken om te leiden naar kwaadaardige sites.

Redirection vs. DNS spoofing aanval

DNS spoofing is een aanval waarbij verkeer wordt omgeleid van een legitieme website zoals www.google.com, naar een kwaadaardige website zoals google.attacker.com. DNS-spoofing kan worden bereikt door DNS-omleiding. Aanvallers kunnen bijvoorbeeld een DNS-server compromitteren en op die manier legitieme websites “spoofen” en gebruikers omleiden naar kwaadaardige websites.

Cache poisoning is een andere manier om DNS-spoofing te bereiken, zonder gebruik te maken van DNS hijacking (het fysiek overnemen van de DNS-instellingen). DNS-servers, routers en computers cachen DNS-records. Aanvallers kunnen de DNS-cache “vergiftigen” door een vervalst DNS-gegeven in te voegen, dat een alternatieve IP-bestemming voor dezelfde domeinnaam bevat. De DNS-server zet het domein om naar de vervalste website, totdat de cache is ververst.

Zie hoe Imperva DDoS Protection u kan helpen met DNS-hijacking.

Methoden voor mitigatie

Mitigatie voor naamservers en resolvers

Een DNS-naamserver is een zeer gevoelige infrastructuur die sterke beveiligingsmaatregelen vereist, omdat deze kan worden gekaapt en door hackers kan worden gebruikt om DDoS-aanvallen op anderen uit te voeren:

- Let op resolvers in uw netwerk – onnodige DNS-resolvers moeten worden uitgeschakeld. Legitieme resolvers moeten achter een firewall worden geplaatst, zonder toegang van buiten de organisatie.

- Beperk de toegang tot een naamserver aanzienlijk – zowel fysieke beveiliging, multifactor-toegang, firewall- en netwerkbeveiligingsmaatregelen moeten worden gebruikt.

- Neem maatregelen tegen cache poisoning – gebruik een willekeurige bronpoort, randomiseer query-ID en randomiseer hoofdletters/kleine letters in domeinnamen.

- Patch bekende kwetsbaarheden onmiddellijk – hackers zoeken actief naar kwetsbare DNS-servers.

- Scheid gezaghebbende naamserver van resolver – voer beide niet op dezelfde server uit, zodat een DDoS-aanval op een van beide componenten de andere niet neerhaalt.

- Beperk zoneoverdrachten – slavennaamservers kunnen een zoneoverdracht aanvragen, wat een gedeeltelijke kopie van uw DNS-records is. Zone-records bevatten informatie die waardevol is voor aanvallers.

Mitigatie voor eindgebruikers

Eindgebruikers kunnen zich beschermen tegen DNS-hijacking door routerwachtwoorden te wijzigen, antivirus te installeren en een versleuteld VPN-kanaal te gebruiken. Als de ISP van de gebruiker hun DNS kaapt, kunnen ze een gratis, alternatieve DNS-dienst gebruiken, zoals Google Public DNS, Google DNS over HTTPS en Cisco OpenDNS.

Mitigatie voor site-eigenaren

Site-eigenaren die gebruikmaken van een Domain Name Registrar kunnen stappen nemen om DNS-omleiding van hun DNS-records te voorkomen:

- Beveiligde toegang – gebruik authenticatie met twee factoren bij toegang tot de DNS-registrar, om compromittering te voorkomen. Definieer indien mogelijk een witte lijst van IP-adressen die toegang mogen krijgen tot DNS-instellingen.

- Clientvergrendeling – controleer of uw DNS-registrar clientvergrendeling ondersteunt (ook bekend als wijzigingsvergrendeling), waardoor wijzigingen in uw DNS-records zonder toestemming van een specifiek met naam genoemde persoon worden voorkomen.

- DNSSEC – gebruik een DNS-registrar die DNSSEC ondersteunt, en schakel deze in. DNSSEC ondertekent DNS-communicatie digitaal, waardoor het moeilijker (maar niet onmogelijk) wordt voor hackers om te onderscheppen en te spoofen.

- Gebruik Imperva’s Name Server Protection – een service die een netwerk van veilige DNS-proxies biedt, gebaseerd op Imperva’s wereldwijde CDN. Elke DNS-zone krijgt alternatieve nameserver-hostnamen, zodat alle DNS-query’s worden omgeleid naar het Imperva-netwerk. De dienst voorkomt niet alleen DNS hijacking en poisoning, maar beschermt ook tegen distributed denial of service attacks (DDoS-aanvallen) tegen uw DNS-infrastructuur.