What is a DNS hijacking / redirection attack

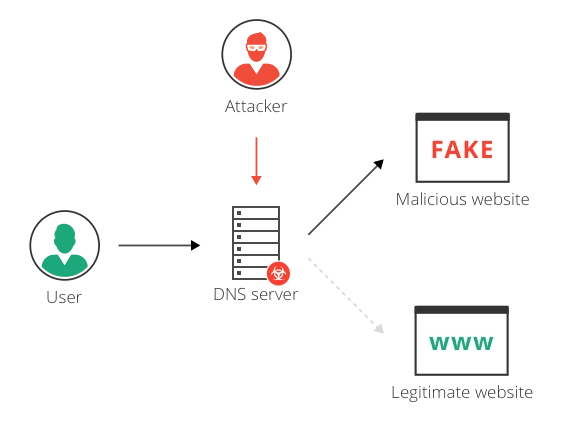

Domain Name Server (DNS) hijacking, also named DNS redirection, is a type of DNS attack in which DNS queries are incorrectly resolved in order to unexpectedly redirect users to malicious sites. Aby przeprowadzić taki atak, sprawcy instalują złośliwe oprogramowanie na komputerach użytkowników, przejmują routery lub przechwytują albo hakują komunikację DNS.

DNS hijacking może być wykorzystywany do pharmingu (w tym kontekście atakujący zazwyczaj wyświetlają niechciane reklamy w celu generowania przychodów) lub do phishingu (wyświetlanie fałszywych wersji stron, na które wchodzą użytkownicy i kradzież danych lub danych uwierzytelniających).

Wielu dostawców usług internetowych (ISP) również wykorzystuje pewien rodzaj DNS hijacking, aby przejąć żądania DNS użytkownika, zbierać statystyki i zwracać reklamy, gdy użytkownicy wchodzą na nieznaną domenę. Niektóre rządy wykorzystują DNS hijacking do cenzurowania, przekierowując użytkowników na strony autoryzowane przez rząd.

Typy ataków DNS hijacking

Istnieją cztery podstawowe typy przekierowań DNS:

- Lokalne porwanie DNS – atakujący instalują złośliwe oprogramowanie trojańskie na komputerze użytkownika i zmieniają lokalne ustawienia DNS, aby przekierować użytkownika na złośliwe strony.

- Router DNS hijack – wiele routerów posiada domyślne hasła lub luki w firmware. Atakujący mogą przejąć kontrolę nad routerem i nadpisać ustawienia DNS, wpływając na wszystkich użytkowników podłączonych do tego routera.

- Ataki DNS typu „człowiek w środku” – atakujący przechwytują komunikację między użytkownikiem a serwerem DNS i podają różne docelowe adresy IP kierujące do złośliwych witryn.

- Rogue DNS Server – atakujący mogą włamać się na serwer DNS i zmienić rekordy DNS, aby przekierować żądania DNS na złośliwe strony.

Redirection vs. Atak DNS spoofing

DNS spoofing jest atakiem, w którym ruch jest przekierowywany z legalnej strony, takiej jak www.google.com, na złośliwą stronę, taką jak google.attacker.com. DNS spoofing może być osiągnięty poprzez przekierowanie DNS. Na przykład, atakujący mogą skompromitować serwer DNS i w ten sposób „zepsuć” legalne strony internetowe i przekierować użytkowników na złośliwe.

Cache poisoning jest innym sposobem na osiągnięcie DNS spoofing, bez polegania na DNS hijacking (fizycznym przejęciu ustawień DNS). Serwery DNS, routery i komputery buforują rekordy DNS. Atakujący mogą „zatruć” pamięć podręczną DNS poprzez wstawienie fałszywego wpisu DNS, zawierającego alternatywny adres IP dla tej samej nazwy domeny. Serwer DNS rozwiązuje domenę na sfałszowaną stronę internetową, dopóki pamięć podręczna nie zostanie odświeżona.

Zobacz, jak Imperva DDoS Protection może pomóc w przypadku porwania DNS.

Metody łagodzenia skutków

Łagodzenie skutków dla serwerów nazw i resolwerów

Serwer nazw DNS to bardzo wrażliwa infrastruktura, która wymaga silnych środków bezpieczeństwa, ponieważ może zostać porwana i wykorzystana przez hakerów do przeprowadzania ataków DDoS na inne osoby:

- Obserwuj resolwery w swojej sieci – niepotrzebne resolwery DNS powinny zostać wyłączone. Legalne resolwery powinny być umieszczone za zaporą ogniową bez dostępu z zewnątrz organizacji.

- Skutecznie ogranicz dostęp do serwera nazw – należy stosować zarówno fizyczne zabezpieczenia, dostęp wieloczynnikowy, zaporę ogniową, jak i środki bezpieczeństwa sieci.

- Podejmij środki przeciwko zatruwaniu pamięci podręcznej – używaj losowego portu źródłowego, losowego identyfikatora zapytania i losowych wielkich/małych liter w nazwach domen.

- Natychmiast załataj znane podatności – hakerzy aktywnie poszukują podatnych serwerów DNS.

- Oddziel autorytatywny serwer nazw od resolvera – nie uruchamiaj obu na tym samym serwerze, aby atak DDoS na jeden z komponentów nie zniszczył drugiego.

- Ogranicz transfery stref – podrzędne serwery nazw mogą zażądać transferu strefy, która jest częściową kopią rekordów DNS. Rekordy stref zawierają informacje, które są cenne dla atakujących.

Mitigation for end users

End users can protect themselves against DNS hijacking by changing router passwords, installing antivirus, and using an encrypted VPN channel. Jeśli dostawca usług internetowych użytkownika porywa jego DNS, może on skorzystać z darmowych, alternatywnych usług DNS, takich jak Google Public DNS, Google DNS over HTTPS i Cisco OpenDNS.

Mitigation for site owners

Właściciele witryn, którzy korzystają z rejestratora nazw domen mogą podjąć kroki w celu uniknięcia przekierowania ich rekordów DNS:

- Bezpieczny dostęp – używaj dwuskładnikowego uwierzytelniania podczas dostępu do rejestratora DNS, aby uniknąć kompromitacji. Jeśli to możliwe, zdefiniuj białą listę adresów IP, które mają dostęp do ustawień DNS.

- Blokada klienta – sprawdź czy Twój rejestrator DNS obsługuje blokadę klienta (znaną również jako blokada zmian), która zapobiega zmianom w rekordach DNS bez zgody określonej osoby.

- DNSSEC – użyj rejestratora DNS, który obsługuje DNSSEC i włącz go. DNSSEC cyfrowo podpisuje komunikację DNS, utrudniając (ale nie uniemożliwiając) hakerom przechwycenie i sfałszowanie danych.

- Użyj Imperva’s Name Server Protection – usługi zapewniającej sieć bezpiecznych serwerów DNS proxy, opartej na globalnej sieci CDN Impervy. Każda strefa DNS otrzymuje alternatywne nazwy hostów serwerów nazw, dzięki czemu wszystkie zapytania DNS są przekierowywane do sieci Imperva. Usługa nie tylko zapobiega porwaniu i zatruciu DNS, ale również chroni przed atakami typu DDoS (distributed denial of service attacks) wymierzonymi w Twoją infrastrukturę DNS.