Ostatnio dostałem kilka pytań od potencjalnych klientów na temat zakresu grup bezpieczeństwa AD. Chciałem poświęcić chwilę na omówienie czym są zakresy grupowe i dlaczego są one istotne. Omówię również najlepsze praktyki Microsoftu w zakresie korzystania z zakresu grup i omówię niektóre zalety i wady każdego z nich.

Zakres grup jest ważny do zrozumienia, jeśli chce się skutecznie kontrolować ryzyko związane z korzystaniem z grup AD. Zakres grupy określa, gdzie grupa może być stosowana w lesie lub domenie. Zakres określa również, kto może być członkiem grupy. Ponieważ Microsoft nie wbudował w Active Directory wielu ograniczeń dotyczących tego, które grupy mogą być zagnieżdżane w obrębie których, zagnieżdżanie grup może stanowić ogromne ryzyko dla bezpieczeństwa i operacyjne dla organizacji. Jedyną realną pomocą, jaką AD oferuje w walce z potencjalnym ryzykiem zagnieżdżania grup bezpieczeństwa, jest zakres grup.

Istnieją trzy zakresy grup: uniwersalny, globalny i lokalny domeny. Każdy zakres grupy definiuje możliwych członków, których grupa może mieć i gdzie uprawnienia grupy mogą być stosowane w domenie. Poniższa tabela została zaczerpnięta prosto z Microsoft Technet i przedstawia całą historię zasad dotyczących zakresu grup. Ale zasady to tylko połowa sukcesu. Druga, ważniejsza połowa leży w zrozumieniu, jak prawidłowo używać i stosować te zakresy.

| Zakres grupy | Grupa może zawierać jako członków… | Grupie można przypisać uprawnienia w… | Zakres grupy można przekonwertować na… |

|---|---|---|---|

| Universal |

|

Any domain or forest |

|

| Global |

|

Member permissions can be assigned in any domain | Universal (as long as no other domain local groups exist as members) |

| Domain Local |

|

Uprawnienia członków mogą być przypisane tylko w obrębie tej samej domeny, co grupa lokalna domeny nadrzędnej | Uniwersalne (tak długo, jak żadne inne grupy lokalne domeny nie istnieją jako członkowie) |

Celem dobrze zaprojektowanegoCelem dobrze zaprojektowanego systemu AD jest zapewnienie odpowiednim użytkownikom nie więcej lub mniej niż niezbędnych poziomów dostępu do informacji i zasobów potrzebnych do wykonywania ich pracy. Modele bezpieczeństwa oparte na rolach, atrybutach i zasobach to różne sposoby, które organizacje wykorzystują do osiągnięcia tego celu w całej infrastrukturze IT, w tym w AD. Właściwe zrozumienie zakresu grup i sposobu jego zastosowania jest niezbędne do realizacji tych modeli w środowisku. AGDLP i AGUDLP to modele strukturalne najlepszych praktyk firmy Microsoft dla architektury AD, które mogą pomóc organizacjom w przestrzeganiu tych modeli bezpieczeństwa.

Model AGDLP dostarcza wskazówek, jak zagnieżdżać grupy wewnątrz siebie bez uszczerbku dla bezpieczeństwa lub poświęcania wydajności operacyjnej. Model ten określa następujące zasady: Konta użytkowników i komputerów powinny być członkami grup Globalnych, które z kolei są członkami grup Lokalnych Domeny, które opisują Uprawnienia do zasobów.

Zasadność tego może być nieco podchwytliwa, ale postaram się jak najlepiej ją tutaj rozłożyć. Grupy globalne są używane, aby zawierać konta użytkowników i komputerów i mogą zawierać inne grupy globalne z tej samej domeny. Pomyśl o grupach globalnych jako „grupy kont”. Grupy te będą zawierać użytkowników, którzy są podobne w tym sensie, że wszyscy są częścią tej samej domeny, ponieważ grupy globalne nie mogą zawierać członków z innych domen. Użytkownicy będą również prawdopodobnie mieli pewne inne cechy wspólne, takie jak bycie w tym samym dziale, posiadanie tego samego menedżera lub inne podobieństwa tego rodzaju. Na przykład, wszyscy użytkownicy, którzy są w dziale marketingu w nowojorskiej siedzibie firmy, zostaną umieszczeni w tej samej globalnej grupie o nazwie „Marketing”.

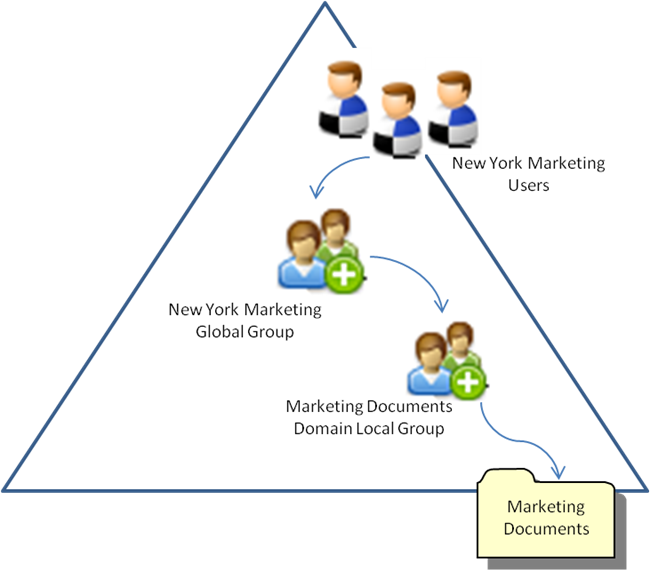

Dzięki elastyczności ograniczeń członkostwa, grupy lokalne domeny są idealne do przyznawania uprawnień do zasobów. W szczególności, grupy te są używane, ponieważ można do nich dodawać grupy z domeny nadrzędnej, jak również z innych domen i lasów zaufanych. Dzięki temu administratorzy mogą przyznać dostęp do zasobu każdemu w środowisku, jeśli tego potrzebuje. Jeśli grupy globalne są „grupami kont”, to grupy lokalne domeny są „grupami zasobów”. Przykładem grupy zasobów w działaniu może być grupa lokalna domeny, która przyznaje dostęp do udziału w pliku o nazwie „Dokumenty marketingowe”. Poprzez zagnieżdżenie grupy globalnej „Marketing Nowy Jork” wewnątrz grupy lokalnej domeny „Dokumenty marketingowe”, właśnie daliśmy wszystkim użytkownikom z działu marketingu w Nowym Jorku dostęp do zawartości udziału Dokumenty marketingowe. Oto graficzna reprezentacja tego scenariusza AGDLP:

Używanie lokalnych grup domenowych staje się szczególnie ważne, gdy mamy do czynienia z sytuacjami obejmującymi zaufane lasy. W przypadku takim jak ten, są duże szanse, że konta w jednym lesie będą potrzebowały dostępu do zasobów w drugim lesie. Jeśli grupa globalna byłaby używana do przyznawania dostępu do zasobu, nie byłoby możliwości, aby konta w drugim lesie otrzymały dostęp do tego zasobu, ponieważ konta i grupy nie mogą być zagnieżdżone w grupach globalnych z innej domeny lub lasu.

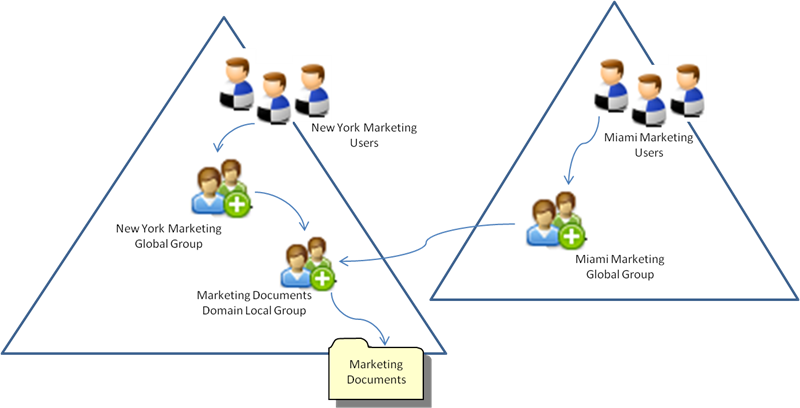

Kontynuując nasz przykład, być może nasza fikcyjna firma przejmuje inną firmę w Miami, a grupy IT decydują się zaufać lasom obu firm razem. Jeśli postępujemy zgodnie z modelem AGDLP, dział marketingu firmy z Miami powinien mieć swoją własną grupę globalną w swoim lesie. Aby dać działowi marketingu nowej firmy dostęp do udziału Dokumenty marketingowe, wszystko co musi zrobić administrator to zagnieździć grupę globalną Marketing w Miami w grupie lokalnej domeny Dokumenty marketingowe. Zobacz poniższą reprezentację graficzną, aby uzyskać uproszczony wygląd:

Model AGUDLP jest bardzo podobny do AGDLP (jak sugeruje nazwa), ale wprowadza „U” dla grup uniwersalnych do równania. Członkostwo tych grup jest przechowywane w katalogu globalnym, co jest bardziej koniecznością w środowiskach wielodomenowych. Zastosowanie tego modelu zależy od tego, jak bardzo katalog globalny jest wykorzystywany w organizacji. Jeśli jest zainteresowanie, aby katalog globalny był tak kompletny jak to tylko możliwe (być może masz dużą mobilną siłę roboczą i polegasz na tym, że pracownicy są w stanie łatwo znaleźć siebie nawzajem w Outlooku), wtedy model AGUDLP pomoże w tym przedsięwzięciu. Jednak dla mniejszych środowisk, które mają tylko jedną domenę, model ten może dodać niepotrzebną warstwę złożoności.

Powód, dla którego te modele są najlepszymi praktykami firmy Microsoft, jest dwojaki. Z punktu widzenia bezpieczeństwa, jeśli ktoś chciałby użyć grup globalnych, aby nadać użytkownikom uprawnienia do zasobów, musiałby dodać użytkowników z innych domen i lasów do domeny, w której znajdują się zasoby. Ogólnie rzecz biorąc, oddzielne domeny i lasy istnieją z jakiegoś powodu, a granice między domenami i lasami nie powinny być rozmyte. Używając grup lokalnych domeny do nadawania uprawnień do określonych zasobów, administrator może dać członkom z innych domen i lasów dostęp do zasobu bez potrzeby nadawania im bezpośredniego dostępu do reszty domeny, w której ten zasób się znajduje. Zbyt często widzimy, jak organizacje używają grup globalnych do definiowania uprawnień do zasobów i kończą na nadmiernym zapewnianiu dostępu i praw w wyniku, gdy użytkownicy wchodzą i wychodzą z grupy.

Z perspektywy operacyjnej, modele AGDLP i AGUDLP również ułatwiają zarządzanie członkostwem w grupie w tym sensie, że uprawnienia i organizacja użytkowników są zarządzane w różnych miejscach. Uprawnienia do zasobów są ustalane dla grup lokalnych domeny i nie muszą się zmieniać po ich określeniu, co ogranicza częstotliwość wychodzenia do zasobów w celu dostosowania tych uprawnień. Poza tym, że zawierają wbudowane ograniczenia członkostwa, grupy globalne są również łatwo zmieniane, a zatem stanowią doskonałe miejsce dla użytkowników, ponieważ użytkownicy stale przemieszczają się po organizacji, co wymaga różnych poziomów dostępu.

Należy zauważyć, że tylko dlatego, że te modele są najlepszymi praktykami Microsoftu, nie są idealne dla każdego. W większych środowiskach, użycie grup lokalnych domeny do zarządzania uprawnieniami do zasobów może prowadzić do generowania bardzo dużej liczby grup. Może to spowodować, że użytkownik będzie członkiem tysięcy grup do czasu, gdy uzyska dostęp do wszystkich potrzebnych mu zasobów, co z kolei może skutkować problemami takimi jak rozrost tokenów.

Na koniec dnia, stosowanie modeli AGDLP i AGUDLP oferuje pewne bardzo realne korzyści dla organizacji. Kłopot często leży w implementacji infrastruktury, aby podążać za modelem, biorąc pod uwagę, że opiera się na więcej niż tylko bystry administrator, aby przetasować grupy wokół w AD. Modele te wymagają stałej czujności i nadzoru ze strony IT do egzekwowania. Należy podjąć wiele kroków w celu ich wdrożenia i utrzymania, takich jak przypisanie właścicieli do grup, którzy rozumieją potrzeby użytkowników w tych grupach, zapewniając, że właściwi użytkownicy są we właściwych grupach i że grupy zawierają prawidłowe uprawnienia do zasobów.

Dobrą wiadomością jest to, że istnieją narzędzia, które mogą pomóc w tych krokach. StealthAUDIT zapewnia punkt wyjścia do uzyskania organizacji na torze, pomagając im zrozumieć, jakie grupy są obecnie przyznając dostęp, którzy użytkownicy są w tych grupach i jakie prawa mają ci użytkownicy. Ponadto, StealthAUDIT może pomóc w transformacji modelu dostępu organizacji i identyfikacji właścicieli grup poprzez oddanie władzy w ręce biznesu do zarządzania własnymi grupami, ponieważ wiedzą, kto potrzebuje dostępu do czego lepiej niż ktokolwiek inny. Chociaż może to być monumentalny wysiłek, aby przyjąć AGDLP lub AGUDLP, korzyści rezydualne mogą przejść długą drogę w kierunku zapewnienia bezpiecznego, zrównoważonego środowiska.

Dowiedz się więcej o StealthAUDIT tutaj.

Nie przegap postu! Subskrybuj blog Insider Threat Security tutaj:

.