În ultima vreme am primit câteva întrebări de la potențiali clienți despre domeniul de securitate al grupului AD. Am vrut să-mi iau un minut pentru a oferi o prezentare generală a ceea ce sunt domeniile de cuprindere a grupurilor și de ce sunt semnificative. De asemenea, voi vorbi puțin despre modelele de bune practici Microsoft pentru utilizarea sferei de cuprindere a grupurilor și voi discuta unele dintre aspectele pozitive și negative ale fiecăruia.

Sfera de cuprindere a grupurilor este importantă de înțeles dacă doriți să controlați eficient riscurile în modul în care utilizați grupurile AD. Domeniul de aplicare al unui grup determină unde poate fi aplicat grupul în pădure sau în domeniu. Domeniul de aplicare determină, de asemenea, cine poate fi membru al unui grup. Deoarece Microsoft nu a încorporat multe limitări în Active Directory în ceea ce privește grupurile care pot fi imbricate în ce grup, imixtiunea grupurilor poate prezenta riscuri masive de securitate și operaționale pentru o organizație. Singurul ajutor real pe care AD îl oferă pentru a combate riscurile potențiale ale cuibăririi grupurilor de securitate este domeniul de aplicare al grupului.

Există trei domenii de aplicare a grupurilor: universal, global și local al domeniului. Fiecare domeniu de grup definește posibilii membri pe care îi poate avea un grup și unde pot fi aplicate permisiunile grupului în cadrul domeniului. Tabelul de mai jos a fost preluat direct de pe Microsoft Technet și oferă întreaga poveste a regulilor pentru sfera de cuprindere a grupurilor. Dar regulile reprezintă doar jumătate din poveste. Cealaltă jumătate, mai importantă, constă în înțelegerea modului în care se utilizează și se aplică în mod corespunzător aceste domenii de aplicare.

| Group Scope | Grupul poate include ca membri… | Grupului i se pot atribui permisiuni în… | Grupul poate fi convertit în… | Grupul poate fi convertit în… |

|---|---|---|---|---|

| Universal |

|

Any domain or forest |

|

|

| Global |

|

Member permissions can be assigned in any domain | Universal (as long as no other domain local groups exist as members) | |

| Domain Local |

|

Permisiunile membrilor pot fi atribuite doar în cadrul aceluiași domeniu ca și grupul local de domeniu părinte | Universal (atâta timp cât nu există alte grupuri locale de domeniu ca membri) |

Obiectivul unui grup local de tip well-arhitectură AD bine pusă la punct este acela de a oferi utilizatorilor corespunzători nici mai mult nici mai puțin decât nivelurile necesare de acces la informațiile și resursele necesare pentru a-și face treaba. Modelele de securitate bazate pe roluri, atribute și resurse sunt toate modalități diferite pe care organizațiile le folosesc pentru a atinge acest obiectiv în întreaga infrastructură IT, inclusiv AD. O înțelegere corectă a domeniului de aplicare a grupului și a modului de aplicare a acestuia este necesară pentru a realiza aceste modele în mediu. AGDLP și AGUDLP sunt modelele structurale de cele mai bune practici ale Microsoft pentru arhitectura AD și pot ajuta organizațiile să urmeze aceste modele de securitate.

Modelul AGDLP oferă un ghid pentru modul în care se pot îngloba grupurile unele în altele fără a compromite securitatea sau a sacrifica eficiența operațională. Modelul stipulează următoarele: Conturile de utilizatori și de calculatoare ar trebui să fie membri ai grupurilor globale, care la rândul lor sunt membri ai grupurilor locale de domeniu care descriu permisiunile resurselor.

Raționamentul din spatele acestui lucru poate fi puțin complicat, dar voi face tot posibilul să îl deslușesc aici. Grupurile globale sunt utilizate pentru a conține conturi de utilizatori și de calculatoare și pot include alte grupuri globale din cadrul aceluiași domeniu. Gândiți-vă la grupurile globale ca la „grupuri de conturi”. Aceste grupuri vor include utilizatori care se aseamănă în sensul că toți fac parte din același domeniu, deoarece grupurile globale nu pot conține membri din alte domenii. De asemenea, utilizatorii vor avea probabil și alte puncte comune, cum ar fi faptul că fac parte din același departament, că au același manager sau alte asemănări de această natură. De exemplu, toți utilizatorii care fac parte din departamentul de marketing al sediului central din New York al unei companii vor fi puși în același grup global numit „Marketing”.

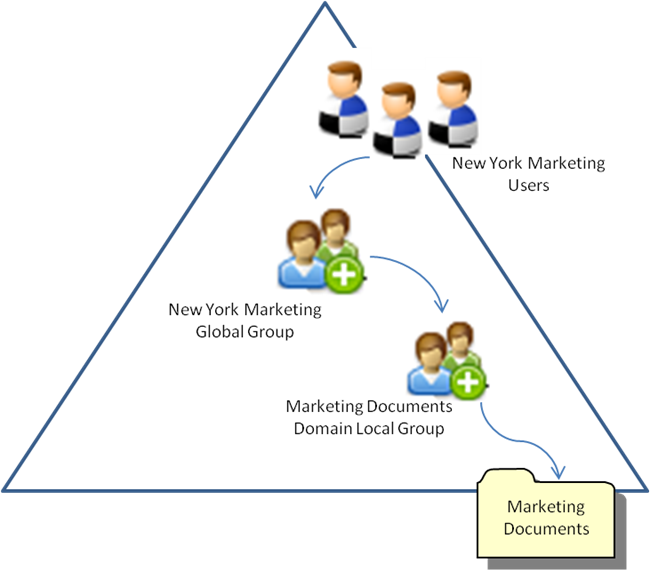

Datorită flexibilității restricțiilor de apartenență, grupurile locale de domeniu sunt ideale pentru acordarea de permisiuni asupra resurselor. În mod specific, aceste grupuri sunt utilizate deoarece li se pot adăuga grupuri din domeniul părinte, precum și din alte domenii și păduri de încredere. Acest lucru permite administratorilor să acorde acces la o resursă pentru oricine din mediu, în cazul în care au nevoie. Dacă grupurile globale sunt „grupurile de conturi”, atunci grupurile locale ale domeniului sunt „grupurile de resurse”. Un exemplu de grup de resurse în acțiune poate fi un grup local de domeniu care acordă acces la un fișier partajat numit „Marketing Documents”. Prin înglobarea grupului global „New York Marketing” în grupul local de domeniu „Marketing Documents”, tocmai am acordat tuturor utilizatorilor din departamentul de marketing din New York acces la conținutul partajării documentelor de marketing. Iată o reprezentare grafică a acestui scenariu AGDLP:

Utilizarea grupurilor locale de domeniu devine deosebit de importantă atunci când aveți de-a face cu situații care implică păduri de încredere. Într-un astfel de caz, sunt șanse mari ca conturile dintr-o pădure să aibă nevoie de acces la resursele din cealaltă pădure. Dacă un grup global ar fi utilizat pentru a acorda acces la o resursă, nu ar exista nicio modalitate prin care conturile din cea de-a doua pădure să primească acces la acea resursă, deoarece conturile și grupurile nu pot fi imbricate în grupuri globale dintr-un alt domeniu sau dintr-o altă pădure.

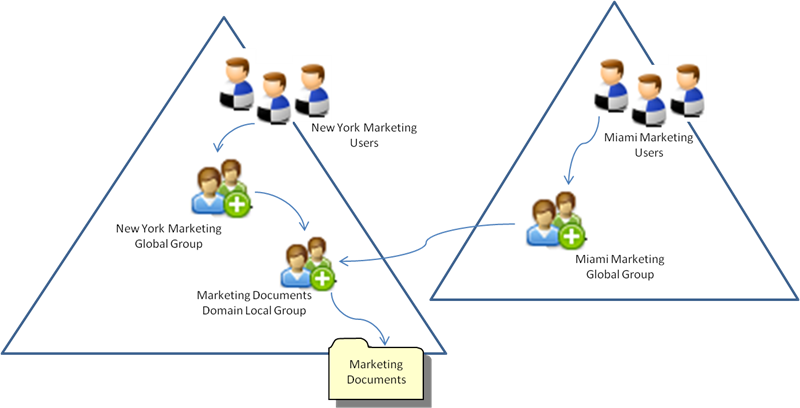

Pentru a continua cu exemplul nostru, poate că firma noastră fictivă achiziționează o altă companie din Miami, iar grupurile IT decid să acorde încredere împreună în pădurile celor două companii. Dacă urmăm modelul AGDLP, departamentul de marketing al companiei din Miami ar trebui să aibă propriul său grup global în pădurea lor. Pentru a oferi departamentului de marketing al noii companii acces la partajarea documentelor de marketing, tot ce trebuie să facă administratorul este să anideze grupul global Miami Marketing în grupul local al domeniului Marketing Documents. Consultați reprezentarea grafică de mai jos pentru o privire simplificată:

Modelul AGUDLP este foarte asemănător cu AGDLP (după cum sugerează și numele), dar introduce în ecuație „U” pentru grupuri universale. Apartenența acestor grupuri este stocată în catalogul global, ceea ce reprezintă mai mult o necesitate în mediile multidomeniu. Utilizarea acestui model depinde cu adevărat de cât de mult se bazează organizația pe catalogul global. Dacă există un interes ca catalogul global să fie cât mai complet posibil (poate că aveți o forță de muncă mobilă mare și vă bazați foarte mult pe faptul că angajații se pot găsi cu ușurință unii pe alții în Outlook), atunci modelul AGUDLP vă va ajuta în acest demers. Cu toate acestea, pentru mediile mai mici care au doar un singur domeniu, acest model poate adăuga un nivel inutil de complexitate.

Motivul pentru care aceste modele reprezintă cea mai bună practică Microsoft este dublu. Din punct de vedere al securității, dacă cineva ar trebui să utilizeze grupuri globale pentru a acorda utilizatorilor permisiuni pentru resurse, ar trebui să adauge utilizatori din alte domenii și păduri în domeniul în care se află resursele. În general, domeniile și pădurile separate există cu un motiv, iar delimitările dintre domenii și păduri nu sunt menite să fie neclare. Prin utilizarea grupurilor locale ale domeniului pentru a acorda permisiuni pentru anumite resurse, un administrator poate oferi membrilor din alte domenii și păduri acces la resursă fără a fi nevoie să le ofere acces direct la restul domeniului în care se află resursa respectivă. Prea des vedem organizații care utilizează grupuri globale pentru a defini permisiuni asupra resurselor și sfârșesc prin a suprasolicita accesul și drepturile ca rezultat atunci când utilizatorii intră și ies din grup.

Dintr-o perspectivă operațională, modelele AGDLP și AGUDLP facilitează, de asemenea, gestionarea apartenenței la grupuri, în sensul că permisiunile și organizarea utilizatorilor sunt gestionate în locuri distincte. Permisiunile pentru resurse sunt stabilite pentru grupurile locale ale domeniului și nu trebuie să se schimbe odată ce sunt determinate, ceea ce limitează frecvența cu care este necesar să se meargă la resursă pentru a ajusta aceste permisiuni. Pe lângă faptul că conțin restricții încorporate pentru apartenență, grupurile globale sunt, de asemenea, ușor de modificat și, astfel, oferă un loc perfect pentru ca utilizatorii să locuiască în ele, deoarece utilizatorii se deplasează în mod constant în cadrul organizației, necesitând diferite niveluri de acces.

Ar trebui remarcat faptul că, doar pentru că aceste modele sunt cele mai bune practici ale Microsoft, ele nu sunt perfecte pentru toată lumea. În mediile mai mari, utilizarea grupurilor locale de domeniu pentru a gestiona permisiunile de resurse poate duce la generarea unui număr foarte mare de grupuri. Acest lucru ar putea face ca un utilizator să fie membru a mii de grupuri până în momentul în care i se acordă acces la toate resursele de care are nevoie și, la rândul său, ar putea duce la probleme cum ar fi umflarea token-urilor.

În cele din urmă, respectarea modelelor AGDLP și AGUDLP oferă câteva beneficii foarte reale unei organizații. De multe ori, problema constă în implementarea infrastructurii pentru a urma modelul, având în vedere că acesta se bazează pe mai mult decât pe un administrator priceput care să amestece grupurile în AD. Aceste modele necesită o vigilență și o supraveghere constantă din partea departamentului IT pentru a le aplica. Trebuie luate multe măsuri pentru a le pune în aplicare și a le menține, cum ar fi atribuirea de proprietari pentru grupuri care să înțeleagă nevoile utilizatorilor din acele grupuri, asigurându-se că utilizatorii potriviți se află în grupurile potrivite și că grupurile conțin permisiunile corecte asupra resurselor.

Veste bună este că există instrumente care pot ajuta cu aceste etape. StealthAUDIT oferă un punct de plecare pentru a pune organizațiile pe drumul cel bun, ajutându-le să înțeleagă ce grupuri acordă în prezent acces, ce utilizatori se află în acele grupuri și ce drepturi au acei utilizatori. Mai mult, StealthAUDIT poate ajuta la transformarea modelului de acces al unei organizații și la identificarea proprietarilor de grupuri, punând în mâinile întreprinderilor puterea de a-și gestiona propriile grupuri, deoarece acestea știu mai bine decât oricine cine are nevoie de acces la ce anume. Deși poate fi un efort monumental să adopți AGDLP sau AGUDLP, beneficiile reziduale pot contribui foarte mult la asigurarea unui mediu sigur și durabil.

Aflați despre StealthAUDIT aici.

Nu ratați nicio postare! Abonați-vă la blogul de securitate The Insider Threat Security Blog aici:

.