Ce este un atac de deturnare / redirecționare DNS

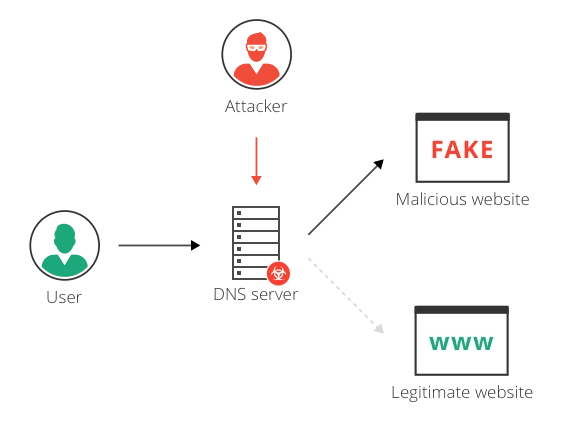

Deturnarea serverului de nume de domeniu (DNS), denumită și redirecționare DNS, este un tip de atac DNS în care interogările DNS sunt rezolvate incorect pentru a redirecționa în mod neașteptat utilizatorii către site-uri rău intenționate. Pentru a efectua atacul, autorii fie instalează programe malware pe computerele utilizatorilor, fie preiau controlul routerelor, fie interceptează sau piratează comunicațiile DNS.

Downjacking-ul DNS poate fi utilizat pentru pharming (în acest context, atacatorii afișează de obicei reclame nedorite pentru a genera venituri) sau pentru phishing (afișarea unor versiuni false ale site-urilor pe care utilizatorii le accesează și furtul de date sau credențiale).

Mulți furnizori de servicii de internet (ISP) folosesc, de asemenea, un tip de deturnare DNS, pentru a prelua cererile DNS ale unui utilizator, a colecta statistici și a returna reclame atunci când utilizatorii accesează un domeniu necunoscut. Unele guverne folosesc deturnarea DNS pentru cenzură, redirecționând utilizatorii către site-uri autorizate de guvern.

Tipuri de atac de deturnare DNS

Există patru tipuri de bază de redirecționare DNS:

- Deturnare DNS locală – atacatorii instalează un malware troian pe computerul unui utilizator și modifică setările DNS locale pentru a redirecționa utilizatorul către site-uri malițioase.

- Deturnare DNS a routerelor – multe routere au parole implicite sau vulnerabilități de firmware. Atacatorii pot prelua controlul unui router și pot suprascrie setările DNS, afectând toți utilizatorii conectați la acel router.

- Atacuri DNS de tip „Man in the middle” – atacatorii interceptează comunicarea dintre un utilizator și un server DNS și furnizează diferite adrese IP de destinație care indică site-uri malițioase.

- Rogue DNS Server – atacatorii pot sparge un server DNS și pot modifica înregistrările DNS pentru a redirecționa solicitările DNS către site-uri malițioase.

Redirecționare vs. redirecționare DNS. Atac DNS spoofing

DNS spoofing este un atac în care traficul este redirecționat de la un site web legitim, cum ar fi www.google.com, către un site web malițios, cum ar fi google.attacker.com. DNS spoofing poate fi realizat prin redirecționarea DNS. De exemplu, atacatorii pot compromite un server DNS și, în acest fel, pot „falsifica” site-uri web legitime și redirecționa utilizatorii către site-uri web malițioase.

Otrăvirea cache-ului este o altă modalitate de a realiza spoofing-ul DNS, fără a se baza pe deturnarea DNS (preluarea fizică a setărilor DNS). Serverele DNS, routerele și computerele păstrează în memoria cache înregistrările DNS. Atacatorii pot „otrăvi” memoria cache DNS prin inserarea unei intrări DNS falsificate, care conține o destinație IP alternativă pentru același nume de domeniu. Serverul DNS rezolvă domeniul către site-ul web falsificat, până când memoria cache este reîmprospătată.

Vezi cum te poate ajuta Imperva DDoS Protection cu deturnarea DNS.

Metode de atenuare

Atenuare pentru serverele de nume și rezolvatoare

Un server de nume DNS este o infrastructură extrem de sensibilă care necesită măsuri de securitate puternice, deoarece poate fi deturnat și folosit de hackeri pentru a monta atacuri DDoS asupra altora:

- Urmăriți rezolvatoarele din rețeaua dvs. – rezolvatoarele DNS inutile trebuie închise. Resolverele legitime ar trebui să fie plasate în spatele unui firewall fără acces din afara organizației.

- Restricționați sever accesul la un server de nume – ar trebui utilizate atât măsuri de securitate fizică, cât și de acces cu mai mulți factori, firewall și măsuri de securitate a rețelei.

- Luați măsuri împotriva otrăvirii cache-ului – utilizați un port sursă aleatoriu, randomizați ID-ul de interogare și randomizați majusculele/minusculele din numele de domeniu.

- Remediați imediat vulnerabilitățile cunoscute – hackerii caută în mod activ servere DNS vulnerabile.

- Separați serverul de nume autoritar de rezolvator – nu le rulați pe ambele pe același server, astfel încât un atac DDoS asupra uneia dintre componente să nu o doboare pe cealaltă.

- Restricționați transferurile de zonă – serverele de nume slave pot solicita un transfer de zonă, care este o copie parțială a înregistrărilor dvs. DNS. Înregistrările de zonă conțin informații care sunt valoroase pentru atacatori.

Mitigare pentru utilizatorii finali

Utilizatorii finali se pot proteja împotriva deturnării DNS prin schimbarea parolelor routerului, prin instalarea unui antivirus și prin utilizarea unui canal VPN criptat. În cazul în care ISP-ul utilizatorului le deturnează DNS-ul, aceștia pot utiliza un serviciu DNS alternativ gratuit, cum ar fi Google Public DNS, Google DNS over HTTPS și Cisco OpenDNS.

Mitigare pentru proprietarii de site-uri

Proprietarii de site-uri care utilizează un registrator de nume de domeniu pot lua măsuri pentru a evita redirecționarea DNS a înregistrărilor lor DNS:

- Acces securizat – utilizați autentificarea cu doi factori atunci când accesați registratorul DNS, pentru a evita compromiterea. Dacă este posibil, definiți o listă albă de adrese IP cărora le este permis accesul la setările DNS.

- Blocare client – verificați dacă registratorul DNS acceptă blocarea clientului (cunoscută și sub numele de blocare a modificărilor), care împiedică modificarea înregistrărilor DNS fără aprobarea unei anumite persoane numite.

- DNSSEC – utilizați un registrator DNS care acceptă DNSSEC și activați-l. DNSSEC semnează digital comunicarea DNS, ceea ce face mai dificilă (dar nu imposibilă) interceptarea și falsificarea de către hackeri.

- Utilizați Imperva’s Name Server Protection – un serviciu care oferă o rețea de proxy-uri DNS sigure, bazate pe CDN-ul global al Imperva. Fiecare zonă DNS primește nume de gazdă alternative ale serverului de nume, astfel încât toate interogările DNS să fie redirecționate către rețeaua Imperva. Serviciul nu numai că va preveni deturnarea și otrăvirea DNS, dar va proteja și împotriva atacurilor distribuite de negare a serviciului (DDoS) împotriva infrastructurii dvs. DNS.