Co je únos DNS / útok přesměrování

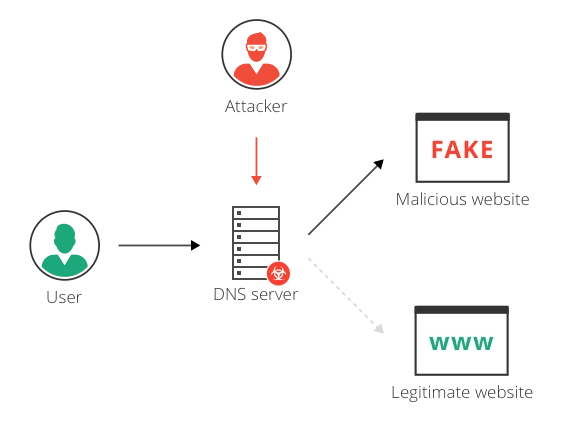

Únos serveru názvů domén (DNS), nazývaný také přesměrování DNS, je typ útoku DNS, při kterém jsou dotazy DNS nesprávně vyřešeny za účelem neočekávaného přesměrování uživatelů na škodlivé stránky. K provedení útoku pachatelé buď nainstalují do uživatelských počítačů škodlivý software, ovládnou směrovače, nebo zachytí či nabourají komunikaci DNS.

Únos DNS lze využít k pharmingu (v tomto kontextu útočníci obvykle zobrazují nežádoucí reklamy za účelem získání příjmů) nebo k phishingu (zobrazování falešných verzí stránek, ke kterým uživatelé přistupují, a krádež dat nebo přihlašovacích údajů).

Mnozí poskytovatelé internetových služeb (ISP) také používají určitý typ únosu DNS, aby převzali požadavky DNS uživatele, shromažďovali statistiky a vraceli reklamy, když uživatelé přistupují k neznámé doméně. Některé vlády používají únosy DNS k cenzuře a přesměrovávají uživatele na vládou schválené stránky.

Typy útoků DNS hijacking

Existují čtyři základní typy přesměrování DNS:

- Local DNS hijack – útočníci nainstalují do počítače uživatele malware typu trojského koně a změní místní nastavení DNS tak, aby uživatele přesměrovali na škodlivé stránky.

- Router DNS hijack – mnoho routerů má výchozí hesla nebo zranitelnosti firmwaru. Útočníci mohou převzít kontrolu nad směrovačem a přepsat nastavení DNS, což ovlivní všechny uživatele připojené k tomuto směrovači.

- Útoky Man in the middle DNS – útočníci zachytí komunikaci mezi uživatelem a serverem DNS a poskytnou různé cílové IP adresy směřující na škodlivé stránky.

- Podvodný server DNS – útočníci se mohou nabourat do serveru DNS a změnit záznamy DNS tak, aby přesměrovali požadavky DNS na škodlivé weby.

Přesměrování vers. Útok podvržením DNS

Podvržení DNS je útok, při kterém je provoz přesměrován z legitimní webové stránky, například www.google.com, na škodlivou webovou stránku, například google.attacker.com. Podvržení DNS lze dosáhnout přesměrováním DNS. Útočníci mohou například kompromitovat server DNS a tímto způsobem „podvrhnout“ legitimní webové stránky a přesměrovat uživatele na ty škodlivé.

Odcizení mezipaměti je další způsob, jak dosáhnout podvržení DNS, aniž by se muselo spoléhat na únos DNS (fyzické převzetí nastavení DNS). Servery DNS, směrovače a počítače ukládají záznamy DNS do mezipaměti. Útočníci mohou „otrávit“ mezipaměť DNS vložením falešného záznamu DNS, který obsahuje alternativní cílovou IP adresu pro stejný název domény. Server DNS přeloží doménu na podvrženou webovou stránku, dokud není obnovena mezipaměť.

Podívejte se, jak vám Imperva DDoS Protection může pomoci s únosem DNS.

Metody zmírnění

Zmírnění pro jmenné servery a resolvery

Jmenný server DNS je velmi citlivá infrastruktura, která vyžaduje silná bezpečnostní opatření, protože může být unesena a použita hackery k útokům DDoS na ostatní:

- Sledujte resolvery ve své síti – nepotřebné resolvery DNS by měly být vypnuty. Legitimní resolvery by měly být umístěny za firewallem bez přístupu z vnějšku organizace.

- Přísně omezte přístup k jmennému serveru – mělo by být použito jak fyzické zabezpečení, tak vícefaktorový přístup, firewall a síťová bezpečnostní opatření.

- Přijměte opatření proti otravě vyrovnávací paměti – používejte náhodný zdrojový port, náhodné ID dotazu a náhodná velká/malá písmena v názvech domén.

- Okamžitě opravte známé zranitelnosti – hackeři aktivně vyhledávají zranitelné servery DNS.

- Oddělte autoritativní jmenný server od resolveru – neprovozujte oba na stejném serveru, aby útok DDoS na jednu z komponent nezničil tu druhou.

- Omezte přenosy zón – podřízené jmenné servery mohou požádat o přenos zóny, což je částečná kopie vašich záznamů DNS. Záznamy o zónách obsahují informace, které jsou pro útočníky cenné.

Ochrana pro koncové uživatele

Koncoví uživatelé se mohou proti únosu DNS chránit změnou hesla směrovače, instalací antiviru a používáním šifrovaného kanálu VPN. Pokud únos DNS provádí poskytovatel internetového připojení uživatele, může použít bezplatnou alternativní službu DNS, například Google Public DNS, Google DNS over HTTPS a Cisco OpenDNS.

Mitigace pro vlastníky webů

Vlastníci webů, kteří používají registrátora doménových jmen, mohou podniknout kroky, aby zabránili přesměrování svých záznamů DNS:

- Zabezpečení přístupu – při přístupu k registrátorovi DNS používejte dvoufaktorové ověřování, abyste zabránili kompromitaci. Pokud je to možné, definujte whitelist IP adres, které mají povolen přístup k nastavení DNS.

- Klientský zámek – zkontrolujte, zda váš registrátor DNS podporuje klientský zámek (známý také jako zámek změn), který zabraňuje změnám záznamů DNS bez schválení konkrétní jmenované osoby.

- DNSSEC – používejte registrátora DNS, který podporuje DNSSEC, a povolte jej. DNSSEC digitálně podepisuje komunikaci DNS, což hackerům ztěžuje (ale neznemožňuje) její zachycení a podvržení.

- Používejte službu Imperva Name Server Protection – službu poskytující síť bezpečných proxy serverů DNS, založenou na globální síti CDN společnosti Imperva. Každá zóna DNS obdrží alternativní názvy hostitelských serverů, takže všechny dotazy DNS jsou přesměrovány na síť Imperva. Služba nejen zabrání únosům a otravám DNS, ale také ochrání před distribuovanými útoky odepření služby (DDoS) na vaši infrastrukturu DNS.