V poslední době jsem dostal několik dotazů od potenciálních klientů ohledně rozsahu skupin zabezpečení AD. Chtěl bych vám na chvíli poskytnout přehled o tom, co jsou to rozsahy skupin a proč mají význam. Také se trochu zmíním o modelech osvědčených postupů společnosti Microsoft pro používání rozsahu skupin a proberu některá pozitiva a negativa každého z nich.

Obsah skupin je důležité pochopit, pokud chcete účinně kontrolovat rizika při používání skupin AD. Rozsah skupiny určuje, kde v doménové struktuře nebo doméně lze skupinu použít. Rozsah také určuje, kdo může být členem skupiny. Protože společnost Microsoft nezabudovala do služby Active Directory mnoho omezení týkajících se toho, které skupiny mohou být vnořeny do kterých, může vnořování skupin představovat pro organizaci obrovská bezpečnostní a provozní rizika. Jedinou skutečnou pomůckou, kterou služba AD nabízí v boji proti potenciálním rizikům vnořování bezpečnostních skupin, je rozsah skupiny.

Existují tři rozsahy skupin: univerzální, globální a místní doména. Každý rozsah skupiny definuje možné členy, které může skupina mít, a místo, kde lze oprávnění skupiny v rámci domény použít. Následující tabulka byla převzata přímo z webu Microsoft Technet a uvádí celou historii pravidel pro rozsah skupiny. Pravidla jsou však jen polovinou příběhu. Druhá, důležitější polovina spočívá v pochopení toho, jak tyto rozsahy správně používat a uplatňovat.

| Obsah skupiny | Skupina může zahrnovat jako členy… | Skupině lze přiřadit oprávnění v… | Obsah skupiny lze převést na…. |

|---|---|---|---|

| Universal |

|

Any domain or forest |

|

| Global |

|

Member permissions can be assigned in any domain | Universal (as long as no other domain local groups exist as members) |

| Domain Local |

|

Oprávnění členů lze přiřadit pouze ve stejné doméně jako nadřazené doménové lokální skupině | Univerzální (pokud nejsou členy žádné jiné doménové lokální skupiny) |

Cílem je dobředobře navržené služby AD je poskytnout příslušným uživatelům ne více nebo méně než nezbytné úrovně přístupu k informacím a prostředkům potřebným k výkonu jejich práce. Modely zabezpečení založené na rolích, atributech a prostředcích jsou různé způsoby, které organizace používají k dosažení tohoto cíle v rámci celé infrastruktury IT včetně služby AD. Pro dosažení těchto modelů v prostředí je nezbytné správné pochopení rozsahu skupin a způsobu jejich použití. AGDLP a AGUDLP jsou osvědčené strukturální modely společnosti Microsoft pro architekturu AD a mohou organizacím pomoci tyto modely zabezpečení dodržovat.

Model AGDLP poskytuje návod, jak vnořovat skupiny do sebe, aniž by bylo ohroženo zabezpečení nebo obětována provozní efektivita. Model stanoví následující: Uživatelské a počítačové účty by měly být členy globálních skupin, které jsou zase členy místních skupin domény, které popisují oprávnění k prostředkům.

Odůvodnění tohoto postupu může být trochu složité, ale pokusím se ho zde rozebrat. Globální skupiny slouží k tomu, aby obsahovaly účty uživatelů a počítačů, a mohou zahrnovat další globální skupiny z téže domény. Představte si globální skupiny jako „skupiny účtů“. Tyto skupiny budou obsahovat uživatele, kteří jsou si podobní v tom smyslu, že jsou všichni součástí stejné domény, protože globální skupiny nemohou obsahovat členy z jiných domén. Uživatelé budou mít pravděpodobně také nějaké další společné rysy, například budou patřit do stejného oddělení, budou mít stejného manažera nebo budou mít jinou podobnost tohoto druhu. Například všichni uživatelé, kteří jsou v marketingovém oddělení newyorské centrály společnosti, by byli zařazeni do stejné globální skupiny s názvem „Marketing“.

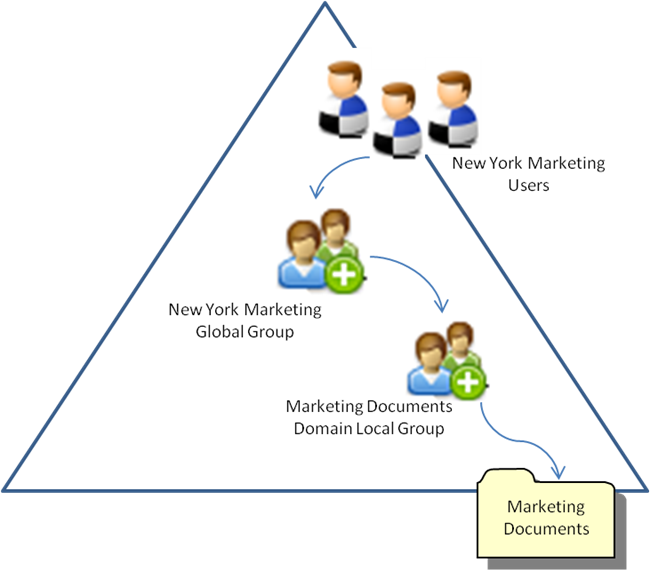

Vzhledem k flexibilitě omezení členství jsou místní skupiny domény ideální pro udělování oprávnění ke zdrojům. Konkrétně se tyto skupiny používají proto, že do nich lze přidávat skupiny z nadřazené domény i z jiných domén a důvěryhodných doménových struktur. Díky tomu mohou správci v případě potřeby udělit přístup k prostředku komukoli v prostředí. Jestliže globální skupiny jsou „skupiny účtů“, pak místní skupiny domény jsou „skupiny prostředků“. Příkladem skupiny prostředků v akci může být místní skupina domény, která uděluje přístup ke sdílenému souboru s názvem „Marketingové dokumenty“. Vložením globální skupiny „New York Marketing“ do místní skupiny domény „Marketing Documents“ jsme právě poskytli všem uživatelům marketingového oddělení v New Yorku přístup k obsahu sdílené složky Marketing Documents. Zde je grafické znázornění tohoto scénáře AGDLP:

Použití místních skupin domény nabývá na významu zejména v situacích, kdy se jedná o důvěryhodné doménové struktury. V takovém případě je velká pravděpodobnost, že účty v jedné doménové struktuře budou potřebovat přístup k prostředkům v druhé doménové struktuře. Pokud by se k udělení přístupu k prostředku používala globální skupina, neměly by účty v druhé doménové struktuře možnost získat přístup k tomuto prostředku, protože účty a skupiny nelze vnořovat do globálních skupin z jiné domény nebo doménové struktury.

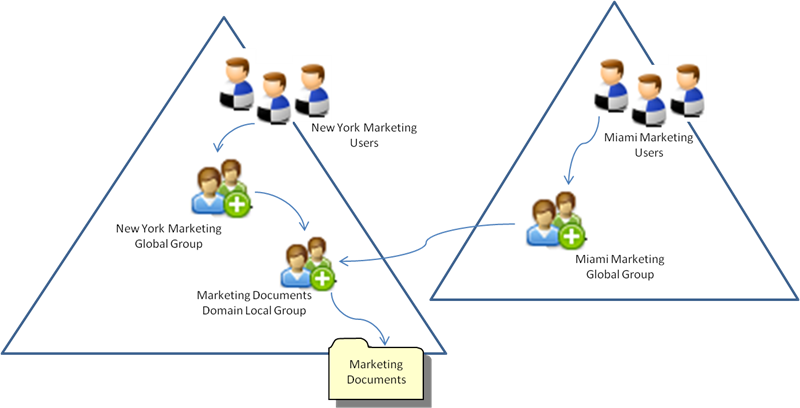

Pokračujme v našem příkladu, možná naše fiktivní společnost získá jinou společnost v Miami a skupiny IT se rozhodnou důvěřovat doménám obou společností společně. Pokud budeme postupovat podle modelu AGDLP, mělo by mít marketingové oddělení společnosti se sídlem v Miami ve své doménové struktuře vlastní globální skupinu. Aby marketingové oddělení nové společnosti získalo přístup ke sdílené složce Marketingové dokumenty, stačí, aby správce vnořil globální skupinu Marketing Miami do místní skupiny domény Marketingové dokumenty. Zjednodušený pohled viz grafické znázornění níže:

Model AGUDLP je velmi podobný modelu AGDLP (jak napovídá název), ale zavádí do rovnice písmeno „U“ pro univerzální skupiny. Členství těchto skupin je uloženo v globálním katalogu, což je v prostředí s více doménami spíše nutností. Použití tohoto modelu skutečně závisí na tom, jak moc se v organizaci spoléhá na globální katalog. Pokud existuje eminentní zájem na tom, aby byl globální katalog co nejúplnější (možná máte velké množství mobilních pracovníků a hodně spoléháte na to, že se zaměstnanci budou moci v Outlooku snadno najít), pak vám model AGUDLP v této snaze pomůže. Pro menší prostředí, která mají pouze jednu doménu, však může tento model přidávat zbytečnou vrstvu složitosti.

Důvod, proč jsou tyto modely osvědčeným postupem společnosti Microsoft, je dvojí. Z hlediska zabezpečení by v případě použití globálních skupin pro přidělování oprávnění uživatelům k prostředkům bylo nutné přidávat uživatele z jiných domén a doménových struktur do domény, ve které se prostředky nacházejí. Obecně platí, že oddělené domény a doménové struktury existují z nějakého důvodu a hranice mezi doménami a doménovými strukturami nemají být neostré. Pomocí místních skupin domény pro udělování oprávnění ke konkrétním prostředkům může správce poskytnout členům z jiných domén a doménových struktur přístup k prostředku, aniž by jim musel poskytnout přímý přístup do zbytku domény, kde se daný prostředek nachází. Příliš často se setkáváme s tím, že organizace používají globální skupiny k definování oprávnění ke zdrojům a v důsledku toho dochází k nadměrnému poskytování přístupu a práv, když uživatelé do skupiny vstupují a vystupují z ní.

Z provozního hlediska modely AGDLP a AGUDLP také usnadňují správu členství ve skupinách v tom smyslu, že oprávnění a organizace uživatelů jsou spravovány na různých místech. Oprávnění k prostředkům jsou nastavena pro místní skupiny v doméně a po jejich určení se nemusí měnit, což omezuje, jak často je nutné vyjíždět k prostředkům, aby se tato oprávnění upravila. Kromě toho, že globální skupiny obsahují vestavěná omezení pro členství, jsou také snadno měnitelné, a poskytují tak ideální místo pro pobyt uživatelů, protože uživatelé se neustále pohybují po organizaci a vyžadují různé úrovně přístupu.

Je třeba poznamenat, že právě proto, že tyto modely jsou osvědčenými postupy společnosti Microsoft, nejsou ideální pro každého. Ve větších prostředích může použití místních skupin domény pro správu oprávnění k prostředkům vést k vytvoření velmi velkého počtu skupin. To by mohlo vést k tomu, že uživatel bude členem tisíců skupin v době, kdy mu bude udělen přístup ke všem potřebným prostředkům, a to by zase mohlo vést k problémům, jako je přebujelost tokenů.

V konečném důsledku přináší dodržování modelů AGDLP a AGUDLP organizaci některé velmi reálné výhody. Problém často spočívá v implementaci infrastruktury pro dodržování tohoto modelu vzhledem k tomu, že závisí na něčem víc než jen na zdatném správci, který dokáže promíchat skupiny v systému AD. Tyto modely vyžadují neustálou ostražitost a dohled ze strany oddělení IT, aby se prosadily. K jejich implementaci a údržbě je třeba podniknout mnoho kroků, například přiřadit skupinám vlastníky, kteří rozumí potřebám uživatelů v těchto skupinách, zajistit, aby ve správných skupinách byli správní uživatelé a aby skupiny obsahovaly správná oprávnění ke zdrojům.

Dobrou zprávou je, že existují nástroje, které mohou s těmito kroky pomoci. Aplikace StealthAUDIT poskytuje výchozí bod pro to, aby se organizace dostaly na správnou cestu, protože jim pomáhá pochopit, k jakým skupinám je v současné době udělován přístup, kteří uživatelé jsou v těchto skupinách a jaká práva tito uživatelé mají. Kromě toho může StealthAUDIT pomoci při transformaci přístupového modelu organizací a identifikaci vlastníků skupin tím, že dá do rukou podniku pravomoc spravovat své vlastní skupiny, protože lépe než kdokoli jiný ví, kdo k čemu potřebuje přístup. Zavedení AGDLP nebo AGUDLP sice může být monumentálním úsilím, ale zbytkové přínosy mohou značně přispět k zajištění bezpečného a udržitelného prostředí.

O StealthAUDIT se dozvíte zde.