Qué es un secuestro de DNS / ataque de redirección

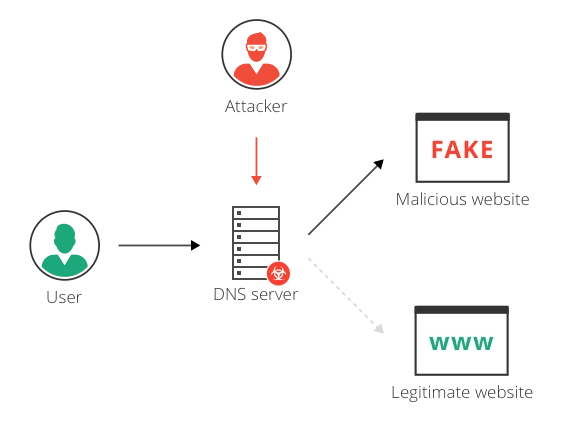

El secuestro del servidor de nombres de dominio (DNS), también llamado redirección de DNS, es un tipo de ataque de DNS en el que las consultas de DNS se resuelven incorrectamente con el fin de redirigir inesperadamente a los usuarios a sitios maliciosos. Para realizar el ataque, los autores instalan malware en los ordenadores de los usuarios, toman el control de los routers o interceptan o piratean la comunicación DNS.

El secuestro de DNS puede utilizarse para el pharming (en este contexto, los atacantes suelen mostrar anuncios no deseados para generar ingresos) o para el phishing (mostrar versiones falsas de los sitios a los que acceden los usuarios y robar datos o credenciales).

Muchos proveedores de servicios de Internet (ISP) también utilizan un tipo de secuestro de DNS, para hacerse cargo de las solicitudes de DNS de un usuario, recopilar estadísticas y devolver anuncios cuando los usuarios acceden a un dominio desconocido. Algunos gobiernos utilizan el secuestro de DNS para censurar, redirigiendo a los usuarios a sitios autorizados por el gobierno.

Tipos de ataques de secuestro de DNS

Hay cuatro tipos básicos de redireccionamiento de DNS:

- Secuestro de DNS local: los atacantes instalan un troyano malicioso en el ordenador de un usuario y cambian la configuración de DNS local para redirigir al usuario a sitios maliciosos.

- Secuestro de DNS del router: muchos routers tienen contraseñas por defecto o vulnerabilidades de firmware. Los atacantes pueden tomar el control de un router y sobrescribir la configuración DNS, afectando a todos los usuarios conectados a ese router.

- Ataques DNS Man in the middle – los atacantes interceptan la comunicación entre un usuario y un servidor DNS, y proporcionan diferentes direcciones IP de destino que apuntan a sitios maliciosos.

- Servidor DNS fraudulento: los atacantes pueden hackear un servidor DNS y cambiar los registros DNS para redirigir las peticiones DNS a sitios maliciosos.

- Vigile los resolutores en su red – los resolutores DNS innecesarios deben ser apagados. Los resolutores legítimos deben colocarse detrás de un cortafuegos sin acceso desde fuera de la organización.

- Restrinja severamente el acceso a un servidor de nombres – deben utilizarse tanto la seguridad física, el acceso multifactor, el cortafuegos y las medidas de seguridad de la red.

- Tome medidas contra el envenenamiento de la caché – utilice un puerto de origen aleatorio, aleatorice el ID de la consulta y aleatorice las mayúsculas y minúsculas en los nombres de dominio.

- Parchee inmediatamente las vulnerabilidades conocidas: los hackers buscan activamente servidores DNS vulnerables.

- Separe el servidor de nombres autoritativo del resolvedor: no ejecute ambos en el mismo servidor, para que un ataque DDoS a cualquiera de los componentes no derribe al otro.

- Restrinja las transferencias de zona: los servidores de nombres esclavos pueden solicitar una transferencia de zona, que es una copia parcial de sus registros DNS. Los registros de zona contienen información valiosa para los atacantes.

- Acceso seguro: utilice la autenticación de dos factores cuando acceda al registrador de DNS, para evitar el compromiso. Si es posible, defina una lista blanca de direcciones IP a las que se les permite acceder a la configuración de DNS.

- Bloqueo de clientes: compruebe si su registrador de DNS admite el bloqueo de clientes (también conocido como bloqueo de cambios), que impide que se realicen cambios en sus registros de DNS sin la aprobación de una persona determinada.

- DNSSEC: utilice un registrador de DNS que admita DNSSEC y habilítelo. DNSSEC firma digitalmente la comunicación DNS, lo que hace más difícil (pero no imposible) que los hackers la intercepten y la falsifiquen.

- Utilice la protección de servidores de nombres de Imperva: un servicio que proporciona una red de proxies DNS seguros, basada en la CDN global de Imperva. Cada zona DNS recibe nombres de host de servidores de nombres alternativos, de modo que todas las consultas DNS se redirigen a la red de Imperva. El servicio no solo evitará el secuestro y el envenenamiento de DNS, sino que también protegerá de los ataques de denegación de servicio distribuidos (ataques DDoS) contra su infraestructura de DNS.

Redirección frente a suplantación de DNS

Asesinato de DNS. Ataque de suplantación de DNS

La suplantación de DNS es un ataque en el que el tráfico se redirige desde un sitio web legítimo como www.google.com, a un sitio web malicioso como google.attacker.com. La suplantación de DNS puede lograrse mediante la redirección de DNS. Por ejemplo, los atacantes pueden comprometer un servidor DNS, y de esta manera «suplantar» sitios web legítimos y redirigir a los usuarios a los maliciosos.

El envenenamiento de caché es otra forma de lograr la suplantación de DNS, sin depender del secuestro de DNS (tomar físicamente la configuración de DNS). Los servidores DNS, los routers y los ordenadores almacenan en caché los registros DNS. Los atacantes pueden «envenenar» la caché DNS insertando una entrada DNS falsificada, que contenga un destino IP alternativo para el mismo nombre de dominio. El servidor DNS resuelve el dominio al sitio web falsificado, hasta que la caché se actualiza.

Vea cómo Imperva DDoS Protection puede ayudarle con el secuestro de DNS.

Métodos de mitigación

Mitigación para servidores de nombres y resolutores

Un servidor de nombres DNS es una infraestructura altamente sensible que requiere fuertes medidas de seguridad, ya que puede ser secuestrado y utilizado por los hackers para montar ataques DDoS en otros:

Mitigación para los usuarios finales

Los usuarios finales pueden protegerse contra el secuestro de DNS cambiando las contraseñas del router, instalando un antivirus y utilizando un canal VPN cifrado. Si el ISP del usuario está secuestrando sus DNS, pueden utilizar un servicio de DNS gratuito y alternativo como Google Public DNS, Google DNS sobre HTTPS y Cisco OpenDNS.

Mitigación para los propietarios de sitios

Los propietarios de sitios que utilizan un registrador de nombres de dominio pueden tomar medidas para evitar la redirección de sus registros DNS: