- Qu’est-ce qu’un détournement DNS / attaque de redirection

- Types d’attaques de détournement de DNS

- Redirection vs. Attaque par usurpation de DNS

- Méthodes d’atténuation

- Méthodes d’atténuation pour les serveurs de noms et les résolveurs

- Mitigation pour les utilisateurs finaux

- Mitigation pour les propriétaires de sites

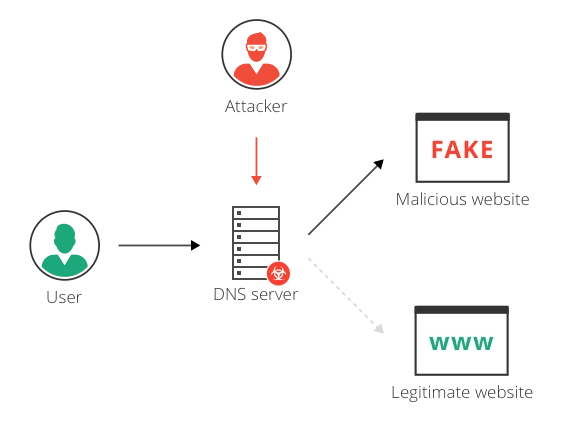

Qu’est-ce qu’un détournement DNS / attaque de redirection

Le détournement de serveur de nom de domaine (DNS), également appelé redirection DNS, est un type d’attaque DNS dans lequel les requêtes DNS sont résolues de manière incorrecte afin de rediriger de manière inattendue les utilisateurs vers des sites malveillants. Pour réaliser cette attaque, les auteurs installent des logiciels malveillants sur les ordinateurs des utilisateurs, prennent le contrôle des routeurs ou interceptent ou piratent les communications DNS.

Le détournement de DNS peut être utilisé pour le pharming (dans ce contexte, les attaquants affichent généralement des publicités indésirables pour générer des revenus) ou pour le phishing (affichage de fausses versions des sites auxquels les utilisateurs accèdent et vol de données ou d’identifiants).

De nombreux fournisseurs d’accès à Internet (FAI) utilisent également un type de détournement de DNS, pour prendre en charge les requêtes DNS d’un utilisateur, collecter des statistiques et renvoyer des publicités lorsque les utilisateurs accèdent à un domaine inconnu. Certains gouvernements utilisent le détournement de DNS à des fins de censure, en redirigeant les utilisateurs vers des sites autorisés par le gouvernement.

Types d’attaques de détournement de DNS

Il existe quatre types de base de redirection DNS :

- Détournement de DNS local – les attaquants installent un logiciel malveillant de type cheval de Troie sur l’ordinateur d’un utilisateur et modifient les paramètres DNS locaux pour rediriger l’utilisateur vers des sites malveillants.

- Détournement de DNS de routeur – de nombreux routeurs ont des mots de passe par défaut ou des vulnérabilités de firmware. Les attaquants peuvent prendre le contrôle d’un routeur et écraser les paramètres DNS, affectant ainsi tous les utilisateurs connectés à ce routeur.

- Attaque DNS de l’homme du milieu – les attaquants interceptent la communication entre un utilisateur et un serveur DNS, et fournissent différentes adresses IP de destination pointant vers des sites malveillants.

- Serveur DNS Rogue – les attaquants peuvent pirater un serveur DNS, et modifier les enregistrements DNS pour rediriger les requêtes DNS vers des sites malveillants.

Redirection vs. Attaque par usurpation de DNS

L’usurpation de DNS est une attaque dans laquelle le trafic est redirigé d’un site web légitime tel que www.google.com, vers un site web malveillant tel que google.attacker.com. L’usurpation de DNS peut être réalisée par une redirection de DNS. Par exemple, les attaquants peuvent compromettre un serveur DNS et, de cette manière, « usurper » des sites Web légitimes et rediriger les utilisateurs vers des sites malveillants.

L’empoisonnement du cache est un autre moyen de réaliser une usurpation de DNS, sans s’appuyer sur le détournement de DNS (prise de contrôle physique des paramètres DNS). Les serveurs DNS, les routeurs et les ordinateurs mettent en cache les enregistrements DNS. Les attaquants peuvent « empoisonner » le cache DNS en insérant une fausse entrée DNS, contenant une destination IP alternative pour le même nom de domaine. Le serveur DNS résout le domaine vers le site web usurpé, jusqu’à ce que le cache soit rafraîchi.

Voyez comment Imperva DDoS Protection peut vous aider en cas de détournement de DNS.

Méthodes d’atténuation

Méthodes d’atténuation pour les serveurs de noms et les résolveurs

Un serveur de noms DNS est une infrastructure très sensible qui nécessite des mesures de sécurité fortes, car il peut être détourné et utilisé par des pirates pour monter des attaques DDoS sur d’autres personnes :

- Surveillez les résolveurs sur votre réseau – les résolveurs DNS inutiles devraient être fermés. Les résolveurs légitimes devraient être placés derrière un pare-feu sans accès depuis l’extérieur de l’organisation.

- Restreindre sévèrement l’accès à un serveur de noms – il convient d’utiliser à la fois des mesures de sécurité physique, d’accès multifacteur, de pare-feu et de sécurité réseau.

- Prendre des mesures contre l’empoisonnement du cache – utiliser un port source aléatoire, randomiser l’ID de requête et randomiser les majuscules/minuscules dans les noms de domaine.

- Rectifiez immédiatement les vulnérabilités connues – les pirates recherchent activement des serveurs DNS vulnérables.

- Séparer le serveur de noms faisant autorité du résolveur – n’exécutez pas les deux sur le même serveur, afin qu’une attaque DDoS sur l’un des composants ne fasse pas tomber l’autre.

- Restreindre les transferts de zone – les serveurs de noms esclaves peuvent demander un transfert de zone, qui est une copie partielle de vos enregistrements DNS. Les enregistrements de zone contiennent des informations précieuses pour les attaquants.

Mitigation pour les utilisateurs finaux

Les utilisateurs finaux peuvent se protéger contre le détournement de DNS en modifiant les mots de passe des routeurs, en installant un antivirus et en utilisant un canal VPN crypté. Si le FAI de l’utilisateur détourne son DNS, il peut utiliser un service DNS alternatif gratuit, tel que Google Public DNS, Google DNS over HTTPS et Cisco OpenDNS.

Mitigation pour les propriétaires de sites

Les propriétaires de sites qui utilisent un bureau d’enregistrement de noms de domaine peuvent prendre des mesures pour éviter la redirection de leurs enregistrements DNS :

- Accès sécurisé – utilisez une authentification à deux facteurs lors de l’accès au bureau d’enregistrement DNS, pour éviter toute compromission. Si possible, définissez une liste blanche d’adresses IP autorisées à accéder aux paramètres DNS.

- Verrouillage du client – vérifiez si votre registraire DNS prend en charge le verrouillage du client (également appelé verrouillage des modifications), qui empêche les modifications de vos enregistrements DNS sans l’approbation d’une personne nommée spécifique.

- DNSSEC – utilisez un registraire DNS qui prend en charge le DNSSEC, et activez-le. DNSSEC signe numériquement la communication DNS, ce qui rend plus difficile (mais pas impossible) l’interception et l’usurpation par les pirates.

- Utiliser la protection des serveurs de noms d’Imperva – un service fournissant un réseau de proxies DNS sécurisés, basé sur le CDN mondial d’Imperva. Chaque zone DNS reçoit des noms d’hôtes de serveurs de noms alternatifs, de sorte que toutes les requêtes DNS sont redirigées vers le réseau Imperva. Le service empêchera non seulement le détournement et l’empoisonnement des DNS, mais protégera également des attaques par déni de service distribué (attaques DDoS) contre votre infrastructure DNS.