Az utóbbi időben kaptam néhány kérdést leendő ügyfelektől az AD biztonsági csoportköréről. Szerettem volna egy percet szánni arra, hogy áttekintést adjak arról, hogy mik azok a csoport hatókörök, és miért van jelentőségük. Beszélek egy kicsit a Microsoft csoporthatár használatára vonatkozó legjobb gyakorlati modellekről is, és megvitatom az egyes modellek pozitív és negatív tulajdonságait.

A csoporthatár fontos, hogy megértsük, ha hatékonyan szeretnénk ellenőrizni a kockázatokat az AD-csoportok használatában. Egy csoport hatókörét az határozza meg, hogy a csoport hol alkalmazható az erdőben vagy a tartományban. A hatókör határozza meg azt is, hogy ki lehet a csoport tagja. Mivel a Microsoft nem sok korlátozást épített be az Active Directoryba arra vonatkozóan, hogy mely csoportok melyikbe ágyazhatók be, a csoportbeágyazás hatalmas biztonsági és működési kockázatokat jelenthet egy szervezet számára. Az egyetlen valódi segítség, amelyet az AD a biztonsági csoportok egymásba ágyazásának potenciális kockázatai ellen kínál, a csoport hatókörének meghatározása.

Három csoporthatókör létezik: univerzális, globális és tartományi helyi. Minden csoport hatókör meghatározza, hogy egy csoportnak milyen lehetséges tagjai lehetnek, és hogy a csoport jogosultságai hol alkalmazhatók a tartományon belül. Az alábbi táblázat egyenesen a Microsoft Technetből származik, és a csoport hatókörére vonatkozó szabályok teljes történetét tartalmazza. A szabályok azonban csak a történet egyik fele. A másik, még fontosabb fele annak megértésében rejlik, hogyan kell megfelelően használni és alkalmazni ezeket a hatóköröket.

| Group Scope | Group can include as members… | Group can be assigned permissions in… | Group scope can be converted to…. | |

|---|---|---|---|---|

| Universal |

|

Any domain or forest |

|

|

| Global |

|

Member permissions can be assigned in any domain | Universal (as long as no other domain local groups exist as members) | |

| Domain Local |

|

A tagok jogosultságai csak a szülő tartomány helyi csoportjával azonos tartományon belül adhatók | Univerzális (amíg más tartomány helyi csoportjai nem léteznek tagként) |

A cél a jól-architektúrájú AD célja, hogy a megfelelő felhasználók számára csak a munkájuk elvégzéséhez szükséges szintű hozzáférést biztosítsa az információkhoz és erőforrásokhoz. A szerepkör-, attribútum- és erőforrás-alapú biztonsági modellek mind olyan különböző módszerek, amelyekkel a szervezetek ezt a célt a teljes IT-infrastruktúrában – beleértve az AD-t is – elérhetik. E modellek környezetben való megvalósításához szükséges a csoportkörnyezet megfelelő megértése és annak alkalmazása. Az AGDLP és az AGUDLP a Microsoft legjobb gyakorlatnak számító strukturális modelljei az AD architektúrájához, és segíthetnek a szervezeteknek e biztonsági modellek követésében.

Az AGDLP modell útmutatást ad arra vonatkozóan, hogyan lehet a csoportokat egymásba fészkelni anélkül, hogy a biztonság vagy a működési hatékonyság rovására menne. A modell a következőket írja elő: A felhasználói és számítógépes fiókoknak Globális csoportok tagjainak kell lenniük, amelyek viszont az erőforrás-engedélyeket leíró Tartományi helyi csoportok tagjai.

Az e mögött meghúzódó logika kissé bonyolult lehet, de igyekszem a lehető legjobban lebontani. A globális csoportok felhasználói és számítógépes fiókokat tartalmaznak, és tartalmazhatnak más globális csoportokat ugyanabból a tartományból. Gondoljon a globális csoportokra úgy, mint “fiókcsoportokra”. Ezek a csoportok olyan felhasználókat tartalmaznak, akik abban az értelemben egyformák, hogy mindannyian ugyanannak a tartománynak a részei, mivel a globális csoportok nem tartalmazhatnak más tartományokból származó tagokat. A felhasználóknak valószínűleg más közös vonásaik is lesznek, mint például, hogy ugyanahhoz a részleghez tartoznak, ugyanaz a menedzserük, vagy más hasonló jellegű hasonlóságok. Például egy vállalat New York-i központjának marketing osztályán dolgozó összes felhasználó ugyanabba a “Marketing” nevű globális csoportba kerülne.

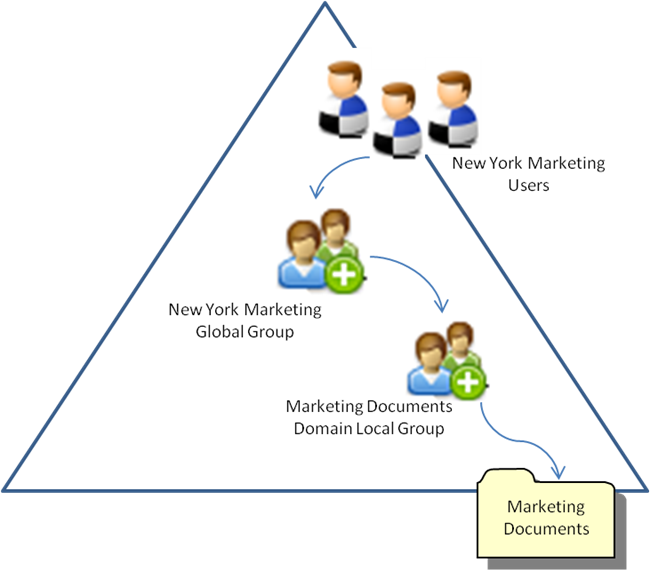

A tagsági korlátozások rugalmassága miatt a tartományi helyi csoportok ideálisak az erőforrásokra vonatkozó engedélyek megadására. Konkrétan azért használják ezeket a csoportokat, mert az anyatartományból, valamint más tartományokból és megbízható erdőkből származó csoportok is hozzáadhatók hozzájuk. Ez lehetővé teszi a rendszergazdák számára, hogy szükség esetén bárki számára hozzáférést biztosítsanak egy erőforráshoz a környezetben. Ha a globális csoportok a “fiókcsoportok”, akkor a tartomány helyi csoportjai az “erőforráscsoportok”. Az erőforráscsoportok működésének példája lehet egy olyan tartományi helyi csoport, amely hozzáférést biztosít a “Marketing dokumentumok” nevű fájlmegosztáshoz. A “New York Marketing” globális csoportnak a “Marketing Documents” tartományi helyi csoporton belüli beágyazásával a New York-i marketingosztály összes felhasználójának hozzáférést adtunk a Marketing Documents megosztás tartalmához. Íme ennek az AGDLP-forgatókönyvnek a grafikus megjelenítése:

A tartományi helyi csoportok használata különösen akkor válik fontossá, amikor megbízható erdőkkel kapcsolatos helyzetekről van szó. Egy ilyen esetben jó esély van arra, hogy az egyik erdőben lévő fiókoknak hozzáférésre van szükségük a másik erdő erőforrásaihoz. Ha egy globális csoportot használnánk egy erőforráshoz való hozzáférés megadására, akkor a második erdőben lévő fiókok nem kaphatnának hozzáférést ehhez az erőforráshoz, mivel a fiókok és csoportok nem fészkelhetők be egy másik tartomány vagy erdő globális csoportjaiba.

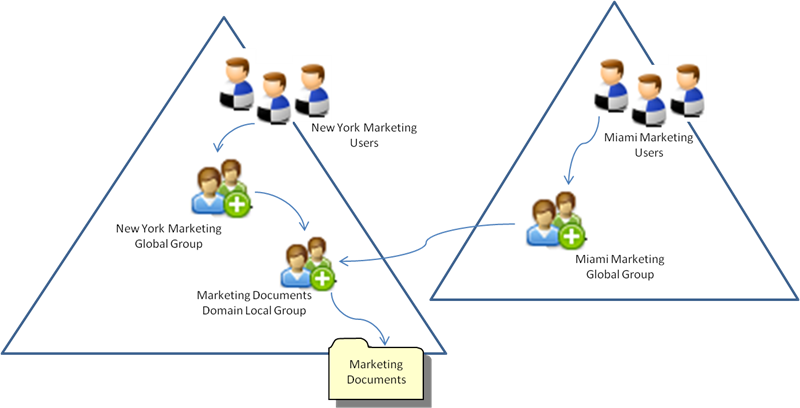

Hogy folytassuk példánkat, talán fiktív vállalatunk felvásárol egy másik vállalatot Miamiban, és az informatikai csoportok úgy döntenek, hogy a két vállalat erdejét együttesen bízzák meg. Ha az AGDLP modellt követjük, akkor a miami székhelyű vállalat marketing részlegének saját globális csoportot kell létrehoznia az erdőjében. Ahhoz, hogy az új vállalat marketingosztálya hozzáférhessen a Marketing dokumentumok megosztásához, az adminisztrátornak csak annyit kell tennie, hogy a Miami marketing globális csoportot beágyazza a Marketing dokumentumok tartomány helyi csoportjába. Egyszerűsítve lásd az alábbi grafikus ábrázolást:

Az AGUDLP modell nagyon hasonló az AGDLP-hez (ahogy a neve is mutatja), de bevezeti az egyenletbe az “U”-t az univerzális csoportokért. Ezeknek a csoportoknak a tagságait a globális katalógusban tárolja, amire inkább a többdomaines környezetekben van szükség. Ennek a modellnek a használata valójában attól függ, hogy a szervezet mennyire támaszkodik a globális katalógusra. Ha érdeke, hogy a globális katalógus a lehető legteljesebb legyen (esetleg nagyszámú mobil munkaerővel rendelkezik, és nagyban támaszkodik arra, hogy az alkalmazottak könnyen megtalálják egymást az Outlookban), akkor az AGUDLP modell segít ebben a törekvésben. Kisebb, csak egyetlen tartományt tartalmazó környezetek esetében azonban ez a modell szükségtelenül bonyolultabbá teheti az egészet.

Az ok, amiért ezek a modellek a Microsoft legjobb gyakorlatának számítanak, kettős. Biztonsági szempontból, ha globális csoportokat használnánk arra, hogy a felhasználóknak engedélyeket adjunk az erőforrásokhoz, akkor más tartományokból és erdőkből kellene felhasználókat felvenniük abba a tartományba, ahol az erőforrások találhatóak. Általában a különálló tartományok és erdők okkal léteznek, és a tartományok és erdők közötti határokat nem szabad elmosni. A tartományi helyi csoportok használatával az egyes erőforrásokhoz való jogosultságok megadásához az adminisztrátor más tartományokból és erdőkből származó tagoknak adhat hozzáférést az erőforráshoz anélkül, hogy közvetlen hozzáférést kellene adnia nekik a tartomány többi részéhez, ahol az erőforrás található. Túl gyakran látjuk, hogy a szervezetek globális csoportokat használnak az erőforrásokra vonatkozó jogosultságok meghatározására, és ennek eredményeképpen a felhasználók csoportba való be- és onnan való kilépésekor a hozzáférés és a jogok túlzott mértékű biztosításához jutnak.

Az AGDLP és AGUDLP modellek működési szempontból is megkönnyítik a csoporttagság kezelését abban az értelemben, hogy a jogosultságok és a felhasználók szervezése külön helyeken történik. Az erőforrás-engedélyek a tartományi helyi csoportok számára kerülnek beállításra, és nem kell őket megváltoztatni, ha egyszer már meghatározták őket, ami korlátozza, hogy milyen gyakran kell kimenni az erőforráshoz, hogy ezeket az engedélyeket módosítsuk. Amellett, hogy a tagságra vonatkozó beépített korlátozásokat tartalmaznak, a globális csoportok is könnyen módosíthatók, és így tökéletes helyet biztosítanak a felhasználók számára, mivel a felhasználók folyamatosan mozognak a szervezetben, ami különböző szintű hozzáférést tesz szükségessé.

Meg kell jegyezni, hogy csak azért, mert ezek a modellek a Microsoft legjobb gyakorlatai, nem mindenki számára tökéletesek. Nagyobb környezetekben a tartományi helyi csoportok használata az erőforrás-engedélyek kezelésére nagyon nagy számú csoport létrehozásához vezethet. Ez azt eredményezheti, hogy egy felhasználó több ezer csoport tagja lesz, mire az összes szükséges erőforráshoz hozzáférést kap, ami viszont olyan problémákhoz vezethet, mint a token bloat.

A nap végére az AGDLP és AGUDLP modellek követése valós előnyöket kínál egy szervezet számára. A probléma gyakran a modell követéséhez szükséges infrastruktúra megvalósításában rejlik, mivel ez nem csak egy hozzáértő adminisztrátoron múlik, aki a csoportokat az AD-ben átrendezi. Ezek a modellek folyamatos éberséget és felügyeletet igényelnek az IT részéről, hogy érvényre juttassák őket. Számos lépést kell tenni a megvalósításukhoz és fenntartásukhoz, például olyan tulajdonosokat kell kijelölni a csoportokhoz, akik ismerik a csoportok felhasználóinak igényeit, biztosítani kell, hogy a megfelelő felhasználók a megfelelő csoportokban legyenek, és hogy a csoportok a megfelelő engedélyeket tartalmazzák az erőforrásokhoz.

A jó hír az, hogy léteznek olyan eszközök, amelyek segíthetnek ezekben a lépésekben. A StealthAUDIT ugródeszkát nyújt a szervezetek elindításához, mivel segít megérteni, hogy jelenleg milyen csoportoknak adnak hozzáférést, mely felhasználók vannak ezekben a csoportokban, és milyen jogokkal rendelkeznek ezek a felhasználók. A StealthAUDIT továbbá segíthet a szervezetek hozzáférési modelljének átalakításában és a csoporttulajdonosok azonosításában azáltal, hogy a vállalat kezébe adja a hatalmat a saját csoportjaik kezeléséhez, mivel ők tudják mindenkinél jobban, hogy kinek mihez van szüksége hozzáférésre. Bár az AGDLP vagy AGUDLP bevezetése monumentális erőfeszítést jelenthet, a fennmaradó előnyök nagyban hozzájárulhatnak a biztonságos, fenntartható környezet biztosításához.

Tudjon meg többet a StealthAUDIT-ról itt.