Mi az a DNS eltérítés / átirányítási támadás

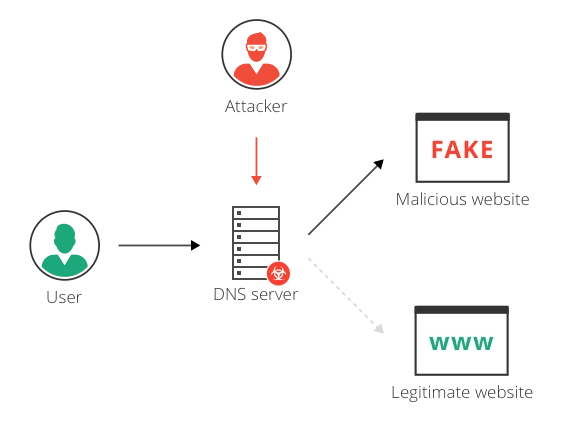

A DNS eltérítés, más néven DNS átirányítás egy olyan típusú DNS támadás, amely során a DNS lekérdezéseket helytelenül oldják fel, hogy a felhasználókat váratlanul rosszindulatú webhelyekre irányítsák át. A támadás végrehajtásához az elkövetők vagy rosszindulatú szoftvereket telepítenek a felhasználói számítógépekre, vagy átveszik az irányítást a routerek felett, vagy elfogják vagy feltörik a DNS-kommunikációt.

A DNS eltérítés felhasználható pharming (ebben az összefüggésben a támadók jellemzően nem kívánt hirdetéseket jelenítenek meg bevételszerzés céljából) vagy adathalászat (a felhasználók által látogatott webhelyek hamis verzióinak megjelenítése és adatok vagy hitelesítő adatok ellopása) céljára.

Sok internetszolgáltató (ISP) is használ egyfajta DNS eltérítést, hogy átvegye a felhasználó DNS-kéréseit, statisztikákat gyűjtsön és hirdetéseket küldjön vissza, amikor a felhasználók ismeretlen tartományt érnek el. Egyes kormányok a DNS eltérítést cenzúrázásra használják, a felhasználókat a kormány által engedélyezett oldalakra irányítják át.

DNS eltérítés támadás típusai

A DNS átirányításnak négy alapvető típusa van:

- Helyi DNS eltérítés – a támadók trójai kártevőt telepítenek a felhasználó számítógépére, és megváltoztatják a helyi DNS beállításokat, hogy rosszindulatú webhelyekre irányítsák át a felhasználót.

- Router DNS eltérítés – sok router alapértelmezett jelszóval vagy firmware sebezhetőséggel rendelkezik. A támadók átvehetik az irányítást a router felett, és felülírhatják a DNS-beállításokat, ami az összes, az adott routerhez csatlakozó felhasználót érinti.

- Man in the middle DNS-támadások – a támadók elfogják a felhasználó és a DNS-kiszolgáló közötti kommunikációt, és rosszindulatú webhelyekre mutató különböző cél-IP-címeket adnak meg.

- Rogue DNS-kiszolgáló – a támadók feltörhetnek egy DNS-kiszolgálót, és megváltoztathatják a DNS-bejegyzéseket, hogy a DNS-kérelmeket rosszindulatú webhelyekre irányítsák át.

Áttérítés vs. DNS spoofing támadás

A DNS spoofing olyan támadás, amely során a forgalmat egy legitim webhelyről, például a www.google.com webhelyről egy rosszindulatú webhelyre, például a google.attacker.com webhelyre irányítják át. A DNS-spoofing DNS-átirányítással érhető el. A támadók például kompromittálhatnak egy DNS-kiszolgálót, és ily módon “meghamisíthatják” a legitim webhelyeket, és átirányíthatják a felhasználókat rosszindulatú webhelyekre.

A DNS-hamisítás elérésének másik módja a gyorsítótár-mérgezés, amely nem támaszkodik a DNS eltérítésére (a DNS-beállítások fizikai átvételére). A DNS-kiszolgálók, útválasztók és számítógépek DNS-rekordokat gyorsítótárba helyeznek. A támadók “megmérgezhetik” a DNS gyorsítótárat egy hamisított DNS-bejegyzés beillesztésével, amely ugyanannak a tartománynévnek egy alternatív IP-célt tartalmaz. A DNS-kiszolgáló a hamisított weboldalra oldja fel a tartományt, amíg a gyorsítótárat fel nem frissítik.

Nézze meg, hogyan segíthet az Imperva DDoS Protection a DNS eltérítéssel szemben.

A kárenyhítés módszerei

Névszerverek és reszolverek kárenyhítése

A DNS névszerver egy rendkívül érzékeny infrastruktúra, amely erős biztonsági intézkedéseket igényel, mivel eltéríthető, és hackerek DDoS-támadások indítására használhatják mások ellen:

- Figyelje a hálózatán lévő reszolvereket – a nem szükséges DNS-reszolvereket le kell állítani. A legitim reszolvereket tűzfal mögé kell helyezni, amelyhez a szervezeten kívülről nem lehet hozzáférni.

- A névkiszolgálóhoz való hozzáférést szigorúan korlátozni kell – mind fizikai biztonsági, mind többfaktoros hozzáférési, tűzfal- és hálózati biztonsági intézkedéseket kell alkalmazni.

- Tegyen intézkedéseket a gyorsítótár-mérgezés ellen – használjon véletlenszerű forrásportot, véletlenszerűvé tegye a lekérdezési azonosítót, és véletlenszerűvé tegye a nagy/kisbetűket a domainnevekben.

- Azonnal foltozza be az ismert sebezhetőségeket – a hackerek aktívan keresik a sebezhető DNS-kiszolgálókat.

- Különítse el a tekintélyes névkiszolgálót a reszolválótól – ne futtassa mindkettőt ugyanazon a kiszolgálón, így az egyik komponens elleni DDoS-támadás nem fogja a másikat leteríteni.

- Korlátozza a zónatranszfert – a szolga névkiszolgálók kérhetnek zónatranszfert, ami a DNS-bejegyzések részleges másolatát jelenti. A zónarekordok a támadók számára értékes információkat tartalmaznak.

Védekezés a végfelhasználók számára

A végfelhasználók a router jelszavainak megváltoztatásával, vírusirtó telepítésével és titkosított VPN-csatorna használatával védekezhetnek a DNS eltérítés ellen. Ha a felhasználó internetszolgáltatója eltéríti a DNS-ét, használhat ingyenes, alternatív DNS-szolgáltatást, például a Google Public DNS-t, a Google DNS over HTTPS-t és a Cisco OpenDNS-t.

Védekezés webhelytulajdonosoknak

A domainnév-regisztrátort használó webhelytulajdonosok lépéseket tehetnek a DNS-bejegyzéseik DNS-átirányításának elkerülése érdekében:

- Biztonságos hozzáférés – a DNS-regisztrátorhoz való hozzáféréskor kétfaktoros hitelesítés használata a kompromittálás elkerülése érdekében. Ha lehetséges, határozzon meg egy fehérlistát azokról az IP-címekről, amelyek hozzáférhetnek a DNS-beállításokhoz.

- Ügyfélzár – ellenőrizze, hogy a DNS-regisztrátor támogatja-e az ügyfélzárat (más néven változtatási zárat), amely megakadályozza a DNS-rekordok módosítását egy konkrét, megnevezett személy jóváhagyása nélkül.

- DNSSEC – használjon olyan DNS-regisztrátort, amely támogatja a DNSSEC-et, és engedélyezze azt. A DNSSEC digitálisan aláírja a DNS-kommunikációt, megnehezítve (de nem lehetetlenítve) a hackerek számára az elfogást és a hamisítást.

- Használja az Imperva Name Server Protectiont – az Imperva globális CDN-jén alapuló, biztonságos DNS-proxyk hálózatát biztosító szolgáltatást. Minden DNS zóna alternatív névkiszolgáló hostneveket kap, így minden DNS lekérdezést az Imperva hálózatára irányítanak át. A szolgáltatás nem csak a DNS eltérítést és mérgezést akadályozza meg, hanem védelmet nyújt a DNS infrastruktúrája elleni elosztott szolgáltatásmegtagadási támadások (DDoS támadások) ellen is.