Cos’è un DNS hijacking / attacco di reindirizzamento

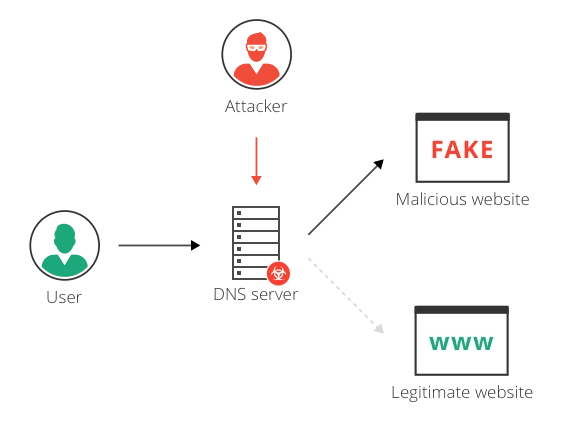

Domain Name Server (DNS) hijacking, chiamato anche DNS redirection, è un tipo di attacco DNS in cui le query DNS sono risolte in modo errato per reindirizzare inaspettatamente gli utenti a siti dannosi. Per eseguire l’attacco, gli autori installano malware sui computer degli utenti, prendono il controllo dei router, o intercettano o violano le comunicazioni DNS.

Il DNS hijacking può essere usato per il pharming (in questo contesto, gli aggressori mostrano tipicamente annunci indesiderati per generare entrate) o per il phishing (visualizzando versioni false dei siti a cui gli utenti accedono e rubando dati o credenziali).

Molti Internet Service Provider (ISP) utilizzano anche un tipo di DNS hijacking, per assumere il controllo delle richieste DNS di un utente, raccogliere statistiche e restituire annunci quando gli utenti accedono a un dominio sconosciuto. Alcuni governi usano il DNS hijacking per la censura, reindirizzando gli utenti a siti autorizzati dal governo.

Tipi di attacco di dirottamento DNS

Ci sono quattro tipi di base di reindirizzamento DNS:

- Dirottamento DNS locale – gli aggressori installano malware Trojan sul computer di un utente, e cambiano le impostazioni DNS locali per reindirizzare l’utente a siti dannosi.

- Dirottamento DNS del router – molti router hanno password di default o vulnerabilità del firmware. Gli attaccanti possono prendere il controllo di un router e sovrascrivere le impostazioni DNS, influenzando tutti gli utenti connessi a quel router.

- Attacchi Man in the middle DNS – gli attaccanti intercettano la comunicazione tra un utente e un server DNS, e forniscono diversi indirizzi IP di destinazione che puntano a siti dannosi.

- Rogue DNS Server – gli attaccanti possono violare un server DNS e cambiare i record DNS per reindirizzare le richieste DNS a siti dannosi.

Redirezione vs. DNS spoofing attack

DNS spoofing è un attacco in cui il traffico viene reindirizzato da un sito web legittimo come www.google.com, a un sito web dannoso come google.attacker.com. Lo spoofing DNS può essere ottenuto attraverso il reindirizzamento DNS. Per esempio, gli aggressori possono compromettere un server DNS, e in questo modo “spoofare” i siti web legittimi e reindirizzare gli utenti a quelli dannosi.

L’avvelenamento della cache è un altro modo per ottenere lo spoofing DNS, senza basarsi sul DNS hijacking (prendere fisicamente il controllo delle impostazioni DNS). I server DNS, i router e i computer mettono in cache i record DNS. Gli attaccanti possono “avvelenare” la cache DNS inserendo una voce DNS falsificata, contenente una destinazione IP alternativa per lo stesso nome di dominio. Il server DNS risolve il dominio al sito web falsificato, fino a quando la cache non viene aggiornata.

Vedi come Imperva DDoS Protection può aiutarti con il DNS hijacking.

Metodi di mitigazione

Mitigazione per server di nomi e resolver

Un server di nomi DNS è un’infrastruttura altamente sensibile che richiede forti misure di sicurezza, poiché può essere dirottato e usato dagli hacker per montare attacchi DDoS su altri:

- Controlla i resolver sulla tua rete – i resolver DNS non necessari dovrebbero essere chiusi. I resolver legittimi dovrebbero essere collocati dietro un firewall senza accesso dall’esterno dell’organizzazione.

- Limitare severamente l’accesso a un server di nomi – dovrebbero essere utilizzate misure di sicurezza fisica, accesso a più fattori, firewall e sicurezza di rete.

- Prendere misure contro il cache poisoning – utilizzare una porta sorgente casuale, randomizzare l’ID della query, e randomizzare le maiuscole/minuscole nei nomi di dominio.

- Applicare immediatamente le patch alle vulnerabilità conosciute – gli hacker cercano attivamente i server DNS vulnerabili.

- Separare il server dei nomi autoritativi dal resolver – non eseguirli entrambi sullo stesso server, così un attacco DDoS su uno dei due componenti non abbatterà l’altro.

- Limitare i trasferimenti di zona – i server dei nomi slave possono richiedere un trasferimento di zona, che è una copia parziale dei vostri record DNS. I record di zona contengono informazioni preziose per gli aggressori.

Mitigazione per gli utenti finali

Gli utenti finali possono proteggersi dall’hijacking DNS cambiando le password dei router, installando un antivirus e utilizzando un canale VPN criptato. Se l’ISP dell’utente sta dirottando i suoi DNS, possono utilizzare un servizio DNS alternativo e gratuito come Google Public DNS, Google DNS over HTTPS e Cisco OpenDNS.

Mitigazione per i proprietari di siti

I proprietari di siti che utilizzano un registratore di nomi di dominio possono adottare misure per evitare il reindirizzamento dei loro record DNS:

- Accesso sicuro – utilizzare l’autenticazione a due fattori quando si accede al registratore DNS, per evitare compromessi. Se possibile, definite una whitelist di indirizzi IP a cui è consentito l’accesso alle impostazioni DNS.

- Blocco del client – controllate se la vostra società di registrazione DNS supporta il blocco del client (noto anche come change lock), che impedisce le modifiche ai vostri record DNS senza l’approvazione di un individuo specifico.

- DNSSEC – utilizzate una società di registrazione DNS che supporti il DNSSEC e abilitatela. Il DNSSEC firma digitalmente la comunicazione DNS, rendendola più difficile (ma non impossibile) per gli hacker da intercettare e spoofare.

- Usa Name Server Protection di Imperva – un servizio che fornisce una rete di proxy DNS sicuri, basati sulla CDN globale di Imperva. Ogni zona DNS riceve hostname di server di nomi alternativi, in modo che tutte le query DNS siano reindirizzate alla rete Imperva. Il servizio non solo previene l’hijacking e l’avvelenamento del DNS, ma protegge anche dagli attacchi DDoS (Distributed Denial of Service) contro la tua infrastruttura DNS.