LDAP (prescurtare de la Lightweight Directory Access Protocol) este un set de protocoale standard din industrie, utilizat pe scară largă pentru accesarea serviciilor de directoare.

Un serviciu de directoare, în termeni simpli, este o bază de date centralizată, bazată pe rețea, optimizată pentru accesul la citire. Acesta stochează și oferă acces la informații care fie trebuie să fie partajate între aplicații, fie sunt puternic distribuite.

Serviciile de directoare joacă un rol important în dezvoltarea aplicațiilor intranet și Internet, ajutându-vă să partajați informații despre utilizatori, sisteme, rețele, aplicații și servicii în întreaga rețea.

Un caz tipic de utilizare a LDAP este acela de a oferi o stocare centralizată a numelor de utilizator și a parolelor. Acest lucru permite diverselor aplicații (sau servicii) să se conecteze la serverul LDAP pentru a valida utilizatorii.

După configurarea unui server LDAP funcțional, va trebui să instalați biblioteci pe client pentru conectarea la acesta. În acest articol, vom arăta cum să configurăm un client LDAP pentru a se conecta la o sursă de autentificare externă.

Sperăm că aveți deja un mediu de server LDAP funcțional, dacă nu configurați Up LDAP Server pentru autentificarea bazată pe LDAP.

Cum se instalează și se configurează clientul LDAP în Ubuntu și CentOS

Pe sistemele client, va trebui să instalați câteva pachete necesare pentru ca mecanismul de autentificare să funcționeze corect cu un server LDAP.

Configurați clientul LDAP în Ubuntu 16.04 și 18.04

În primul rând, începeți prin a instala pachetele necesare prin rularea următoarei comenzi.

$ sudo apt update && sudo apt install libnss-ldap libpam-ldap ldap-utils nscd

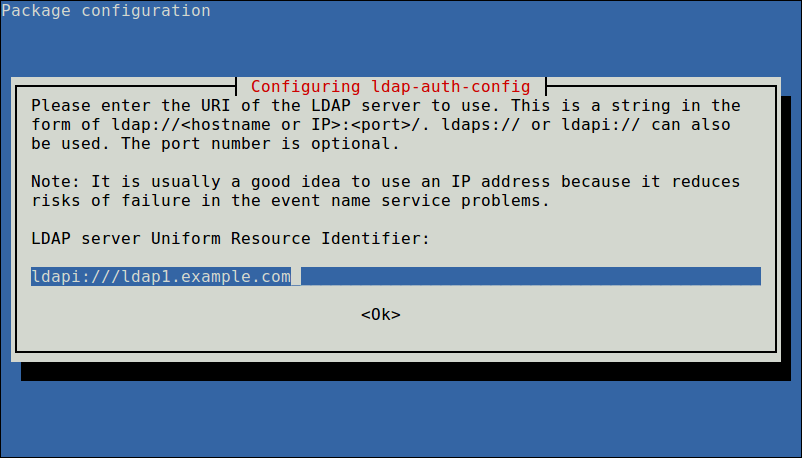

În timpul instalării, vi se vor cere detalii despre serverul LDAP (furnizați valorile în funcție de mediul dumneavoastră). Rețineți că pachetul ldap-auth-config, care este autoinstalat, realizează majoritatea configurațiilor pe baza datelor pe care le introduceți.

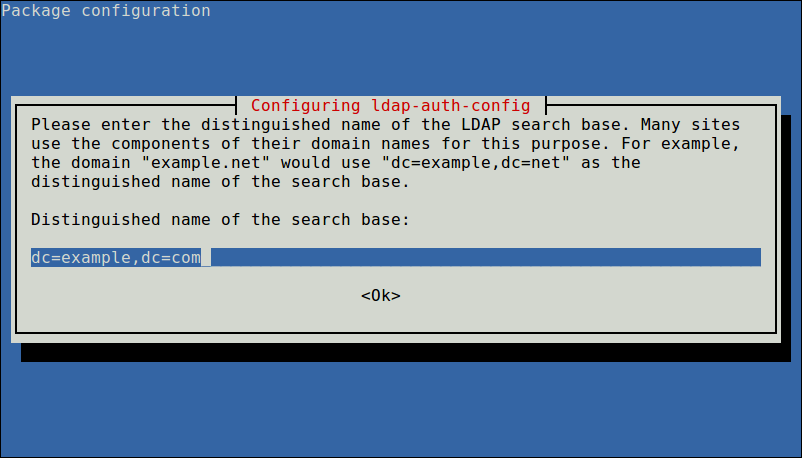

Next, enter the name of the LDAP search base, you can use the components of their domain names for this purpose as shown in the screenshot.

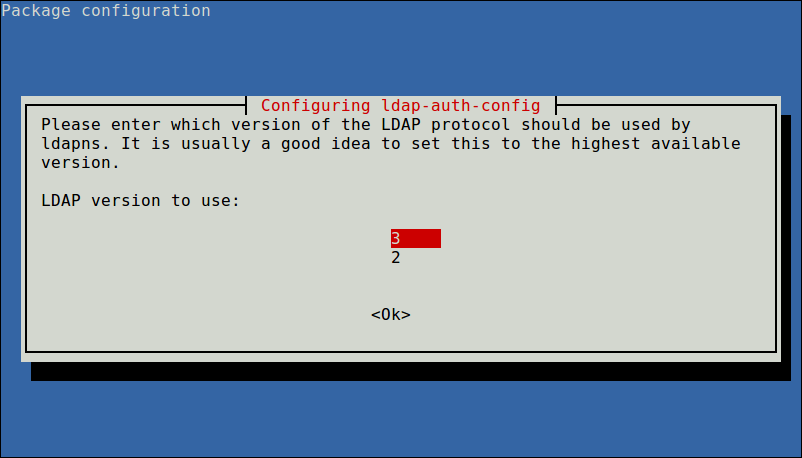

Also choose the LDAP version to use and click Ok.

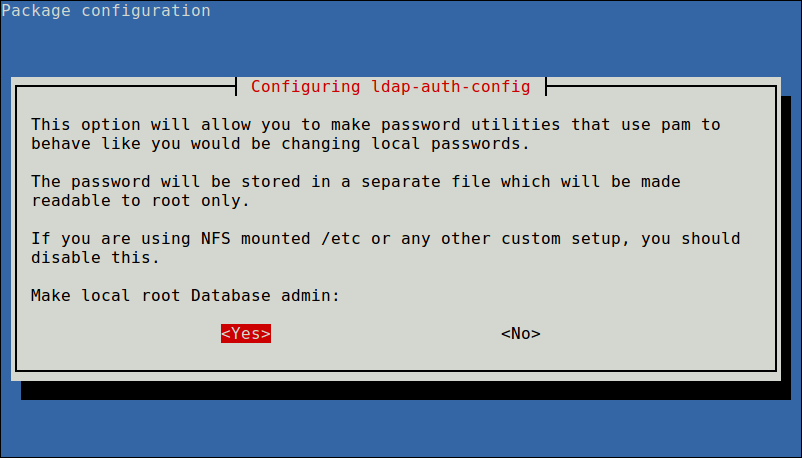

Now configure the option to allow you to make password utilities that use pam to behave like you would be changing local passwords and click Yes to continue..

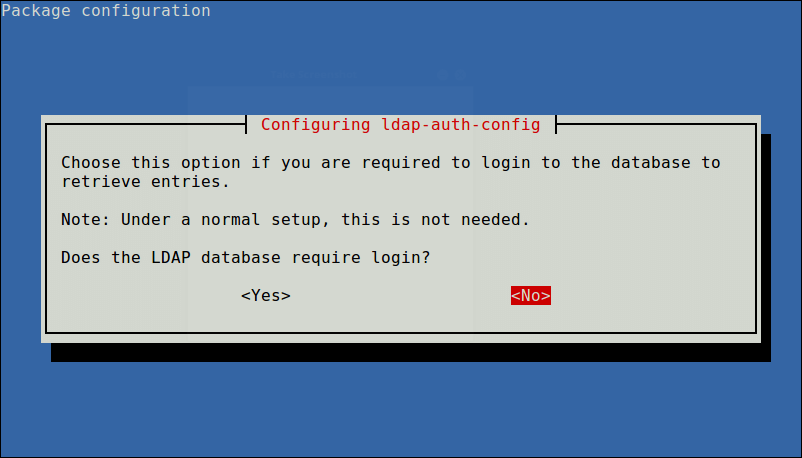

Next, disable login requirement to the LDAP database using the next option.

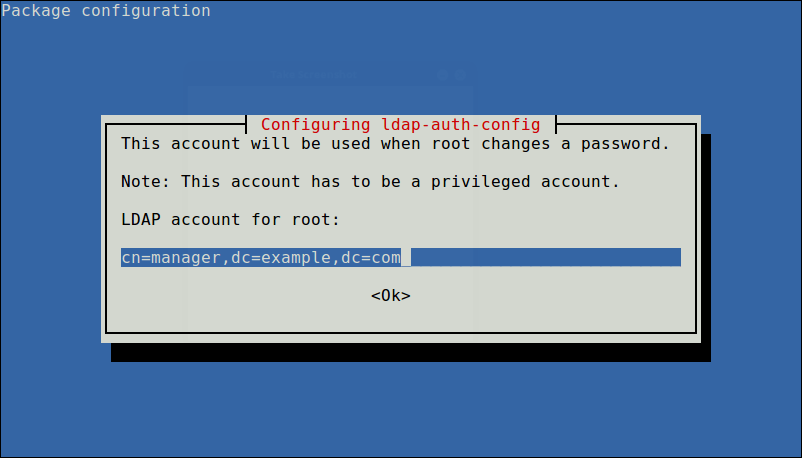

Also define LDAP account for root and click Ok.

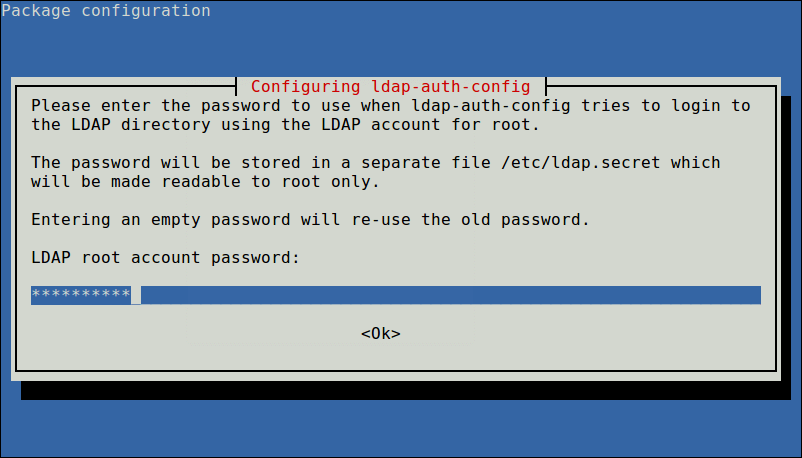

Next, enter the password to use when ldap-auth-config tries to login to the LDAP directory using the LDAP account for root.

The results of the dialog will be stored in the file /etc/ldap.conf. Dacă doriți să faceți modificări, deschideți și editați acest fișier cu ajutorul editorului de linii de comandă preferat.

În continuare, configurați profilul LDAP pentru NSS executând.

$ sudo auth-client-config -t nss -p lac_ldap

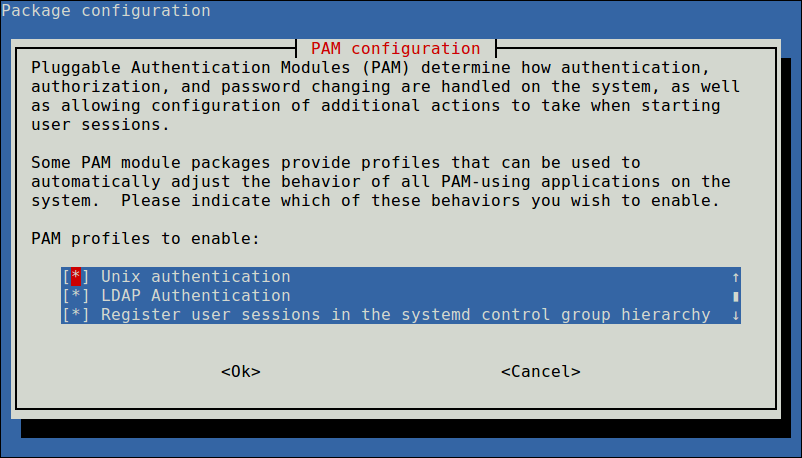

În continuare, configurați sistemul pentru a utiliza LDAP pentru autentificare prin actualizarea configurațiilor PAM. Din meniu, alegeți LDAP și orice alte mecanisme de autentificare de care aveți nevoie. Ar trebui să puteți acum să vă conectați utilizând acreditările bazate pe LDAP.

$ sudo pam-auth-update

În cazul în care doriți ca directorul principal al utilizatorului să fie creat automat, atunci trebuie să efectuați încă o configurare în fișierul PAM common-session.

$ sudo vim /etc/pam.d/common-session

Adaugați această linie în el.

session required pam_mkhomedir.so skel=/etc/skel umask=077

Salvați modificările și închideți fișierul. Apoi reporniți serviciul NCSD (Name Service Cache Daemon) cu următoarea comandă.

$ sudo systemctl restart nscd$ sudo systemctl enable nscd

Nota: Dacă utilizați replicarea, clienții LDAP vor trebui să se refere la mai multe servere specificate în /etc/ldap.conf. Puteți specifica toate serverele în această formă:

uri ldap://ldap1.example.com ldap://ldap2.example.com

Acest lucru implică faptul că cererea va expira și dacă furnizorul (ldap1.example.com) nu mai răspunde, consumatorul (ldap2.example.com) va încerca să fie contactat pentru a o procesa.

Pentru a verifica intrările LDAP pentru un anumit utilizator de pe server, executați comanda getent, de exemplu.

$ getent passwd tecmint

Dacă comanda de mai sus afișează detalii despre utilizatorul specificat din fișierul /etc/passwd, mașina client este acum configurată pentru a se autentifica cu serverul LDAP, ar trebui să puteți să vă conectați folosind acreditările bazate pe LDAP.

Configurați clientul LDAP în CentOS 7

Pentru a instala pachetele necesare, executați următoarea comandă. Rețineți că în această secțiune, dacă operați sistemul ca utilizator administrativ non-root, utilizați comanda sudo pentru a rula toate comenzile.

# yum update && yum install openldap openldap-clients nss-pam-ldapd

În continuare, activați sistemul client pentru a se autentifica utilizând LDAP. Puteți utiliza utilitarul authconfig, care este o interfață pentru configurarea resurselor de autentificare a sistemului.

Executați următoarea comandă și înlocuiți exemplu.com cu domeniul dvs. și dc=exemplu,dc=com cu controlerul dvs. de domeniu LDAP.

# authconfig --enableldap --enableldapauth --ldapserver=ldap.example.com --ldapbasedn="dc=example,dc=com" --enablemkhomedir --update

În comanda de mai sus, opțiunea --enablemkhomedir creează un director de domiciliu al utilizatorului local la prima conexiune, dacă nu există niciunul.

În continuare, testați dacă există intrări LDAP pentru un anumit utilizator de pe server, de exemplu utilizatorul tecmint.

$ getent passwd tecmint

Comanda de mai sus ar trebui să afișeze detalii despre utilizatorul specificat din fișierul /etc/passwd, ceea ce implică faptul că mașina client este acum configurată să se autentifice cu serverul LDAP.

Important: Dacă SELinux este activat pe sistemul dumneavoastră, trebuie să adăugați o regulă care să permită crearea automată a directoarelor home de către mkhomedir.

Pentru mai multe informații, consultați documentația corespunzătoare din catalogul de documente OpenLDAP Software.