På senare tid har jag fått några frågor från potentiella kunder om AD-säkerhetsgruppernas omfattning. Jag ville ta en minut för att ge en översikt över vad gruppomfång är och varför de är meningsfulla. Jag kommer också att prata lite om Microsofts bästa praxismodeller för att använda gruppomfång och diskutera några av de positiva och negativa aspekterna av varje modell.

Gruppomfång är viktigt att förstå om du vill kontrollera riskerna på ett effektivt sätt i hur du använder AD-grupper. En grupps räckvidd bestämmer var gruppen kan tillämpas i skogen eller domänen. Omfattningen avgör också vem som kan vara medlem i en grupp. Eftersom Microsoft inte har byggt in många begränsningar i Active Directory när det gäller vilka grupper som kan nästlas in i vilka, kan gruppsnesting innebära enorma säkerhets- och driftsrisker för en organisation. Den enda verkliga hjälpen som AD erbjuder för att bekämpa de potentiella riskerna med att nästla säkerhetsgrupper är gruppomfånget.

Det finns tre gruppomfång: universellt, globalt och domänlokalt. Varje gruppomfång definierar vilka möjliga medlemmar en grupp kan ha och var gruppens behörigheter kan tillämpas inom domänen. Tabellen nedan är hämtad direkt från Microsoft Technet och ger en helhetsbild av reglerna för gruppomfång. Men reglerna är bara halva sanningen. Den andra, viktigare halvan ligger i att förstå hur man på rätt sätt använder och tillämpar dessa områden.

| Gruppomfattning | Gruppen kan inkludera som medlemmar… | Gruppen kan tilldelas behörigheter i… | Gruppomfattning kan konverteras till…. |

|---|---|---|---|

| Universal |

|

Any domain or forest |

|

| Global |

|

Member permissions can be assigned in any domain | Universal (as long as no other domain local groups exist as members) |

| Domain Local |

|

Medlemsbehörigheter kan endast tilldelas inom samma domän som den överordnade domänens lokala grupp | Universell (så länge inga andra domänlokala grupper existerar som medlemmar) |

Målet för en välfungerandeär att ge lämpliga användare varken mer eller mindre än den nödvändiga tillgången till den information och de resurser som behövs för att de ska kunna utföra sitt arbete. Roll-, attribut- och resursbaserade säkerhetsmodeller är alla olika sätt som organisationer använder för att uppnå detta mål i hela IT-infrastrukturen, inklusive AD. För att uppnå dessa modeller i miljön krävs en ordentlig förståelse för gruppomfång och hur man tillämpar det. AGDLP och AGUDLP är Microsofts strukturella modeller för bästa praxis för AD-arkitektur och de kan hjälpa organisationer att följa dessa säkerhetsmodeller.

AggDLP-modellen ger en vägledning för hur man bäddar in grupper i varandra utan att äventyra säkerheten eller offra den operativa effektiviteten. Modellen föreskriver följande: Det är en modell som fastställer följande: Användar- och datorkonton ska vara medlemmar i globala grupper, som i sin tur är medlemmar i domänlokala grupper som beskriver resursbehörigheter.

Rationaliteten bakom detta kan vara lite knepig, men jag ska göra mitt bästa för att bryta ner den här. Globala grupper används för att innehålla användar- och datorkonton och kan inkludera andra globala grupper från samma domän. Tänk på globala grupper som ”kontogrupper”. Dessa grupper kommer att innehålla användare som är likadana i den meningen att de alla är en del av samma domän, eftersom globala grupper inte kan innehålla medlemmar från andra domäner. Användarna kommer förmodligen också att ha vissa andra likheter, t.ex. att de tillhör samma avdelning, har samma chef eller någon annan likhet av det slaget. Till exempel skulle alla användare som tillhör marknadsföringsavdelningen på ett företags huvudkontor i New York placeras i samma globala grupp som heter ”Marketing”.

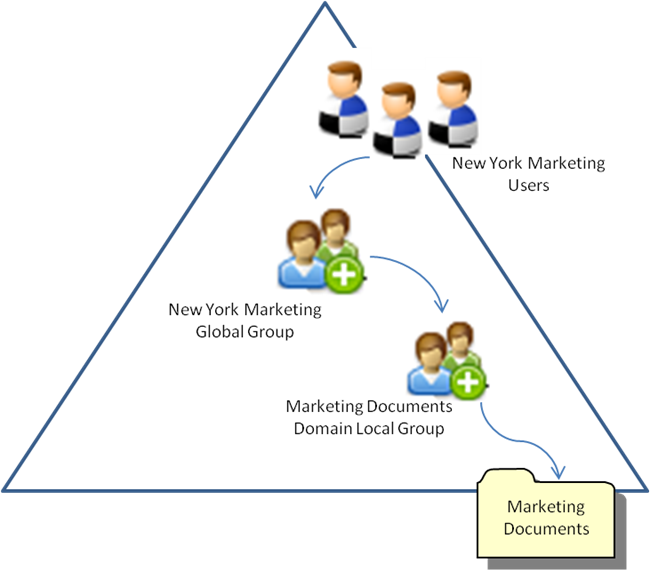

På grund av flexibiliteten i deras medlemskapsbegränsningar är lokala domängrupper idealiska för att bevilja behörigheter för resurser. De här grupperna används särskilt för att grupper från den överordnade domänen samt andra domäner och betrodda skogar kan läggas till i dem. Detta gör det möjligt för administratörer att bevilja åtkomst till en resurs för vem som helst i miljön om de skulle behöva det. Om globala grupper är ”kontogrupper” är domänens lokala grupper ”resursgrupper”. Ett exempel på en resursgrupp i praktiken kan vara en lokal domängrupp som ger tillgång till en fildelning som heter ”Marketing Documents”. Genom att nästla in den globala gruppen ”New York Marketing” i den lokala domängruppen ”Marketing Documents” har vi just gett alla användare på marknadsföringsavdelningen i New York tillgång till innehållet i delningen ”Marketing Documents”. Här är en grafisk representation av detta AGDLP-scenario:

Användningen av lokala domängrupper blir särskilt viktig när du har att göra med situationer som involverar betrodda skogar. I ett sådant fall är chansen stor att konton i en skog behöver tillgång till resurser i den andra skogen. Om en global grupp används för att ge åtkomst till en resurs skulle det inte finnas något sätt för konton i den andra skogen att få åtkomst till den resursen, eftersom konton och grupper inte kan nästlas in i globala grupper från en annan domän eller skog.

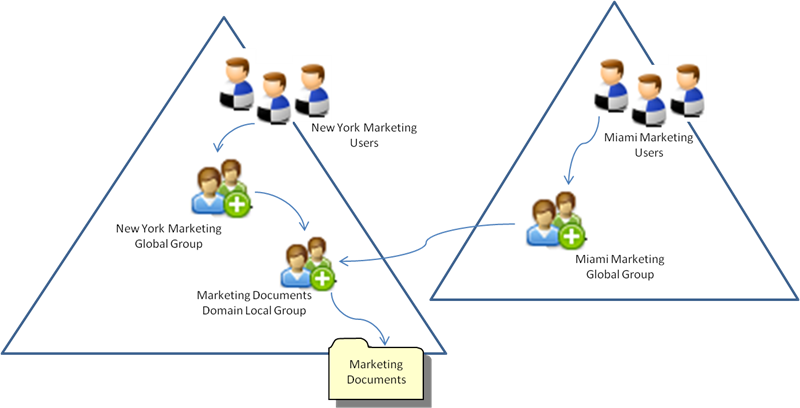

För att fortsätta med vårt exempel kanske vårt fiktiva företag förvärvar ett annat företag i Miami och IT-grupperna bestämmer sig för att betro de två företagens skogar tillsammans. Om vi följer AGDLP-modellen bör det Miami-baserade företagets marknadsavdelning ha en egen global grupp i sin skog. För att ge det nya företagets marknadsföringsavdelning åtkomst till resursen Marketing Documents behöver administratören bara inordna den globala gruppen Miami Marketing i den lokala gruppen Marketing Documents domain local group. Se den grafiska representationen nedan för en förenklad bild:

Aggudlop-modellen är mycket lik AGDLP (som namnet antyder) men inför ”U” för Universal groups i ekvationen. Dessa gruppers medlemskap lagras i den globala katalogen, vilket är mer av en nödvändighet i miljöer med flera domäner. Användningen av den här modellen beror verkligen på hur mycket den globala katalogen används i organisationen. Om det finns ett intresse av att den globala katalogen ska vara så komplett som möjligt (du kanske har en stor mobil personalstyrka och förlitar dig mycket på att de anställda lätt ska kunna hitta varandra i Outlook), kommer AGUDLP-modellen att vara till hjälp i denna strävan. För mindre miljöer som bara har en enda domän kan denna modell dock lägga till ett onödigt lager av komplexitet.

Anledningen till att dessa modeller är Microsofts bästa praxis är tvåfaldig. Ur ett säkerhetsperspektiv skulle man, om man skulle använda globala grupper för att ge användare behörigheter till resurser, behöva lägga till användare från andra domäner och skogar i den domän där resurserna finns. I allmänhet finns det en anledning till att det finns separata domäner och skogar, och det är inte meningen att gränserna mellan domäner och skogar ska vara otydliga. Genom att använda lokala domängrupper för att ge behörigheter till specifika resurser kan en administratör ge medlemmar från andra domäner och skogar tillgång till resursen utan att behöva ge dem direkt tillgång till resten av den domän där resursen finns. Alltför ofta ser vi att organisationer använder globala grupper för att definiera behörigheter för resurser och att det slutar med att de övertillhandahåller åtkomst och rättigheter när användare flyttar in och ut ur gruppen.

Från ett operativt perspektiv gör AGDLP- och AGUDLP-modellerna också hanteringen av gruppmedlemskap enklare i den bemärkelsen att behörigheter och användarorganisation hanteras på skilda ställen. Resursbehörigheter fastställs för domänens lokala grupper och behöver inte ändras när de väl har fastställts, vilket begränsar hur ofta det är nödvändigt att gå ut till resursen för att justera dessa behörigheter. Förutom att globala grupper innehåller inbyggda begränsningar för medlemskap är de också lätta att ändra och utgör därmed en perfekt plats för användare att vistas på eftersom användare ständigt flyttar runt i organisationen vilket kräver olika nivåer av åtkomst.

Det bör noteras att bara för att dessa modeller är Microsofts bästa praxis så är de inte perfekta för alla. I större miljöer kan användningen av lokala domängrupper för att hantera resursbehörigheter leda till att ett mycket stort antal grupper skapas. Detta kan leda till att en användare är medlem i tusentals grupper när han eller hon får tillgång till alla resurser som han eller hon behöver, vilket i sin tur kan leda till problem som token bloat.

I slutändan ger AGDLP- och AGUDLP-modellerna några mycket konkreta fördelar för en organisation. Problemet ligger ofta i att implementera infrastrukturen för att följa modellen, eftersom den bygger på mer än bara en kunnig administratör som kan blanda runt grupper i AD. Dessa modeller kräver ständig vaksamhet och övervakning från IT:s sida för att kunna genomföras. Många steg måste tas för att implementera och underhålla dem, t.ex. att tilldela ägare till grupper som förstår behoven hos användarna i dessa grupper, se till att rätt användare finns i rätt grupper och att grupperna innehåller rätt behörigheter till resurser.

Den goda nyheten är att det finns verktyg som kan hjälpa till med dessa steg. StealthAUDIT ger en startpunkt för att få organisationer på rätt spår genom att hjälpa dem att förstå vilka grupper som för närvarande ger åtkomst, vilka användare som finns i dessa grupper och vilka rättigheter dessa användare har. StealthAUDIT kan dessutom hjälpa till att omvandla en organisations åtkomstmodell och identifiera gruppägare genom att ge verksamheten makten att hantera sina egna grupper, eftersom de bättre än någon annan vet vem som behöver tillgång till vad. Även om det kan vara en monumental ansträngning att införa AGDLP eller AGUDLP, kan de återstående fördelarna gå långt för att säkerställa en säker och hållbar miljö.

Lär dig mer om StealthAUDIT här.