Vad är en DNS-kapning/omdirigeringsattack

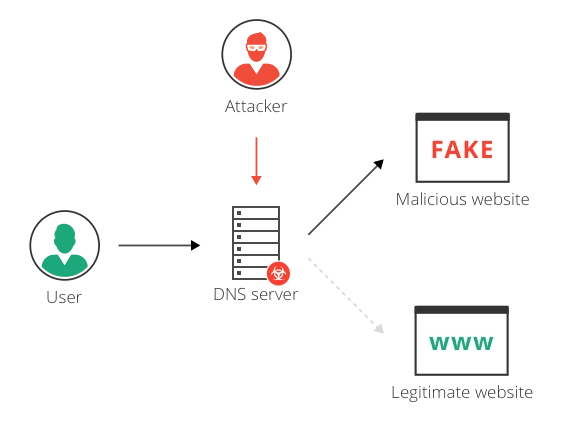

Domännamnsserverkapning (DNS), även kallad DNS-omdirigering, är en typ av DNS-attack där DNS-förfrågningar löses felaktigt för att oväntat omdirigera användare till skadliga webbplatser. För att utföra attacken installerar förövarna antingen skadlig kod på användarnas datorer, tar över routrar eller avlyssnar eller hackar DNS-kommunikationen.

DNS kapning kan användas för pharming (i det här sammanhanget visar angriparna vanligtvis oönskade annonser för att generera intäkter) eller för phishing (visar falska versioner av webbplatser som användarna besöker och stjäl data eller autentiseringsuppgifter).

Många Internetleverantörer (ISP) använder också en typ av DNS-kapning för att ta över en användares DNS-förfrågningar, samla in statistik och skicka tillbaka annonser när användarna får tillgång till en okänd domän. Vissa regeringar använder DNS-kapning för censur, genom att omdirigera användare till statligt godkända webbplatser.

DNS hijacking attacktyper

Det finns fyra grundläggande typer av DNS-omdirigering:

- Lokal DNS-kapning – angriparna installerar trojaner på en användares dator och ändrar de lokala DNS-inställningarna så att användaren omdirigeras till skadliga webbplatser.

- DNS kapning av routrar – många routrar har standardlösenord eller sårbarheter i den fasta programvaran. Angripare kan ta över en router och skriva över DNS-inställningar, vilket påverkar alla användare som är anslutna till routern.

- Man in the middle DNS-attacker – angripare avlyssnar kommunikationen mellan en användare och en DNS-server och tillhandahåller olika mål-IP-adresser som pekar på skadliga webbplatser.

- Rogue DNS Server – angripare kan hacka en DNS-server och ändra DNS-poster för att omdirigera DNS-förfrågningar till skadliga webbplatser.

Omdirigering vs. DNS-spoofing-attack

DNS-spoofing är en attack där trafiken omdirigeras från en legitim webbplats, t.ex. www.google.com, till en skadlig webbplats, t.ex. google.attacker.com. DNS spoofing kan åstadkommas genom DNS redirection. Angripare kan till exempel äventyra en DNS-server och på så sätt ”spoofa” legitima webbplatser och omdirigera användare till skadliga webbplatser.

Cache poisoning är ett annat sätt att åstadkomma DNS-spoofing utan att förlita sig på DNS hijacking (fysiskt övertagande av DNS-inställningarna). DNS-servrar, routrar och datorer lägger DNS-poster i cache. Angripare kan ”förgifta” DNS-cachen genom att lägga in en förfalskad DNS-post som innehåller en alternativ IP-destination för samma domännamn. DNS-servern löser upp domänen till den förfalskade webbplatsen tills cacheminnet uppdateras.

Se hur Imperva DDoS Protection kan hjälpa dig med DNS-kapning.

Metoder för begränsning

Begränsning för namnservrar och resolvers

En DNS-namensserver är en mycket känslig infrastruktur som kräver starka säkerhetsåtgärder, eftersom den kan kapas och användas av hackare för att sätta in DDoS-attacker mot andra:

- Bevaka resolvers i ditt nätverk – obehövliga DNS-resolvers bör stängas ner. Legitima resolvers bör placeras bakom en brandvägg utan åtkomst utifrån.

- Begränsa åtkomsten till en namnserver kraftigt – både fysisk säkerhet, flerfaktorsåtkomst, brandvägg och nätverkssäkerhetsåtgärder bör användas.

- Vidta åtgärder mot cache poisoning – använd en slumpmässig källaport, slumpmässigt fråge-ID och slumpmässigt stora/små bokstäver i domännamn.

- Laga omedelbart kända sårbarheter – hackare söker aktivt efter sårbara DNS-servrar.

- Separera auktoritativ namnserver från resolver – kör inte båda på samma server, så att en DDoS-attack mot en av komponenterna inte slår ut den andra.

- Begränsa zonöverföringar – slavenamnsservrar kan begära en zonöverföring, vilket är en delvis kopia av dina DNS-poster. Zonposter innehåller information som är värdefull för angripare.

Mildring för slutanvändare

Endanvändare kan skydda sig mot DNS-kapning genom att byta lösenord till routern, installera antivirus och använda en krypterad VPN-kanal. Om användarens internetleverantör kapar deras DNS kan de använda en kostnadsfri, alternativ DNS-tjänst som Google Public DNS, Google DNS over HTTPS och Cisco OpenDNS.

Begränsning för webbplatsägare

Sajtägare som använder sig av en domännamnsregistrerare kan vidta åtgärder för att undvika DNS-omdirigering av sina DNS-poster:

- Säker åtkomst – använd tvåfaktorsautentisering när du får åtkomst till DNS-registraren, för att undvika kompromiss. Definiera om möjligt en vitlista över IP-adresser som tillåts komma åt DNS-inställningar.

- Klientlås – kontrollera om din DNS-registerförvaltare har stöd för klientlås (även kallat ändringsspärr), vilket förhindrar ändringar i dina DNS-poster utan godkännande från en specifik namngiven person.

- DNSSEC – använd en DNS-registerförvaltare som har stöd för DNSSEC och aktivera det. DNSSEC signerar DNS-kommunikation digitalt, vilket gör det svårare (men inte omöjligt) för hackare att avlyssna och förfalska.

- Använd Impervas Name Server Protection – en tjänst som tillhandahåller ett nätverk av säkra DNS-proxies, baserat på Impervas globala CDN. Varje DNS-zon får alternativa värdnamn för namnservrar, så att alla DNS-frågor omdirigeras till Impervas nätverk. Tjänsten förhindrar inte bara DNS-kapning och -förgiftning, utan skyddar också mot DDoS-attacker (distributed denial of service attacks) mot din DNS-infrastruktur.